Протокол РРТР (Point-to-Point Tunneling Protocol)

Этот туннельный протокол типа "точка — точка" позволяет компьютеру устанавливать защищенное соединение с сервером путем создания специального туннеля в стандартной незащищенной сети. Протокол РРТР дает возможность инкапсулировать (упаковывать или скрыть от использования) пакеты РРР (Point-to-Point Protocol) в пакеты протокола Internet Protocol (IP) и передавать их по сетям IP, в том числе и через Интернет.

Протокол L2TP (Layer 2 Tunneling Protocol)

Этот протокол туннелирования уровня 2 (канального уровня) более совершенный, чем протокол РРТР. Он объединяет протокол L2F (Layer 2 Forwarding), разработанный компанией Cisco, и протокол РРТР корпорации Microsoft. Шифрование данных осуществляется средствами протокола IPSec. Инкапсуляция данных происходит путем добавления заголовков L2TP и IPSec к данным, обработанным протоколом РРР (Point-to-Point Protocol). Протокол РРР используется для установления прямой связи между двумя узлами сети, причем он может обеспечить аутентификацию соединения, шифрование (с использованием ЕСР, RFC 1968) и сжатие данных.

Преимущества протокола L2TP:

- разнообразие протоколов. Удаленные пользователи могут использовать для доступа к корпоративному узлу большое количество различных протоколов, таких как IP, IPX и т.д.;

- создание туннелей в различных сетях. L2TP может работать как в сетях IP, так и в сетях ATM, Frame Relay и др.;

- безопасность передачи данных. При этом пользователь не должен иметь никакого специального программного обеспечения;

- возможность аутентификации пользователей.

Протокол IPSec (IP Security)

Данный набор протоколов, касающихся вопросов обеспечения защиты данных при транспортировке IP-пакетов, также включает в себя протоколы для защищенного обмена ключами в Интернете. Протоколы IPSec работают на сетевом уровне (уровень 3 модели OSI). При использовании IPSec весь передаваемый трафик может быть защищен перед передачей по сети. IPSec VPN применяется для объединения локальных сетей разных офисов через Интернет. К преимуществам такого протокола для дистанционных пользователей относятся:

- интегрированное безопасное решение;

- отсутствие необходимости в дополнительном программном обеспечении ;

- простота конфигурирования.

Достоинствами этого протокола для коллективных пользователей являются:

— экономически эффективное решение для дистанционных пользователей и филиалов;

— совместимость с решениями большинства их поставщиков для виртуальных частных сетей.

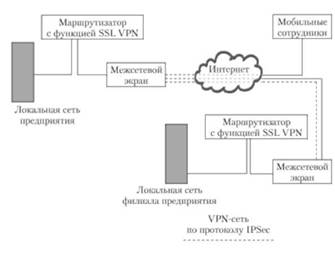

Схема взаимодействия предприятия с филиалом, мобильными сотрудниками и сотрудниками предприятия среднего и малого бизнеса при использовании протокола IPSec представлена на рис. 11.4.

Рис. 11.4. Схема взаимодействия при использовании протокола IpSec

При применении протокола IpSec VPN на каждое мобильное устройство и каждый сервер локальной сети требуется установить VPN-клиент. Однако не для всех мобильных устройств, используемых в компании, есть VPN-клиенты. Еще одной из проблем являются закрытые порты в локальных подсетях партнера или .заказчика. Для их открытия требуется дополнительное согласование.

Протокол SSL VPN (Secure Socket Layer, протокол защищенных сокетов)

Этот протокол взаимодействия информационных серверов и универсальных клиентов по защищенному каналу связи обеспечивает для двух взаимодействующих приложений аутентификацию и идентификацию сервера и клиента, шифрование данных, контроль целостности сообщения. Отождествление клиента и сервера (идентификация) и проверка подлинности (аутентификация) клиента и сервера реализуются в результате обмена открытыми ключами и создания сеансовых криптографических ключей. После этого возможен двусторонний обмен шифрованными сообщениями.

SSL использует протоколы безопасности RC4, MD5, RSA и другие алгоритмы защиты данных. SSL применяет два ключа для защиты данных — открытый и закрытый, или частный, известный только получателю сообщения. Защищенная связь устанавливается следующим образом.

1. Клиент посылает серверу сообщение CLIENT-HELLO, где помещает название и номер версии установленной у клиента программы, сведения о системе шифрования, которую он способен поддерживать, и пр.

2. Серверная программа отправляет ответное сообщение SERVER-HELLO. В нем сервер сообщает клиенту аналогичные сведения о своей программе и настройке системы шифрования.

3. Обе стороны сравнивают свои программные средства шифрования и выбирают наилучшие алгоритмы из числа доступных.

4. Серверная программа отправляет клиенту открытый ключ сервера и сертификат ключа, заверенный удостоверяющим центром, а также получает от клиента его открытый ключ.

5. Клиент проверяет сертификат ключа сервера. После успешной идентификации сервера он формирует случайную последовательность двоичных чисел (0 и 1). Она будет использоваться в качестве мастер-ключа (premaster secret) сеанса связи.

6. Клиент формирует сообщение CLIENT-MASTER-KEY, куда помещается созданный мастер-ключ. Сообщение шифруется закрытым ключом клиента и отправляется серверу.

7. При необходимости производится идентификация клиента. Для этого он подписывает своим закрытым ключом известную серверу последовательность данных, полученную в процессе первичного контакта, и отправляет ее серверу. А тот открывает эти данные открытым ключом клиента и убеждается в его подлинности.

8. Сервер отвечает сообщением SERVER-VERIFY, в котором подтверждает свою подлинность. Проверка подлинности осуществляется по идентичности мастер-ключа, расшифрованного сервером, и мастер-ключа клиента. Для этого сервер, используя открытый ключ клиента, расшифровывает сообщение CLIENT-MASTER-KEY. Полученный мастер-ключ шифруется сервером закрытым (секретным) ключом сервера и отсылает его клиенту, который, получив это сообщение, раскрывает его открытым ключом сервера и сравнивает с ранее сформированным мастер-ключом. При совпадении мастер-ключей аутентификация заканчивается. Затем возможен двусторонний обмен данными, зашифрованными с использованием созданного для этого сеанса мастер-ключа.

В Интернете можно встретить множество сайтов, па которых используется протокол SSL для обеспечения безопасности пользовательских данных, например вебсайты, предоставляющие коммерческие и банковские сервисы. Практически все самые популярные браузеры, почтовые клиенты и интернет-приложения поддерживают работу с протоколом SSL. Для доступа к страницам, защищенным протоколом SSL, в URL вместо обычного префикса http применяется префикс https (порт 443). Он указывает на то, что будет использоваться SSL-соединение. SSL также может обеспечить защиту протоколов прикладного уровня (уровень 7 модели OSI), например, таких как РОРЗ или FTP. Для работы SSL требуется, чтобы на сервере имелся SSL-сертификат. Безопасное соединение между клиентом и сервером при использовании SSL выполняет две функции — аутентификацию и защиту данных. К преимуществам протокола SSL относятся безопасный удаленный доступ, простота использования, а также то, что не требуется дополнительного программного обеспечения.

Использование протокола позволяет удаленным сотрудникам предприятия получать доступ к корпоративным данным, даже не имея мобильного устройства. Они могут воспользоваться любым компьютером организации, куда приедут в командировку, или компьютером в интернет-кафе. Уровень безопасности будет достаточным для работы с важной информацией. В этом случае сотрудник набирает адрес SSL VPN-устройства, и сразу же автоматически копируется и запускается Java-аплет или ActiveX-компонент, предлагающий пройти аутентификацию. А после нее применяются соответствующие политики безопасности.

1. Выполняется проверка на вредоносный код, который в случае обнаружения блокируется.

2. Создается замкнутая среда обработки информации — все данные, включая временные файлы, переданные из внутренней сети, после завершения сеанса будут удалены с компьютера, с которого осуществлялся доступ.

Кроме того, в процессе сеанса используются дополнительные средства защиты и контроля.

После успешного прохождения процедур безопасности сотрудник получает доступ:

— к файловым серверам с возможностью передачи файлов на сервер;

— к веб-приложениям компании, например, к внутреннему порталу, Outlook Web Access и т.п.;

— терминальный — MS, Citrix;

— к инструментам для администраторов;

- к возможности полноценного VPN через https-протокол без необходимости предварительной установки и настройки VPN-клиента. Конфигурация передается напрямую из офиса в соответствии с аутентификационными данными.

На рынке SSL VPN преобладают аппаратные решения таких производителей активного сетевого оборудования, как Cisco, Huawai, Juniper, Nokia. Среди программных реализаций выделяется решение на базе SSL Explorer компании 3SP Ltd. Па рис. 11.5 показана схема взаимодействия при использовании протокола SSL VPX.

Рис. 11.5. Схема взаимодействия при использовании протокола SSL VPN