Средства защиты на уровне представления данных

Защита информации от несанкционированного прочтения иначе называется тайнописью. Тайнопись подразделяется на стеганографию и криптографию.

Стеганография – это метод, который скрывает сам факт отправки какого-либо сообщения или наличие скрываемой информации на носителе данных.

При использовании криптографии сам факт наличия информации не скрывается. Текст сообщения доступен злоумышленнику, но понять его, не зная секретного ключа, противник не может. Методы современной криптографии используются также для контроля целостности и авторизации данных.

К классическим видам стеганографии относятся:

• использование симпатических чернил;

• сокрытие символов секретного текста среди обычного текста;

• использование микрофотографии.

К методам компьютерной стеганографии можно отнести:

• использование для записи дорожек на диске, которые не форматируются и, соответственно, не используются обычными операционными системами;

• запись информации в кластеры, которые затем помечаются как "плохие" и не воспринимаются стандартными средствами ОС;

• запись скрываемой информации в конце не полностью заполненного кластера;

• использование для записи неустойчивых битов[1];

• сокрытие символов секретного сообщения в нетекстовом файле: графическом, аудио, видео или программном. Файл, содержащий один стандартный телевизионный кадр, содержит 2,3 Мб. Максимальное количество информации, которое можно спрятать в таком файле, составляет около 300 Кб.

В начале 2000-х гг. фирма Digimark разработала технологию, позволяющую компаниям размещать на изображениях, помещаемых в сеть Интернет, специальные метки, идентифицирующие их собственность.

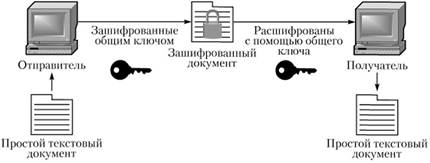

Сегодня используется два основных метода шифрования. Первый, именуемый симметричным, или шифрованием с разделяемым секретом, применялся со времен древнего Египта. В нем секретный ключ, называемый разделяемым секретом, используется для превращения данных в непонятную тарабарщину. Второй стороне разделяемый секрет (ключ) требуется для расшифровки данных в соответствии с криптографическим алгоритмом. Если изменить ключ, изменятся и результаты шифрования. Это называется симметричной криптографией, поскольку один и тот же ключ применяется обеими сторонами, как для шифрования, так и для расшифровки данных. Общая схема метода симметричного шифрования приведена на рис. 19.2.

Проблема с этим методом состоит в том, что необходимо безопасным образом передать секретный ключ предполагаемому получателю. Если "враг" перехватит ключ, он сможет прочитать сообщение. Изобретались различные системы с целью решить эту проблему, но реальность такова, что требуется каким-то образом передавать секретный ключ предполагаемому получателю, прежде чем можно будет начинать защищенное взаимодействие.

Простейшим видом такого шифра является одноалфавитная подстановка. В общем случае шифр определяется следующим образом: каждый символ исходного текста при шифровании заменяется другим символом. Замена является взаимно однозначной. Для замены могут использоваться символы того же алфавита или символы другого. Таблица соответствия символов является ключом шифра. Если алфавит содержит п символов, то всего может быть п! ключей. Для латинского алфавита число ключей 27!, для русского – 33!. При дешифровке подсчитываются частоты распределения символов в зашифрованном тексте. На современном компьютере такая

Рис. 19.2. Схема метода шифрования с симметричным ключом

задача решается легко. Маскировка – монофонические шифры Наиболее часто встречающиеся символы исходного текста кодируются не одним, а несколькими (группой) символами. При этом весьма возрастает его объем. Кроме того, при достаточной длине текста, с применением современных быстродействующих компьютеров, такой текст возможно расшифровать.

В 1926 г. Дж. Вернам предложил автоматический способ шифрования телеграфных сигналов. В передающий телеграфный аппарат вставлялись две ленты: с сообщением в телеграфном двоичном коде и со случайной двоичной последовательностью – ключом. В процессе передачи коды побитно суммировались по mod 2 и результат передавался в канал связи. 11а приемном конце принятые коды точно так же суммировались с кодами, находящимися на ключевой ленте. Основы общей криптографической теории были заложены в середине XX в. К. Шенноном и В. Котельниковым.

Шеннон показал, что криптограмма принципиально не может быть расшифрована в случае, если информационная емкость ключа равна или превышает информационную емкость сообщения (шифр Вернама при однократном использовании ключа, равной длины с самим сообщением). Во всех же остальных случаях, имея достаточный длинный текст, расшифровать перехваченное сообщение всегда возможно.

Методы шифрования с симметричным ключом используются в американском стандарте DES (Data Encryption Standard) с мощностью ключа 256, a также в российском ГОСТ 28147–89 с мощностью ключа 2256.

Для современного уровня развития вычислительной техники подобные уровни считаются недостаточными.

Революция в криптографии началась в 1976 г., когда В. Диффи, М. Хеллман и Р. Меркл опубликовали информацию о своем изобретении – криптографии с открытым ключом (Public Key Encryption (РКЕ)), также известной как асимметричная криптография. Они пытались решить проблему обмена ключами. Диффи интересовало, как два человека, желающие осуществить финансовую транзакцию через электронную сеть, могут сделать это безопасным образом. Он думал о далеком будущем, поскольку Интернет тогда был в зачаточном состоянии, а электронной коммерции еще не существовало. Если правительственные организации имеют проблемы при обмене ключами, то как может решить эту проблему рядовой гражданин? Исследователь хотел построить систему, с помощью которой две стороны могли бы легко поддерживать защищенные коммуникации и безопасные транзакции, не обмениваясь каждый раз ключами.

В асимметричной криптографии применяется шифрование, при котором некая величина расщепляется на два ключа меньшего размера (рис. 19.3). Один из них делается открытым, а другой сохраняется в секрете. Вы шифруете сообщение с помощью открытого ключа получателя. Получатель может затем расшифровать его с помощью своего секретного ключа. И он может сделать то же самое для вас, шифруя сообщение с помощью вашего открытого ключа, чтобы вы могли расшифровать его с помощью своего секретного ключа. Суть в том, что при этом не требуется знать чей-то секретный ключ, чтобы послать защищенное сообщение. Применяется открытый ключ, который не нужно держать в секрете (на самом деле, его можно публиковать наравне с номером телефона). Используя открытый ключ получателя, вы знаете, что только этот человек может расшифровать сообщение при помощи своего секретного ключа. Данная система позволяет безопасно общаться без какого-либо предварительного обмена ключами.

Асимметричная криптография обычно реализуется с помощью односторонних функций. В математических терминах это функции, которые легко вычислять в одном направлении, но сложно – в обратном. Именно это позволяет публиковать открытые ключи, которые являются производными от секретных ключей. Трудно выполнить обратное преобразование и определить секретный ключ.

На сегодняшний день наиболее употребительной односторонней функцией является перемножение больших простых чисел. Очень легко перемножить два больших простых числа и получить произведение, однако определение того, каким из множества возможных способов это произведение

Рис. 19.3. Схема шифрования с асимметричным ключом

раскладывается на два множителя, является одной из трудных математических задач.

Если бы кто-то изобрел метод быстрого определения множителей подобных больших чисел, это поставило бы крест на многих современных методах шифрования с открытым ключом. К счастью, имеются и другие трудновычислимые функции, обратные к легковычислимым. Например, пока неизвестны быстрые алгоритмы для логарифмирования в конечном поле или в группе точек эллиптической кривой над конечным полем, тогда как возведение в степень в обоих этих случаях выполнить легко.

Вскоре после публикации Диффи, Хеллмана и Меркла другая группа из трех человек разработала практическое приложение теории. Эта система для шифрования с открытым ключом была названа RSA по именам ее авторов: R. Rivest (Р. Ривест), A. Shamir (А. Шамир) и L. Adleman (Л. Адлеман). Система RSA основана на трудности разложения очень больших целых чисел на простые множители. Текущая версия RC6 допускает длину ключа до 2040 бит и переменный размер блока до 128 бит.

Ученые образовали компанию и начали лицензировать свою систему. Успех пришел к ним, когда они договорились с малоизвестной тогда компанией Netscape об использовании возможностей растущего поля интернет-коммерции. Сегодня RSA является самым распространенным алгоритмом шифрования с открытым ключом.

Шифрование с открытым ключом присутствует теперь на каждом Wcb-сервере, предлагающем безопасные покупки. Ваша транзакция шифруется без передачи или получения секретного ключа, и все это происходит в фоновом режиме. Как пользователи, мы знаем, что в навигаторе появился маленький символ замка SSL, и мы чувствуем себя в безопасности. Очевидно, что без криптографии с открытым ключом электронная коммерция в ее современном виде не могла бы существовать.

Нельзя не упомянуть и о системе шифрования с открытым ключом Эль-Гамаля. Она основана на сложности целочисленного логарифмирования в поле но простому модулю (поле Галуа). Криптосистема Эль-Гамаля заложена в основу стандартов на цифровую подпись в США и России. Стойкость цифровой подписи 2м2 считается достаточной.

Международный стандарт ISO Х.509 определяет общую структуру сертификатов открытых ключей и протоколы их использования.