Система управления информационной безопасностью предприятия

У каждой информации своя цена, но и у каждой цены – своя информация.

В. Коняхин

Система управления информационной безопасностью (Information Security Management System) является частью общей системы управления, базирующейся на анализе рисков и предназначенной для проектирования, реализации, контроля, сопровождения и совершенствования мер в области информационной безопасности. Систему составляют организационные структуры, политика, действия по планированию, обязанности, процедуры, процессы и ресурсы.

Основными целями информационной безопасности являются:

• конфиденциальность информации, т.е. необходимость введения ограничений доступа к данной информации для определенного круга лиц;

• невозможность несанкционированного доступа к информации, т.е. ознакомления с конфиденциальной информацией посторонних лиц;

• целостность информации и связанных с ней процессов (создание, ввод, обработка и вывод), которая заключается в ее существовании в неискаженном виде (неизмененном по отношению к некоторому фиксированному ее состоянию);

• доступность информации, т.е. способность обеспечивать своевременный и беспрепятственный доступ лиц к интересующей их информации;

• минимизация рисков информационной безопасности путем выполнения компенсационных мероприятий;

• учет всех процессов, связанных с рисками.

Достижение заданных целей осуществляется в ходе решения следующих задач:

• ввода в систему терминов информационной безопасности;

• классификации информационных ресурсов предприятия;

• определения владельцев процессов, ответственных за информационную безопасность;

• разработки спектра рисков информационной безопасности и проведения их экспертных оценок;

• определения группы доступа к информационным ресурсам;

• разработки системы управления рисками информационной безопасности (методы и их оценка);

• составления перечней административных и технических мероприятий для минимизации и компенсации рисков;

• осуществления мероприятий информационной безопасности и периодического контроля за состоянием рисков;

• обеспечения физической безопасности и безопасности персонала;

• разработки требований к информационной системе с точки зрения информационной безопасности;

• контроллинга информационной безопасности на предприятии.

Выделяются четыре стадии реализации системы управления информационной безопасностью:

1) формирование политики в области рисков;

2) анализ бизнес-процессов;

3) анализ рисков;

4) формирование целевой концепции.

Формирование политики в области рисков подразумевает определение принципов управления ими для всего предприятия в целом. Эти принципы базируются на целях предприятия, его стратегии, также на требованиях, предъявляемых законом и стандартами в области информационной безопасности. Фактором эффективности системы управления информационной безопасностью является ее построение на базе международных стандартов ISO/IEC 17799:2005 и ISO/IEC 27001:2005.

Стандарт ISO/IEC 17799:2005 определяет принципы и является руководством по разработке, внедрению, сопровождению и улучшению системы управления информационной безопасностью, а также описывает механизмы определения целей контроля и его средств в следующих областях:

• политика безопасности (установление принципов управления и средств обеспечения защиты информации);

• управление непрерывностью бизнес-процессов (предотвращение вмешательства в деловые операции и защита процессов обработки информации от последствий серьезных неисправностей или катастроф);

• соблюдение правовых норм (исключение нарушений уголовного и гражданского права, установленных законом обязательств, регулятивных или контрактных обязательств, а также требований по безопасности);

• организация активов и ресурсов (управление защитой информации внутри организации);

• физическая безопасность и безопасность окружающей среды (предотвращение несанкционированного доступа, повреждения и проникновения в служебные помещения или вмешательства в деловую информацию);

• классификация и управление активами (выявление и защита информационных активов);

• защита персонала (снижение рисков, связанных с ошибкой оператора, кражей, мошенничеством или злоупотреблением оборудованием);

• управление доступом (контроль доступа к информации);

• управление средствами связи и эксплуатацией оборудования (корректное и безопасное функционирование средств обработки информации);

• разработка и обслуживание систем (внедрение средств защиты в информационные системы).

Стандарт ISO/IEC 27001:2005 устанавливает требования к системе управления информационной безопасностью предприятия, является руководством по определению, минимизации и управлению опасностями и угрозами, которым может подвергаться информация, и разработан в целях обеспечения помощи в выборе эффективных и адекватных средств для его защиты. Применение стандарта ISO/IEC 27001:2005 на предприятии позволяет:

• установить требования и цели в области информационной безопасности;

• гарантировать уверенность в том, что управление рисками в области информационной безопасности является эффективным, а также то, что деятельность предприятия соответствует законодательству и другим нормативным документам;

• реализовать процесс контроля за внедрением системы управления информационной безопасностью;

• идентифицировать и отслеживать существующие процессы управления информационной безопасностью;

• руководству предприятия определить состояние процессов управления защитой информации;

• внутренним и внешним аудиториям установить уровень соответствия политики безопасности регламентам;

• обеспечить партнеров и поставщиков соответствующей информацией о стандартах, процедурах и политике предприятия.

Модель системы информационной безопасности предприятия – это совокупность внешних и внутренних факторов, их влияние на состояние информационной безопасности предприятия и обеспечение сохранности ресурсов. На рис. 9.5 приводится модель системы информационной безопасности предприятия, в которой представлены направления воздействия между следующими факторами:

• угрозами информационной безопасности, которые характеризуются вероятностью возникновения и реализации;

• уязвимостью системы информационной безопасности, влияющей на вероятность реализации угрозы;

• рисками, отражающими предполагаемый ущерб в результате реализации угрозы информационной безопасности.

Информация и материальные ресурсы, которые необходимо защищать, называются объектами защиты. К ним относятся:

• речевая информация;

• информация, хранимая и обрабатываемая посредством средств связи в виде различных носителей;

• документы на бумажных носителях;

• технические средства связи и информатизации;

• помещения, предназначенные для обсуждения, обработки и хранения информации;

• информационные системы в целом, включая системы связи;

• документация на технические и программные средства связи и информатизации;

• программные средства.

Рис. 9.5. Модель системы информационной безопасности предприятия

Угрозы, с которыми может столкнуться предприятие, классифицируются по природе их возникновения, т.е. угрозы случайного или преднамеренного характера, и по тому, как они относятся к защищаемому объекту, т.е. внешние и внутренние угрозы.

Источниками внешних угроз являются:

• деятельность конкурентов по перехвату важной информации;

• преднамеренные действия по разрушению, уничтожению или модификации информации;

• непреднамеренные действия сотрудников сторонних организаций, повлекшие за собой отказ в работе элементов системы;

• стихийные бедствия и катастрофы, аварии, экстремальные ситуации.

К источникам внутренних угроз относятся:

• отсутствие координации деятельности подразделений предприятия в сфере защиты информации;

• преднамеренные действия персонала по уничтожению или модификации информации;

• непреднамеренные ошибки персонала, отказы технических средств и сбои в информационных системах;

• нарушения установленных регламентов сбора, накопления, хранения, обработки, преобразования, отображения и передачи информации.

Нарушения могут быть нескольких видов.

Организационно-правовые нарушения – нарушения, связанные с отсутствием единой согласованной политики предприятия в сфере защиты информации, невыполнением требований нормативных документов, режимом доступа, хранения и уничтожения информации.

Организационные виды нарушений включают несанкционированное получение доступа к базам и массивам данных, несанкционированный доступ к активному сетевому оборудованию, серверам, некорректное встраивание средств защиты и ошибки в управлении ими, нарушения в адресности рассылки информации при ведении информационного обмена.

Под физическими видами нарушений подразумеваются повреждение аппаратных средств автоматизированных систем, линий связи и коммуникационного оборудования, кражи или несанкционированное ознакомление с ОГЛАВЛЕНИЕм носителей информации, их хищение.

К радиоэлектронным видам нарушений относятся внедрение электронных устройств перехвата информации, получение информации путем перехвата и дешифрования информационных потоков, фотографирование мониторов, навязывание ложной информации в локальных вычислительных сетях, передаче данных и линиях связи.

Для противодействия угрозам и пресечения нарушений на предприятиях организуется процесс управления рисками, который является основой системы информационной безопасности предприятия.

Построение эффективной системы информационной безопасности – это комплексный процесс, направленный на минимизацию внешних и внутренних угроз при учете ограничений на ресурсы и время.

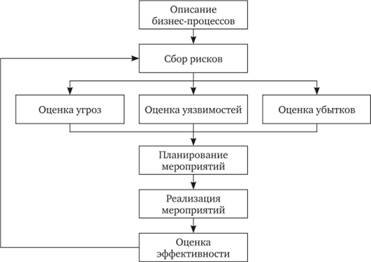

С точки зрения процессного подхода систему информационной безопасности предприятия можно представить как процесс управления рисками (рис. 9.6), который включает в себя следующие составляющие.

1. Описание бизнес-процессов. Выполняется корректировка и анализ бизнес-процессов. По критериям, которые определяются в ходе формирования политики в области рисков, осуществляется идентификация бизнес-процессов.

2. Сбор рисков. Проводится для выявления степени подверженности предприятия угрозам, которые могут нанести существенный ущерб. Для этого осуществляется анализ его бизнес

процессов и опрос экспертов предметной области. Результатом (выходом) данного процесса считается классификационный перечень всех потенциальных рисков.

Рис. 9.6. Модель процесса управления рисками для системы информационной безопасности

К стандартным рискам информационной безопасности относятся:

• изъятие конфиденциальной информации с локальных мест;

• преднамеренное изменение информации с целью уничтожения;

• копирование важных документов и передача конкуренту;

• незаконное проникновение в корпоративную сеть;

• уничтожение по техническим причинам.

3. Оценка рисков. Определяются характеристики рисков и ресурсы информационной системы. Основным результатом (выходом) данного процесса является перечень всех потенциальных рисков с их количественными и качественными оценками ущерба и возможности реализации, а дополнительным – перечень рисков, которые не будут отслеживаться на предприятии.

Процесс оценки рисков состоит из следующих шагов:

• описание объекта и мер защиты;

• идентификация ресурса и определение его количественных показателей;

• анализ угроз информационной безопасности;

• оценка уязвимостей;

• оценка существующих и предполагаемых средств обеспечения информационной безопасности.

4. Планирование мероприятий. Целью планирования мероприятий по минимизации рисков является определение сроков и перечня работ по исключению или минимизации ущерба в случае минимизации риска.

Выделяются следующие виды мероприятий по информационной безопасности:

• организационные;

• правовые;

• организационно-технические;

• программные;

• инженерно-технические.

5. Реализация мероприятий. Под реализацией мероприятий по минимизации рисков подразумеваются выполнение запланированных работ, контроль качества полученных результатов и сроков. Результатом данного процесса являются выполненные работы по минимизации рисков и время их проведения.

6. Оценка эффективности. Оценка эффективности системы управления информационной безопасностью – это системный процесс получения и оценки объективных данных о текущем состоянии системы, действиях и событиях, происходящих в ней, устанавливающий уровень их соответствия определенным критериям.

Целями процесса являются:

• оценка текущего уровня эффективности системы;

• локализация "узких" мест в системе;

• оценка соответствия системы предприятия существующим стандартам в области информационной безопасности;

• выработка рекомендаций и регламентов по обеспечению безопасности объектов защиты.

Результаты процесса могут использоваться в целях аудита для подготовки предприятия к сертификации по стандарту ISO/ IEC 27001:2005.