Г) средний

54. Закончить предложение. NTFS является частью:

55. Расшифровать сокращение СЗИ:

56. Основное и наиболее гибкое средство управления логическим доступом, используемое в современных информационных системах называется:

57. Что входит в политику блокировки учетных записей (несколько вариантов ответов):

58. Какое количество разновидностей вирусов существует на сегодняшний день:

59. Что относится к основным элементам организационной основы системы обеспечения информационной безопасности РФ (несколько вариантов ответов):

60. Программы, распространяющие свои копии по ресурсам локального компьютера с целью: последующего запуска своего кода при каких-либо действиях пользователя; дальнейшего внедрения в другие ресурсы компьютера:

61. Документ, регламентирующий производственные полномочия и обязанности работника - это:

62. Какие методы включают в себя разработку программ обеспечения информационной безопасности Российской Федерации и определение порядка их финансирования:

63. Расшифровать сокращение НСД:

64. Какие функции осуществляет подсистема управления доступом (несколько вариантов ответов):

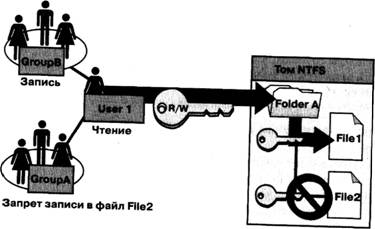

65. Что обозначает рисунок:

66. В параметрах учетных записей, вкладка «дополнительно» предназначена для:

67. Программы, распространяющие свои копии по локальным и/или глобальным сетям с целью: проникновения на удаленные компьютеры; запуска своей копии на удаленном компьютере:

68. Какими способами можно обновить антивирусную программу (несколько вариантов ответов):

69. К каким методам относится разработка нормативных правовых актов, регламентирующих отношения в информационной сфере, и нормативных методических документов по вопросам обеспечения информационной безопасности Российской Федерации:

70. Действия объектов над субъектами - это:

71. В параметрах учетных записей, вкладка «безопасность» предназначена для:

72. Какие вирусы существуют (несколько вариантов ответов):

73. Регламентация производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающей или существенно затрудняющей неправомерное овладение конфиденциальной информацией и проявление внутренних и внешних угроз - это:

74. Что не относится к системе аутентификации:

75. Перечислить уровни обеспечения информационной безопасности (несколько вариантов ответов):

76. Устройства КРИПТОН позволяют осуществлять (несколько вариантов ответов):

77. Cовокупность разрешений NTFS, которые вы назначаете отдельному пользователю и всем группам, к которым он принадлежит:

78. В параметрах учетных записей, вкладка «серверы» предназначена для:

79. Специально написанная, небольшая по размерам программа, которая может "приписывать" себя к другим программам, создавать свои копии и внедрять их в файлы, системные области компьютера и т.д.:

80. Самые распространенные антивирусы (несколько вариантов ответов):