Лекція 2. Симетричні блокові шифри.

Безпека програм і даних

Модуль1

Зміст

Лекція 1. Основні поняття безпеки, сервісів та механізмів захисту. 2

Загрози інформації: 2

Сервіси безпеки: 2

Механізми захисту. 2

Традиційне (симетричне) шифрування. 3

Лекція 2. Симетричні блокові шифри. 3

Шифр Файстеля. 4

Диференціальний і лінійний крипто аналіз. 4

Лекція №3. Стандарт шифрування даних або DES (Data Encryption Standart) 5

Подвійний DES. 7

Лекція №4. Режими роботи блочних шифрів (алгоритму DES) 8

ECB.. 8

CBC.. 8

CFB.. 9

OFB.. 9

Проблема та схеми розподілу ключів симетричного та асиметричного шифрування. 10

Наскрізне та канальне шифрування. 10

Розподіл ключів шифрування. 10

Лекція №5. Схеми розподілу ключів шифрування. 11

Схема розподілу ключів шифрування з використанням центру розподілу ключів (ЦРК). 11

Схема розподілу ключів без третьої довіреної сторони. 11

Генерування випадкових чисел. 11

ANSI X9.17. 12

BBS – генератор. 13

Лекція №6 Криптографія з відкритим ключем.. 13

Особливість алгоритма. 13

Загальна схема. 14

Умови застосування методів криптографії з відкритим ключем.. 14

Лекція № 7. Алгоритм RSA. 14

Елементи. 15

Алгоритм.. 15

Обчислювальні аспекти. 15

Лекція 8. Методи розподілу публічних ключів. 16

Лекція 1. Основні поняття безпеки, сервісів та механізмів захисту.

Загрози інформації:

· Активні

· Пасивні

Пасивні загрози:

- Прослуховування – розкриття змісту повідомлень (порушення конфіденційності.)

- Аналіз потоку даних.

Активні загрози:

1. Переривання (порушення доступності).

2. Модифікація (порушення цілісності).

3. Фальсифікація (порушення автентичності).

в т.ч. «атака повтором» (replay-атака) – повторне розсилання існуючого, необов’язково розшифрованого повідомлення отримувачу ніби від відправника.

Сервіси безпеки:

1. Конфіденційність – гарантія доступу до інформації тільки тим, хто має на це право.

2. Аутентифікація – гарантія надійної ідентифікації джерела повідомлення.

3. Цілісність – гарантія можливості модифікації інформації тільки тими суб’єктами, які мають на це право.

4. Неможливість відмови – забезпечення неможливості відмови від факту передачі (отримання) повідомлення.

5. Управління доступом.

6. Доступність.

Механізми захисту

1) Алгоритми шифрування.

- Симетричні

- Асиметричні

2) Алгоритми хешування.

3) Алгоритми цифрового підпису.

4) Коди автентичності повідомлень.

Умовні позначення:

M –вихідне повідомлення.

С – шифрований текст.

С = ЕК(М)

Е –функція шифрування, К – ключ шифрування

M = DK(C)

D –функція дешифрування.

K, KS – ключі симетричного шифрування

KUA, KRB – ключі асиметричного шифрування (відповідно публічний і приватний)

H(M) – функція хешування

h – результат хешування

h = H(M)

CK – коди автентичності повідомлень

MAC – результат

MAC = CK(M)

Традиційне (симетричне) шифрування

Використовують єдиний ключ для шифрування і дешифрування.

Операції:

1. Підстановка (заміна) – S

2. Перестановка – Р

Система вважається захищеною, якщо:

1. Вартість взлому перевищує вартість інформації.

2. Час взлому перевищує час актуальності інформації.

Лекція 2. Симетричні блокові шифри.

За логічною одиницею обробки інформаційні шифри поділяються на:

1. Блокові.

2. Потокові.

Блоковими називають шифри, в яких одиницею шифрування є блок відкритого тексту, після шифрування отримується блок шифрованого тексту такої ж довжини.

За структурою блокові шифри можуть бути різними. Найпоширенішою є структура Файстеля.

Розмір блоку є дуже важливим. Його зазвичай вибирають залежно від машинного слова.

Параметри шифрів за Клодом Шенноном:

1. Дифузія – розсіяння статистичних особливостей відкритого тексту по діапазону статистичних характеристик шифрованого тексту. (тобто зміна 1 біта відкритого тексту вливає на багато бітів шифрованого тексту.)

2. Конфузія. Її задача – максимально ускладнити статистичний зв’язок між шифрованим текстом і ключем (тобто зміна 1 біта ключа вливає на багато бітів шифрованого тексту.)

Ітеративні шифри –використовують багато ітерацій (раундів шифрування).

«Лавинний ефект» -зміна 1 біта відкритого тексту призводить до зміни щоразу більшої кількості бітів шифрованого тексту на кожній ітерації.

Стійкість алгоритму шифрування: 2т/2

де т – довжина ключа.

Складність взлому алгоритму прямим перебором: 2т

де т – довжина ключа.

Шифр «схема з одноразовим блокнотом», де довжина ключа = довжині вхідних даних, теоретично взламати неможливо. На практиці використовується рідко через складність генерації ключа.

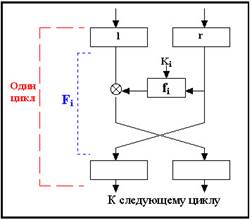

Шифр Файстеля

l – ліва половина тексту

r – права половина тексту

Ki – ключ раунду

F – функція шифрування

Структура шифру Файстеля є частковим випадком підстановочно-перестановочної схеми SPN.

Схема Файстеля має велику перевагу: функції шифрування і дешифрування є однаковими, міняється лише порядок ключів на протилежний.

Формула шифру Файстеля:

Шифр Файстеля залежить від таких параметрів:

- Чим більший розмір блока, тим краще шифрування і тим повільніша швидкість шифрування;

- Чим довший ключ, тим вища надійність шифру і тим повільніша швидкість шифрування (на сьогодні оптимальна довжина ключа 256 біт);

- Чим більша кількість раундів обробки, тим надійніший шифр;

- Чим складніший алгоритм обчислення підключів з ключа К, тим краще шифрування;

- Функція раунду. Зазвичай чим складніша, тим стійкіший шифр, але тим важче піддається аналізу.

При розробці шифрів потрібно враховувати:

1. Швидкість програмної реалізації.

2. Простота аналізу.