Организация VPN средствами протокола PPTP

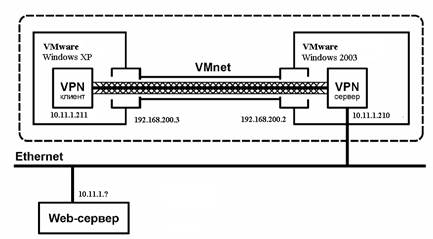

В данном сценарии моделируется VPN-соединение по выделенному каналу на основе Ethernet между клиентом и шлюзом некоторой сети.

Предлагается организовать соединение по протоколу PPTP между двумя сетевыми узлами. При этом имитируется соединение, которое пользователь Интернет устанавливает с сервером провайдера в том случае, когда используется подключение по выделенному каналу на основе Ethernet. В результате подключения пользователю выделяется IP-адрес, который может быть известен пользователю заранее либо выделяться динамически. Динамическое выделение адресов позволяет затруднить идентификацию узла пользователя из Интернет, сделав его в какой-то степени анонимным. Кроме того, это дает возможность провайдеру более эффективно использовать выделенное ему адресное пространство.

В сценарии используется две виртуальные машины VMWare, одна из которых имитирует PPTP сервер, имеет два сетевых интерфейса («внутренняя» и «внешняя» сеть провайдера), а вторая – хост, подключаемый к VPN-сети. Кроме того, в лабораторной работе будет использоваться соединение с web-сервером во «внешней» сети (например, 10.11.1.1).

Внимание: Чтобы избежать конфликтов адресов в сети, уточните у преподавателя значения IP – адресов, которые следует использовать.

Рис. 1. Схема имитируемой VPN – сети

Предполагается, что удаленный web-сервер имеет IP-адрес 10.11.1.1,

VPN-сервер имеет два интерфейса - внутренний (Ethernet 1) с адресом 192.168.200.2 и внешний (Ethernet 2) с адресом 10.11.1.210. VPN-клиент имеет адрес во внутренней сети 192.168.200.3. Пройдя авторизацию на PPTP-сервере, пользовательский компьютер получит адрес во внешней сети (например, 10.11.1.211). В дальнейшем пользовательский компьютер будет обращаться к внешнему web-серверу по протоколу HTTP.

Анализ трафика будет осуществляться в сети между пользовательским компьютером и PPTP-сервером.

1.1. Настройка VPN-сервера:

Выполните:

Примечание: Пункты, отмеченные звездочкой, могли быть выполнены ранее. В таком случае проверьте правильность настройки.

1. Запустите виртуальную машину (пароль пользователя Administrator - «labadmin») и присвойте первому виртуальному адаптеру Ethernet IP-адрес 192.168.200.2/24 и IP-адрес 10.11.1.210/24 для Ethernet2.

2. Добавьте в настроенной виртуальной машине новое входящее подключение VPN (Settings->Network and Dialup Connections->Make New Connection). С помощью мастера подключений последовательно установите следующие параметры: Accept Incoming Connections, Allow virtual private connections и укажите учетную запись, которая будет использована для этого подключения (при необходимости создайте новую учетную запись для удаленного подключения).

Примечание: В Windows 2003 новое входящее подключение создается через Control Panel -> Network Connection -> New Connection Wizard -> Set up an advanced Connection -> Accept Incoming Connection.

3. В свойствах созданного подключения (Incoming Connections -> Properties) установите «Allow others to make private connections to my computer by tunneling through the Internet or other network», сбросьте «Require all users to secure their passwords and data».

Примечание: В Windows 2003 настройка «Require all users to secure their passwords and data» отстутствует, т.е. соединение обязательно будет защищено шифрованием.

4. В настройках протокола TCP/IP установите «Allow callers to access my local network» и укажите пул IP адресов, выдаваемых клиентам (например, 11.1.1.211…10.11.1.215. Уточните у преподавателя, чтобы избежать конфликтов адресов в сети). Компоненты «File and Printer Sharing for Microsoft Networks» и «Client for Microsoft Networks» для входящих подключений должны быть установлены. Остальные параметры оставить по умолчанию.

1.2. Настройка VPN-клиента:

5. Запустите виртуальную машину (пароль пользователя Administrator «labadmin») и присвойте первому виртуальному адаптеру Ethernet адрес 192.168.200.3/24. Убедитесь, что виртуальные хосты имеют различные сетевые имена и IP-адреса. Проверьте достижимость VPN - сервера (192.168.200.2).

Добавьте в ОС Клиента VPN подключение к виртуальной частной сети через Интернет:

6. Запустите мастер сетевых подключений (Settings->Network and Dial-up Connection -> Make new Connection ) и создайте новое подключение «Connect to a private network through the Internet». При создании подключения укажите адрес хоста, к которому осуществляется подключение (IP-адрес назначения): 192.168.200.2.

7. В свойствах нового подключения укажите Type of VPN server I am calling:->PPTP. Компоненты «File and Printer Sharing for Microsoft Networks» и «Client for Microsoft Networks» для данного подключения должны быть установлены. Остальные параметры оставить по умолчанию.

Внимание: Следующий пункт в лабораторных условиях можно не выполнять, поскольку в последующих заданиях вам понадобится доступ к разделяемым файлам.

8. Чтобы предотвратить возможность сетевого доступа к файлам и каталогам VPN-Сервера со стороны VPN-Клиента в обход туннеля, необходимо дополнительно установить следующие параметры для основного соединения Ethernet на Сервере (Settings-> Network and Dial-ip Connections -> Local Area Connection -> Properties):

Компоненты «File and Printer Sharing for Microsoft Networks» и «Client for Microsoft Networks» должны быть отключены. В свойствах протокола TCP/IP (Internet Protocol (TCP/IP) -> Properties -> Advanced -> WINS ) отключите использование NetBIOS через TCP/IP (Disable NetBIOS over TCP/IP).

Аналогичные параметры должны быть установлены для подключения к локальной сети в ОС VPN-Клиента: Компоненты «File and Printer Sharing for Microsoft Networks» и «Client for Microsoft Networks» должны быть отключены. В свойствах протокола TCP/IP (Internet Protocol (TCP/IP) -> Properties -> Advanced -> WINS) отключите использование NetBIOS через TCP/IP (Disable NetBIOS over TCP/IP).

9. Запустите созданное виртуальное частное соединение. (Network and Dial-up Connections -> Virtual Private Connection) и укажите пароль той учетной записи, которая была указана при создании входящих подключений на сервере. Выясните адреса, выделенные серверу и клиенту. При установленном параметре «Allow callers to access my local network» (Разрешить звонящим доступ к локальной сети), пройдя авторизацию на PPTP сервере, клиентский хост получит адрес из диапазона внешней сети 10.11.1.* и станет узлом локальной сети, но только на сетевом уровне модели OSI и выше.