ехнологии Proxy и Stateful inspection

В рассмотренных выше типах межсетевой экран, предполагающих посредничество при установлении соединения (шлюзах уровня соединения и прикладного) реализована так называемая технология Proxy .

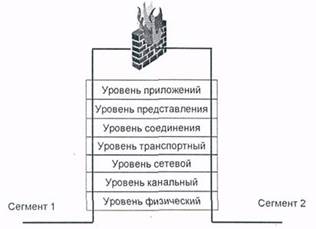

Однако для выработки окончательных решений о разрешении того или иного соединения для служб TCP/IP (то есть пропустить, запретить, аутентифицировать, сделать запись об этом в журнале), межсетевой экран должен уметь получать, хранить, извлекать и манипулировать информацией со всех уровней сетевой семиуровневой модели и из других приложений.

Недостаточно только лишь просматривать отдельные пакеты. Информация о состоянии, извлеченная из имевших место ранее соединений и других приложений, используется для принятии окончательного решения о текущей попытке установления соединения. В зависимости от типа проверяемого пакета, для принятия решения важными могут быть как текущее состояние соединения, которому он принадлежит (полученное из его истории), так и состояние приложения, его использующего.

Таким образом, для обеспечения наивысшего уровня безопасности, межсетевой экран должен уметь считывать, анализировать и использовать следующую информацию:

• Информацию о соединении - информацию со всех семи уровней модели.

• Состояние соединения - состояние, полученное из предыдущих пакетов. Например, исходящая команда PORT сессии FTP могла бы быть запомнена для последующей проверки встречного входящего соединения FTP data .

• Состояние приложения - информация о состоянии, полученная из других приложений. Кроме того, МЭ должен уметь выполнять действия над передаваемой информацией в зависимости от всех вышеизложенных факторов.

Stateful Inspection -технология нового поколения, удовлетворяет всем требованиям к безопасности, приведенным выше.

Технология инспекции пакетов с учетом состояния протокола на сегодня является наиболее передовым методом контроля трафика.

Эта технология позволяет контролировать данные вплоть до уровня приложения, не требуя при этом отдельного процесса-посредника ( proxy ) для каждого защищаемого протокола или сетевой службы. В результате достигаются высокие показатели производительности, высокая гибкость решений и возможность быстро и достаточно просто адаптировать систему под новые нужды.

Метод stateful inspection обеспечивает сбор информации из пакетов данных, как коммуникационного, так и прикладного уровня, что достигается сохранением и накоплением ее в специальных контекстных таблицах, которые динамически обновляются. Такой подход обеспечивает максимально возможный уровень безопасности, контролируя соединения на уровнях от 3 до 7 сетевой модели OSI , тогда как proxy посредники могут контролировать соединения только на 5 - 7 уровнях.

Обработка нового соединения при этом осуществляется следующим образом:

После того как соединение занесено в таблицу, обработка последующих пакетов этого соединения происходит на основе анализа таблиц.

Типичные возможности

· фильтрация доступа к заведомо незащищенным службам;

· препятствование получению закрытой информации из защищенной подсети, а также внедрению в защищенную подсеть ложных данных с помощью уязвимых служб;

· контроль доступа к узлам сети;

· может регистрировать все попытки доступа как извне, так и из внутренней сети, что позволяет вести учёт использования доступа в Интернет отдельными узлами сети;

· регламентирование порядка доступа к сети;

· уведомление о подозрительной деятельности, попытках зондирования или атаки на узлы сети или сам экран;

Вследствие защитных ограничений могут быть заблокированы некоторые необходимые пользователю службы, такие как Telnet, FTP, SMB, NFS, и так далее. Так же следует отметить, что использование файрвола увеличивает время отклика и снижает пропускную способность, поскольку фильтрация происходит не мгновенно.

Проблемы, не решаемые файрволом

Межсетевой экран сам по себе не панацея от всех угроз для сети. В частности, он:

· не защищает узлы сети от проникновения через «люки» (англ. back doors) или уязвимости ПО;

· не обеспечивает защиту от многих внутренних угроз, в первую очередь — утечки данных;

· не защищает от загрузки пользователями вредоносных программ, в том числе вирусов;

Тема 25: Межсетевые экраны

Введение

Межсетевые экраны (МЭ) обеспечивают безопасность при осуществлении электронного обмена информацией с другими взаимодействующими автоматизированными системами и внешними сетями, разграничение доступа между сегментами корпоративной сети, а также защиту от проникновения и вмешательства в работу АС нарушителей из внешних систем.

Согласно Руководящему документу Гостехкомиссии при Президенте РФ «межсетевым экраном называется локальное (однокомпонентное) или функционально -распределенное средство (комплекс), которое реализует контроль за информацией, поступающей в автоматизированную систему и/или выходящей из нее, и обеспечивает защиту автоматизированной системы посредством фильтрации информации, т.е. анализа по совокупности критериев и принятия решения об ее распространении в (из) автоматизированной системе». Однако такое определение имеет общий характер и подразумевает слишком расширенное толкование.

Основные сведения

Межсетевой экран (МЭ) -это специализированное программное или аппаратное (или программно-аппаратное) средство, позволяющее разделить сеть на две или более частей и реализовать набор правил, определяющих условия прохождения сетевых пакетов из одной части в другую.

МЭ, установленные в точках соединения с сетью Интернет, обеспечивают защиту внешнего периметра сети предприятия и защиту собственных Internet -серверов, открытых для общего пользования, от несанкционированного доступа.

Механизмы защиты, реализуемые МЭ:

· Фильтрация сетевого трафика

· Шифрование (создание VPN )

· Трансляция адресов

· Аутентификация (дополнительная)

· Противодействие некоторым сетевым атакам (наиболее

распространённым)

· Управление списками доступа на маршрутизаторах (необязательно)

Основная функция МЭ - фильтрация сетевого трафика Она может осуществляться на любом уровне модели OSI . В качестве критериев может выступать информация с разных уровней: адреса отправителя/получателя, номера портов, содержимое поля данных.

Типы

Принадлежность МЭ к тому или иному типу определяется уровнем модели OSI , информация с которого выступает в качестве критерия фильтрации.

Сетевой уровень

Фильтрация происходит на основе адресов отправителя и получателя пакетов, номеров портов транспортного уровня модели OSI и статических правил, заданных администратором;

Уровень приложений

Фильтрация на основании анализа данных приложения, передаваемых внутри пакета. Такие типы экранов позволяют блокировать передачу нежелательной и потенциально опасной информации на основании политик и настроек.

Пакетные фильтры

Пакетные фильтры осуществляют анализ информации сетевого и транспортного уровней модели OSI . Это сетевые адреса (например, IP ) отправителя и получателя пакета номера портов отправителя и получателя, флаги протокола TCP , опции IP , типы ICMP . Обычно пакетные фильтры организуются средствами маршрутизаторов. Часто используются штатные средства операционных систем.

Пакеты проверяются на трех цепочках правил, конфигурируемых администратором.

Шлюзы уровня соединения

Этот и следующий тип межсетевой экран основан на использовании так называемого принципа посредничества, т.е. запрос принимается межсетевой экран, анализируется и только потом перенаправляется реальному серверу. Прежде чем разрешить установление соединения TCP между компьютерами внутренней и внешней сети, посредники уровня соединения сначала как минимум регистрируют клиента. При этом неважно, с какой стороны (внешней или внутренней) этот клиент находится. При положительном результате регистрации между внешним и внутренним компьютерами организуется виртуальный канал, по которому пакеты передаются между сетями.

Наиболее известным примером шлюза уровня соединения можно считать шлюз с преобразованием IP -адресов ( Network Address Translation , NAT ).

Шлюзы прикладного уровня

Шлюзы прикладного уровня ( application - level proxy ), часто называемые proxy -серверами, контролируют и фильтруют информацию на прикладном уровне модели OSI . Они различаются по поддерживаемым протоколам прикладного уровня. Наиболее часто поддерживаются службы Web ( HTTP ), ftp , SMTP , РОРЗ/ I МАР, NNTP , Gopher , telnet , DNS , RealAudio / RealVideo . Когда клиент внутренней сети обращается, например; к серверу Web , то его запрос попадает к посреднику Web (или перехватывается им). Последний устанавливает связь с сервером от имени клиента, а полученную информацию передает клиенту. Для внешнего сервера посредник выступает в качестве клиента, а для внутреннего клиента - в качестве сервера Web . Аналогично посредник может работать и в случае внешнего клиента и внутреннего сервера.