шибки при передачи дискретного сообщения

ОБЯЗАТЕЛЬНАЯ КОНТРОЛЬНАЯ РАБОТА

РАЗДЕЛ 5

По дисциплине «Компьютерные сети»

Выполнил:

студент группы ПО-32

Ревинов Алексей

Проверил:

Кудяков В. О.

2012 г.

то такое данные

Информация существует в виде документов, чертежей, рисунков, текстов, звуковых и световых сигналов, электрических и нервных импульсов и т.п. Данные - это информация, представленная в формализованном виде, что обеспечивает возможность ее хранения, обработки и передачи.

Данные являются составной частью информации, представляющие собой зарегистрированные сигналы.

Методы воспроизведения и обработки данных

Естественные методы. Методы, основанные на органах чувств. Логическое мышление. Воображение, сравнение, сопоставление, анализ, прогнозирование и т.п.

Аппаратные методы. Аппаратные методы — это всегда устройства (приборы). Магнитофоны, телефоны, микроскопы, видеомагнитофоны и т.д. С точки зрения информатики эти устройства выполняют общую функцию — преобразуют данные из формы, недоступной для естественных методов человека, в форму, доступную для них. Не всегда одни устройства могут обрабатывать данные созданные другими приборами. В таких случаях применяют специальные устройства преобразования данных, и говорят не о преобразовании формы данных, а о преобразовании их формата (модемы, бытовые видеокамеры).

Программные методы. Широкое внедрение средств вычислительной техники позволяет автоматизировать обработку самых разных видов данных с помощью компьютера.

Единицы измерения данных

Существует много различных систем и единиц измерения данных. Каждая научная дисциплина и каждая область человеческой деятельности может использовать свои, наиболее удобные или традиционно устоявшиеся единицы. В информатике для измерения данных используют тот факт, что разные типы данных имеют универсальное двоичное представление, и потому вводят свои единицы данных, основанные на нем.

Наименьшей единицей измерения является байт. Поскольку одним байтом, как правило, кодируется один символ текстовой информации, то для текстовых документов размер в байтах соответствует лексическому объему в символах (пока исключение представляет рассмотренная выше универсальная кодировка UNICODE).

Более крупная единица измерения - килобайт (Кбайт). Условно можно считать, что 1 Кбайт примерно равен 1000 байт. Условность связана с тем, что для вычислительной техники, работающей с двоичными числами, более удобно представление чисел в виде степени двойки, и потому на самом деле 1 Кбайт равен 210 байт (1024 байт). Однако всюду, где это не принципиально, с инженерной погрешностью (до 3 %) «забывают» о «лишних» байтах.

В килобайтах измеряют сравнительно небольшие объемы данных. Условно можно считать, что одна страница неформатированного машинописного текста составляет около 2 Кбайт.

Более крупные единицы измерения данных образуются добавлением префиксов мега; гига; тера; в более крупных единицах пока нет практической надобности.

1 Мбайт = 1024 Кбайт = 1020 байт

1 Гбайт = 1024 Мбайт = 1030 байт

1 Тбайт = 1024 Гбайт = 1040 байт

правление доступом

Для каждого пользователя система поддерживает паспорт пользователя, составленный администратором баз данных. В паспорте присутствует системный идентификационный номер пользователя, имя процедуры подтверждения подлинности, перечень разрешенных операций. Паспорт определят профиль пользователя.

Однако в ряде случаев информация о составе разрешенных операций оказывается недостаточной. Поэтому каждое групповое данное должно иметь связанный с ним набор ограничений доступа.

Специальная подпрограмма СУБД проверяет, не нарушено ли какое-либо ограничение из набора. В случае нарушения подавляется выполнение операции пользователя, выдается сигнал ошибки и фиксируется в специальный журнал факт попытки нарушения безопасности данных.

В общем случае для решения вопроса о доступе пользователя к данным в составе СУБД должна быть специальная привилегированная программа, проверяющая запрос пользователя на основании его паспорта, набора ограничений и конкретных значений данных в БД и решающая вопрос о разрешении или запрещении доступа. Поскольку эта программа должна иметь неограниченный по выборке доступ к любым данным в базе данных, администратором должны быть приняты специальные меры защиты программы, исключающие возможность ее использования не по назначению. Алгоритм подобной программы базируется на аксиоме безопасности и реализует различные проверки.

Аксиома безопасности: если комбинация атрибутов А доступна (запрещена) пользователю Х в зависимости от условия В, то каждая подкомбинация А также доступна (запрещена) пользователю Х по условию В.

С традиционной точки зрения средства управления доступом позволяют специфицировать и контролировать действия, которые субъекты (пользователи и процессы) могут выполнять над объектами (информацией и другими компьютерными ресурсами). В данном разделе речь идет о логическом управлении доступом, которое, в отличие от физического, реализуется программными средствами. Логическое управление доступом – это основной механизм многопользовательских систем, призванный обеспечить конфиденциальность и целостность объектов и, до некоторой степени, их доступность (путем запрещения обслуживания неавторизованных пользователей).

Рассмотрим формальную постановку задачи в традиционной трактовке. Имеется совокупность субъектов и набор объектов. Задача логического управления доступом состоит в том, чтобы для каждой пары "субъект-объект" определить множество допустимых операций и контролировать выполнение установленного порядка.

Отношение "субъекты-объекты" можно представить в виде матрицы доступа, в строках которой перечислены субъекты, в столбцах – объекты, а в клетках, расположенных на пересечении строк и столбцов, записаны дополнительные условия (например, время и место действия) и разрешенные виды доступа. Фрагмент матрицы может выглядеть, например, так:

| Таблица 1. Фрагмент матрицы доступа | ||||

| Файл | Программа | Линия связи | Реляционная таблица | |

| Пользователь 1 | orw с системной консоли | e | rw с 8:00 до 18:00 | |

| Пользователь 2 | a |

"o" – обозначает разрешение на передачу прав доступа другим пользователям,

"r" – чтение,

"w" – запись,

"e" – выполнение,

"a" – добавление информации

Тема логического управления доступом – одна из сложнейших в области информационной безопасности. Дело в том, что само понятие объекта (а тем более видов доступа) меняется от сервиса к сервису. Для операционной системы к объектам относятся файлы, устройства и процессы. Применительно к файлам и устройствам обычно рассматриваются права на чтение, запись, выполнение (для программных файлов), иногда на удаление и добавление. Отдельным правом может быть возможность передачи полномочий доступа другим субъектам (так называемое право владения). Процессы можно создавать и уничтожать. Современные операционные системы могут поддерживать и другие объекты.

Для систем управления реляционными базами данных объект – это база данных, таблица, представление, хранимая процедура. К таблицам применимы операции поиска, добавления, модификации и удаления данных, у других объектов иные виды доступа.

Ролевое управление доступом

При большом количестве пользователей традиционные подсистемы управления доступом становятся крайне сложными для администрирования. Число связей в них пропорционально произведению количества пользователей на количество объектов. Необходимы решения в объектно-ориентированном стиле, способные эту сложность понизить.

Таким решением является ролевое управление доступом (РУД). Суть его в том, что между пользователями и их привилегиями появляются промежуточные сущности – роли. Для каждого пользователя одновременно могут быть активными несколько ролей, каждая из которых дает ему определенные права (см. рис. 2).

Рис. 2. Пользователи, объекты и роли.

Ролевой доступ нейтрален по отношению к конкретным видам прав и способам их проверки; его можно рассматривать как объектно-ориентированный каркас, облегчающий администрирование, поскольку он позволяет сделать подсистему разграничения доступа управляемой при сколь угодно большом числе пользователей, прежде всего за счет установления между ролями связей, аналогичных наследованию в объектно-ориентированных системах. Кроме того, ролей должно быть значительно меньше, чем пользователей. В результате число администрируемых связей становится пропорциональным сумме (а не произведению) количества пользователей и объектов, что по порядку величины уменьшить уже невозможно.

Управление доступом - Интернет Контроль Сервер

Интернет Контроль Сервер позволяет не только вести учет трафика, но и контролировать скорость передачи данных, потребление трафика, устанавливать ограничение трафика, управлять доступом пользователей в Интернет.

ИКС может разрешать/запрещать посещение различных Интернет ресурсы, ограничивать скорость доступа в Интернет, ограничивать объем потребляемого трафика с помощью квот, регулировать расход денежных средств и время доступа.

Интернет Контроль Сервер можно использовать как программу для ограничения Интернет трафика. Контроль и ограничение трафика осуществляется с помощью функции Firewall и Proxy-server, которая позволяет использовать Интернет исключительно для работы.

Для чего необходимо ограничение трафика?

Программа контроля доступа в интернет обеспечивает максимально детальный контроль доступа к Интернет-ресурсам:

трафик может быть ограничен по IP-адресам, портам, URL;

правила ограничения могут быть сгруппированы в профили, назначены группам пользователей;

при блокировке сервер может блокировать доступ, перенаправлять пользователя на заданный сайт или выводить указанное администратором сообщение;

правила доступа могут быть ограничены по времени действия;

поддерживается блокировка сайтов по категориям (контентная фильтрация);

Ограничение трафика по IP-адресам, портам, URL

ИКС позволяет ограничивать трафик по IP адресам, портам или URL. Для каждого пользователя/группы может быть настроена индивидуальная блокировка ресурсов на основании этих параметров.

Методы доступа, исключающие столкновение

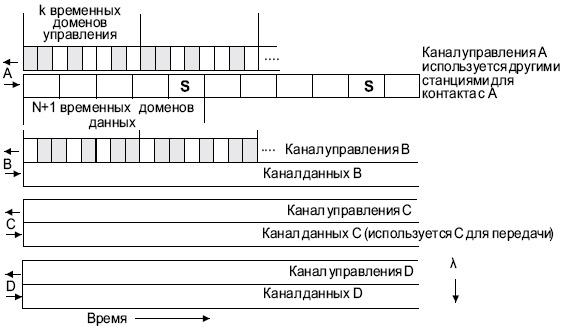

Существует целое семейство методов доступа, исключающих столкновение: это мультиплексирование по времени (TDM), по частоте (FDM) или длине волны (WDMA — Wavelength Division Multiple Access). Здесь каждому клиенту выделяется определенный временной домен или частотный диапазон. Когда наступает его временной интервал и клиент имеет кадр (или бит), предназначенный для отправки, он делает это. При этом каждый клиент ждет в среднем N/2 временных интервалов (предполагается, что работает N клиентов). При FDM передача не требует ожидания, так как каждому из участников выделяется определенный частотный диапазон, которым он может пользоваться когда угодно по своему усмотрению. Методы доступа TDM и FDM могут совмещаться. Но в обоих случаях временные интервалы или частотные диапазоны используются клиентом по мере необходимости и могут заметное время быть не заняты (простаивать). Следует также учесть, что если мы хотим обеспечить двухсторонний обмен при фиксированном частотном диапазоне, максимально возможное число участников следует уменьшить вдвое. Такие протоколы доступа часто используются в мобильной связи. Схема работы алгоритма WDMA показана на рис. 1

Рис. 1 Пояснение работы алгоритма доступа WDMA

На рисунке 1 представлен случай с четырьмя станциями (A, B, C и D). Каждая станция имеет два канала. Один канал (менее широкополосный) является управляющим каналом станции. Второй (широкополосный) служит для передачи данных. В каждом из каналов выделяется определенное число временных доменов. Будем считать, что число доменов в управляющем канале равно k, а число доменов в информационном канале – N+1, где N из них предназначены для данных, а последний служит для передачи станцией своего статуса (например, информации о свободных доменах). Все каналы синхронизуются от общих часов. Протокол поддерживает три типа трафика: постоянный поток данных с ориентацией на соединение (1), например видеотрафик; переменный поток, ориентированный на соединение (2), и поток дейтограмм, например UDP (3). В протоколах, ориентированных на соединение, станция А, прежде чем осуществить обмен с В, должна послать запрос на соединение (CONNECTION REQUEST), в свободном домене канала управления станции В. Если станция В воспринимает запрос, обмен осуществляется через канал данных станции А. Каждая станция имеет два передающих элемента и два принимающих.

· Приемник с фиксированной длиной волны для прослушивания своего собственного канала управления.

· Настраиваемый передатчик для посылки сообщений управляющим каналам других станций.

· Передатчик с фиксированной длиной волны для посылки информационных кадров.

· Настраиваемый приемник для приема данных от одного из передатчиков.

Каждая станция прослушивает свой управляющий канал с целью приема запросов и настраивается на длину определенного передатчика для получения данных. Настройка на определенную длину волны производится с помощью ячеек Фабри-Перо или интерферометров Маха-Цандера (предполагается, что работа ведется с оптическими волокнами).

шибки при передачи дискретного сообщения

Под дискретизацией понимается преобразование непрерывных сообщений (сигналов) в дискретные. При этом используется дискретизация по времени и по уровню. Дискретизация по времени выполняется путем взятия отсчетов функции u(t) в определенные дискретные моменты времени tk.

Дискретизация одновременно по времени и уровню позволяет непрерывное сообщение преобразовать в дискретное (аналоговый сигнал в цифровую форму), которое затем может быть закодировано и передано методами дискретной (цифровой) техники.

Помехи и искажения

В реальном канале сигнал при передаче искажается, и сообщение воспроизводится с некоторой ошибкой. Причиной таких ошибок являются искажения, вносимые самим каналом, и помехи, воздействующие на сигнал.

Частотные и временные характеристики канала определяют линейные и нелинейные искажения. Как правило, эти искажения обусловлены известными характеристиками канала и могут быть устранены или уменьшены путем коррекции.

Следует четко отделить искажения от помех, имеющих случайный характер. Помехи заранее неизвестны и поэтому не могут быть полностью устранены.

Под помехой понимается любое воздействие, накладывающееся на полезный сигнал и затрудняющее его прием. Помехи разнообразны по своему происхождению: грозы, помехи электротранспорта, электрических моторов, систем зажигания двигателей, соседних радиостанций, коммутации реле и т.д.