Из чего должна состоять сетевая часть?

СИСТЕМЫ ЗАЩИТЫ ЦЕНТРОВ ОБРАБОТКИ ДАННЫХ

Для ЦОД применяется европейский стандарт EN 50173-5 и базирующийся на нем международный стандарт ISO/IEC 24764. Однако, в последнее время часто используется стандарт TIA-942, принятый в США. Стандарт EN 50173-5 рассматривает только особенности построения кабельной системы. Американский стандарт ANSI TIA/IEA-942 (TIA-942) Telecommunications Infrastructure Standart for Data Center был утвержден в апреле 2005г. В настоящее время это единственный комплексный стандарт, где описаны вопросы, связанные с организацией ЦОД. Для ряда американских стандартов, входящих в ANSI/EIA/TIA-942, имеются международные аналоги.

Информационная безопасность ЦОД: анализ уровня зрелости

Если подходить к обеспечению безопасности информации, хранимой (обрабатываемой) в ЦОД, мы должны исходить из требований конфиденциальности, доступности и целостности. Необходимо отметить, что цель обеспечения безопасности и защиты функциональных приложений, сервисов и данных (информации) - сведение к приемлемому минимуму (анализ рисков, аппетит рисков) ущерба при возможных внешних и внутренних воздействиях.

Вопросы информационной безопасности ЦОД могут быть описаны только после проведения анализа текущего уровня, разработки проектного и стратегического уровней зрелости процесса управления непрерывностью бизнеса (BCM) в отношении критичных технологических процессов современной телекоммуникационной компании. Данный анализ уровня зрелости должен выполняться для ключевых областей процесса BCM в соответствии с методологией Института непрерывности бизнеса и проводиться по следующим областям:

1. Анализ последствий для деятельности (BIA).

2. Оценка рисков (RA).

3. Корпоративная стратегия BCM.

4. Уровень зрелости процесса BCM.

5. Стратегия BCM в части восстановления ресурсов.

6. План непрерывности бизнеса.

7. Решения и планы восстановления ресурсов.

8. План кризисного управления.

9. Тренировки по BCM, культура, развитие осведомленности.

10. Испытание процесса BCM.

11. Поддержка и сопровождение процесса BCM.

12. Аудит процесса BCM.

13. Управление процессом BCM.

14. Политика BCM.

15. Верификация и валидация процесса BCM.

Основная цель управления функциональной стабильностью технологических процессов - обеспечить выполнение бизнес-функций компании в условиях воздействия дестабилизирующих факторов. Для выполнения анализа уровня зрелости компании в аспекте BCM разработана система оценки, основанная на материалах Института непрерывности бизнеса (BCI), Международной организации по стандартизации (ISO) и методологии CobIT Ассоциации аудита и контроля информационных систем (ISACA).

После проведения работ в рамках проекта ВСМ делаются выводы о том, нужен ли вообще ЦОД; строить собственный или арендовать; делать ли дублирующий. На этом этапе возникает вопрос обеспечения информационной и технологической безопасности с учетом анализа рисков всей компании.

Вопрос обеспечения информационной безопасности ЦОД можно формально разделить на безопасность сетевой части, серверной части и части хранения данных.

Этапы обеспечения безопасности ЦОД, объекты защиты

Основные этапы обеспечения безопасности ЦОД:

· построение модели угроз;

· выделение объектов, на которые могут быть направлены угрозы;

· построение модели действий нарушителя;

· оценка и анализ рисков;

· разработка и внедрение в системы ЦОД методов и средств защиты.

Анализируя вышесказанное, становится ясно, что без построения СУИБ (системы управления информационной безопасностью) как всего предприятия, так и элемента (ЦОД) адекватной защиты не обеспечить.

Перечислим основные объекты защиты в ЦОД:

· информация, циркулирующая в системе;

· оборудование (элементы);

· программное обеспечение.

Модель PDCA

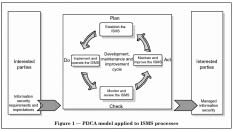

Специалисты информационной безопасности уже прекрасно знают модель "Планирование-реализация-проверка-совершенствование" ("Plan-Do-Check-Act" - PDCA), которая применена для структурирования всех процессов.

Сегодня многие организации, занимающие лидирующие позиции в области обеспечения ИБ, разрабатывают корпоративный стандарт "Обеспечение информационной безопасности организаций", где в полной мере должны быть отражены и требования по ИБ ЦОД, которые должны обеспечить непрерывное выполнение бизнес-функций компании.

Отклонение от реализации данной модели чревато ошибками в реализации защиты, что приведет к потерям предприятия (утечка информации и т.п.).

Из чего должна состоять сетевая часть?

ЦОД может работать (обычно) как с Интернетом, так и с сетью на базе VPN-MPLS, поэтому в сетевой части должен стоять межсетевой экран (желательно в режиме failover), устройство, обеспечивающее шифрование трафика (особенно при соединении с Интернетом), системы обнаружения вторжения IDS/IPS, проходной антивирус. Кроме того, в сетевой части находятся корневые маршрутизаторы, балансировщик нагрузки и так называемый aggregation switch (работает на уровне 2 или 3, может агрегировать данные от нескольких физических портов).

Серверная часть

Серверная часть состоит из коммутаторов. Тут хорошо применять технологию VLAN для разграничения доступа и информационных потоков. Обычно именно эта часть отвечает за связь с центром управления сетью. В центре управления сетью может размещаться центр управления безопасностью (SOC). Здесь ставится система контроля доступа и идентификации (IDM).

Хранилище данных

В части хранилища данных находятся дисковые массивы, серверы бэкапирования, ленточные библиотеки. Вопросы обеспечения целостности очень важны именно в этой части ЦОД. Сейчас появились решения, по которым именно эта часть отвечает за связь с вторичным ЦОД (часто с использованием сети на основе технологии спектрального уплотнения сигнала (DWDM).

В части хранилища данных находятся дисковые массивы, серверы бэкапирования, ленточные библиотеки. Вопросы обеспечения целостности очень важны именно в этой части ЦОД. Сейчас появились решения, по которым именно эта часть отвечает за связь с вторичным ЦОД (часто с использованием сети на основе технологии спектрального уплотнения сигнала (DWDM).

Интересным примером подобной реализации служит набор ЦОД, построенный компанией "Телеком Италия". Одной из задач построения защищенного ЦОД была реализация требований Закона "О персональных данных". Италия применила более строгие меры по защите, чем в европейской конвенции, из-за серьезной утечки данных о высокопоставленных чиновниках. Все персональные данные не только находятся в одном ЦОД, но и полностью контролируется их хранение, обработка. Около 25 человек постоянно контролируют системы обеспечения безопасностью из единого SOC.