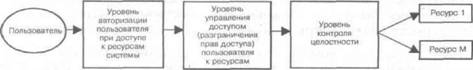

В составе функциональной системы защиты полученной на основе анализа формализованных требований к системе защиты

1. Пользователь-->2.уровень авторизации пользователя при доступе к ресурсам системы-->3. Уровень управления доступом пользователя к ресурсам системы-->4. Уровень контроля целостности --> --> 5.1.РЕсурс 1 .... 5.2 .рЕсурс М

2.

функциональная Модель системы добавочной защиты

1 пользователь --> 2.уровень авторизации пользователя при доступе к сИстеме--> 3.уровень управился доступом( разгареничейная прав доступа) пользователя к ресурсам системы--> 3.1.1 уровень контроля мониторинга активности ПО системы защитыф. 3.1.2 кровь контроля мониторинга галилеи оборудования контроля защиты 4.уровень контроля ( мониторинга) корректно сти выполнения функции защиты и контроля целостности --> -->5. ресУрс 1. .... РЕсурс М

сравнив эти две функциональные модели мы видим что с целью решения сформулированных задач добавочной защиты в модель защиты включены:

уровень контроля(мониторинга) ПО системы защиты

уровень контроля(мониторинга)наличия оборудования системы защиты

кроме того принципиально изменены функции уровня контроля целостности - данный уровень здесь функционально предназначен для контроля(мониторинга) корректности выполнения функций защиты и контроля целостности.

Рассмотрим назначение уровней защиты в этой функциональной модели:

1. Задачи решаемые на различных уровнях реализуются с учетом сформированных для них требований.

При этом каждый уровень защиты будем рассматривать как функциональный блок в представленной схеме.

1. Уровень авторизации пользователя при доступе к ресурсам системы. К пользователям в рамках уровневой модели защиты могут быть отнесены как пользователи приложений, решающие с использованием данного средства соответствующие производственные задачи, так и администратор безопасности, являющийся пользователем системы защиты.

Уровень авторизации пользователя обеспечивает проверку учетных параметров пользователя при доступе в систему и к системе защиты. Так же этим уровнем решается ряд вспомогательных задач, например, запуск процесса ( приложения) после авторизации ответственного лица.

2. Уровень управления доступом ( разграничения прав доступа)пользователя к ресурсам. Этот уровень реализует разграничительную схему доступа пользователей к ресурсам защищаемого объекта, а так же политику администрирования системы защиты в рамках выполнения политики информационной безопасности. Под системой защиты здесь понимаем соответствующие механизмы встроенные в Ос , СУБД, приложения а так же добавочные механизмы защиты.

Для решения задач управления доступом к ресурсам на этом уровне выделяются локальные и сетевые ресурсы. К локальным ресурсам требующим разграничения доступа пользователей относятся:

· файловые объекты ( логические диски , каталоги, файлы),

· устройства со сменными носителями(в частности дисковод и CD-ROM диски)

· отчуждаемые физические носители(дискеты и CD-ROM диски) информации

· коммуникационыне порты, локальные принтеры,

· процессы( исполняемые файлы), в том числе процессы ОС, системы защиты и приложений- в части их модификации и запуска

· Файлы настроек системы зашиты,

· файлы настроек приложений,

· при использовании СУБД- таблицы данных и таблицы Настроек.

К сетевым ресурсам (в составе ЛВС), требующим разграничения доступа

пользователей, относятся:

* разделяемые сетевые ресурсы (по протоколу NetBios для сети

к которым относятся разделяемые файловые объекты, устройства со сменными носителями (виртуальные каналы связи сети Microsoft);

» сетевые ресурсы, например, по протоколу TCP/IP протоколы), виртуальные каналы связи сети TCP/IP;

« сетевые принтеры; сетевые службы и приложения (в том числе приложения информационных систем, например, СУБД), в части их модификации и запуска; файлы настроек сетевых служб и приложений и т.д.

Разграничительная политика рассматривается как в виде разграничения доступа к ресурсам, так и в виде функций, реализующих разрешенный доступ (например, чтение, запись, исполнение и др). Решение задач разграничения доступа пользователей к ресурсам предполагает и реализацию процедур возврата коллективно используемого ресурса в исходное состояние для его предоставления другому пользователю (например, очистка

оперативной и внешней памяти).

На этом уровне также решается задача распределения функций администрирования безопасностью системы между пользователями, системным (сетевым) администратором, администраторами СУБД и приложений, администратором безопасности. При этом решается задача централизации схемы администрирования безопасности, в рамках которой изменение настроек безопасности

на различных уровнях иерархии системы должно осуществляться только при непосредственном контроле со стороны администратора безопасности.

3. Уровень контроля мониторинга корректности выполнени функций шашисты и контроля целостности

Уровень контроля (мониторинга) корректности выполнения функций защиты и контроля целостности

Отметим, что сама по себе задача контроля целостности предполагает возможность несанкционированного доступа к информации (в противном случае достаточно первых двух уровней защиты). Таким образом, данный механизм априори служит противодействию скрытым угрозам в предположении, что злоумышленником преодолены первые два уровня защиты, которые реализуют разграничительную политику доступа к ресурсам защищаемого объекта.

В рамках формализованных требований недостаток механизма контроля

целостности состоит в том, что данный механизм, во-первых, реализует

очень ограниченный набор функций, а во-вторых, не позволяет обеспечивать эффективную реакцию на скрытую атаку в реальном времени. По сути он только фиксирует ее факт и последствия.

С учетом сказанного функциональные задачи этого уровня защиты имеет смысл принципиально расширить. При этом к уже существующим задачам

контроля целесообразно добавить контроль (мониторинг) корректности выполнения разграничительной политики доступа, реализуемой на предыдущем

уровне. В том числе на этом уровне следует в реальном времени фиксировать факты использования злоумышленником ошибок и закладок в системном и прикладном ПО, а также оказывать противодействие данной группе

скрытых угроз. К этому уровню также следует отнести контроль целостности программ и данных, то есть контроль объектов файловой системы.

В отличие от двух предыдущих уровней, где соответствующие механизмы (программные модули системы защиты) запускаются асинхронно по факту запроса в системе на доступ к ресурсу, данный уровень реализует синхронную процедуру контроля. При этом он контролирует соответствующие события периодически, что связано с его более сильным влиянием на загрузку вычислительного ресурса защищаемого объекта по сравнению с большинством механизмов защиты двух предыдущих уровней.

Исключение составляют лишь реализуемые на предыдущем уровне механизмы распределения функций администрирования безопасностью системы между пользователями, системным (сетевым) администратором, администраторами СУБД и приложений, а также администратором безопасности. Эти механизмы также реализуются с использованием синхронной процедуры контроля.

Уровень контроля (мониторинга) активности системы защиты

Очевидно, что большинство задач защиты информации решаются программно, т.е. защищенность компьютерной информации обеспечивается

до тех пор, пока активно ПО системы защиты. При этом включение в систему механизмов добавочной защиты, которые могут быть реализованы на различных уровнях (как на системном, так и на прикладном), связано с появлением дополнительной группы угроз — угроз загрузки системы без механизмов добавочной защиты и угроз перевода механизмов

защиты в пассивное состояние (отключение) в процессе функционирования защищаемого объекта.

В задачи данного уровня входит контроль активности системы защиты, с предотвращением возможности функционирования системы в незащищенном состоянии. Последнее может быть связано как с возможностью загрузки ОС без системы защиты (либо с усеченными функциями), так и с возможностью перевода системы защиты, либо ее компонент, в пассивное состояние в процессе функционирования защищаемого объекта.

Очевидно, что активность одной программы не имеет смысла контролировать другой программой, запущенной на том же компьютере. Поэтому

в рамках данного уровня должны быть реализованы следующие две возможности анализа активности системы защиты:

* локальная — с использованием аппаратной компоненты (платы);

* сетевая — удаленно, администратором с сервера безопасности.

При реализации данного уровня защиты должно противодействие как явным, так и скрытым угрозам. Соответствующая технология защиты рассматривается в шестой части книги.

Уровень контроля (мониторинга)

наличия оборудования системы защиты

Данный уровень защиты целесообразно реализовывать в том случае, если система защиты содержит аппаратную составляющую. При этом защита от угрозы удаления аппаратной компоненты, помимо организационных

мероприятий, может обеспечиваться техническими средствами. Изначально данный уровень обеспечивает техническую защиту от угрозы

удаления аппаратной компоненты системы защиты. Однако его реализация позволяет комплексировать в единой технической системе защиты информации различные функции защиты: защиты компьютерной информации, контроля доступа в помещения, противопожарной безопасности и т.д. Причем все это будет доступно с единого рабочего места администратора.

Функции аппаратной компоненты защиты и методы ее реализации будут рассмотрены в шестой части книги.

Сводные рекомендации по отдельным уровням функциональной модели

С учетом сказанного в данном разделе можем сделать следующие выводы:

При построении системы добавочной защиты информации целесообразно принципиально пересмотреть функции уровня контроля

целостности. Будем позиционировать данный уровень защиты, как уровень контроля (мониторинга) корректности выполнения функций защиты и контроля целостности.

2. В уровневую функциональную модель защиты имеет смысл включить уровень контроля (мониторинга) активности системы защиты, а при использовании аппаратной компоненты защиты функциональная модель может быть дополнена уровнем контроля (мониторинга) наличия оборудования системы защиты.

3. Уровни же авторизации пользователя и управления доступом должны обеспечивать решение задач корректности и полноты разграничений доступа пользователя к ресурсам. Кроме того, должна быть реализована также возможность противодействия группе скрытых угроз, связанных с нерегламентированными действиями пользователя.

Формализованные требования к защите и их классификация.

Как было сказано ранее, общие подходы в системах защиты целесообразно рассматривать относительно соответствия

их принятым формализованным требованиям. Эти требования предъявляются к механизмам защиты, которые в той или иной

мере реализуются современными ОС, приложениями и добавочными средствами защиты.

защиты информации от нсд на сегодняшний день регламентирует след нормтвивные документы несуществуюЩей ныне гос тех комиссии:

1. Средства вычислительной техники. Защиты от несанкционированного доступаа к информации. Показателии защищенностии от нсд к информации (рд свт)92 г этот документ содержит требования к защите свт которые формаЛизуют условия защищенностии отдельного взятого средства-ОС,СУБД, приложения.

2. Автоматиз системы. Защита от нсд к информации. Классификация автоматизированных систем и требования по защите информации. 92г (рд ас)

содержит требования к защите автоматизированных систем которые формализуют условия защищенностии объекта с учетом: - Совокупности механизмов защиты реализуемых установленными на защищаемом объекте средствами включая Ос , СУБД, приложениями, добавочными механизмами защиты.

-дополнительные организационные меры, принимаемые для безопасного функционирования Ас

Во общем случае формализованные требования к обеспечению защиты информации от нсд задаются офрмализованными требованиями к защите свт изложенными в документе один. Однако для оценки эффективности защиты механизмов Ос будет так же использовать формализованные требования из документа 2. Применяемые к АС.

Это следует делать потому что именно защитные механизмы Ос призванны обеспечить необходимый уровень защиты АС вцелом.

Аналогичные рассуждения могут быть проведены и относительно средства добавочной защиты. При этом, во-первых, оно может рассматриваться как отдельное СВТ, выполняющее формализованные требования документа 1, при этом встроенные в ОС

механизмы защиты не должны рассматриваться; во-вторых, оно может рассматриваться как средство в составе АС (наряду с механизмами ОС, дополняя их). В этом случае встроенные в ОС и добавочные механизмы защиты должны в совокупности

выполнять формализованные требования документа 2.

Рассмотрим формализованные требования к защите компьютерной информации АС. При этом будем рассматривать

первую группу АС (в соответствии с используемой классификацией), как включающую в себя наиболее распространенные

многопользовательские АС, в которых одновременно обрабатывается и/или хранится информация разных уровней конфи-

денциальности. Причем не все пользователи имеют право доступа ко всей информации АС.

Первая группа АС содержит пять классов – 1Д, 1Г, 1В, 1Б и 1А. Деление АС на соответствующие классы по условиям

их функционирования с точки зрения защиты информации необходимо в целях разработки и применения обоснованных мер

по достижению требуемого уровня защиты. Дифференциация подхода к выбору методов и средств защиты определяется

важностью обрабатываемой информации, а также различием АС по своему составу, структуре, способам обработки инфор-

мации, количественному и качественному составу пользователей и обслуживающего персонала. Требования к АС сведены в

табл. 8.1.

Как видно, рассматриваемыми требованиями выделяются следующие основные группы механизмов защиты:

механизмы управления доступом;

механизмы регистрации и учета;

механизмы криптографической защиты;

механизмы контроля целостности.

Отметим, что первая группа "Подсистема управления доступом" является основополагающей для реализации защиты от

НСД, так как именно механизмы защиты данной группы призваны непосредственно противодействовать несанкционирован-

ному доступу к компьютерной информации.

Остальные же группы механизмов реализуются в предположении, что механизмы защиты первой группы могут быть

преодолены злоумышленником. В частности, они могут использоваться:

• для контроля действий пользователя – группа "Подсистема регистрации и учета";

• для противодействия возможности прочтения похищенной информации – группа "Криптографическая подсистема";

• для контроля осуществленных злоумышленником изменений защищаемых объектов (исполняемых файлов и файлов

данных) при осуществлении к ним НСД и для восстановления защищаемой информации из резервных копий – группа "Под-

система обеспечения целостности".

Рассмотрим более подробно требования различных групп, а также соответствующие им основные подходы к защите

компьютерной информации, реализуемые на сегодняшний день на практике. При этом имеет смысл остановиться лишь на

двух классах:

1) 1Г – задающим необходимые (минимальные) требования для обработки конфиденциальной информации;

2) 1В – задающим необходимые (минимальные) требования для обработки информации, являющейся собственностью

государства и отнесенной к категории секретной.

3а

3б конфиденциален инф

для общего пользования 2б

2а многопользовательская

1а особой важности

1бмногопользоватЕльская с разными грифами секретности не выже сов секре но

1 в не выше секретно