Общая схема проведения ежегодного технического контроля АС

Отчет о лабораторной работе № 2

Исследование процедуры ежегодного технического контроля защищенности ОТСС (АС на базе ПК). Инструментальный контроль по каналу ПЭМИН

Выполнил:студент ______ уч. группы _________________________

(ФИО)

Дата выполнения _____________________

Дата защиты _________________ Оценка _______________

__________________

(подпись преподавателя)

Серпухов 2012

1 Цели исследований:

1) изучить назначение, требования, структуру, оборудование и порядок организации ежегодного инструментального контроля объектов вычислительной техники в виде автоматизированной системы на базе персонального компьютера, аттестованного для обработки информации с грифом «Для служебного пользования».

2) получить первичные практические навыки по проведению и оформлению результатов ежегодного инструментального контроля АС на базе ПК.

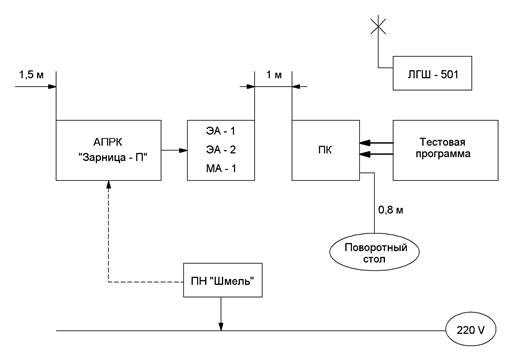

Схема лабораторной установки

Рис. 1. Схема лабораторной установки

3 Оборудование и измерительные приборы:

А. Контрольно – измерительные средства

· АПРК «Зарница – П»;

· Селективный микровольтметр SMV – 8,5;

· Генератор шума ЛГШ – 501;

· Пробник напряжения ПН «Шмель»;

· Стационарное ПК, мобильное ПК.

Б. Нормативно – методические документы:

· Сборник временных методик для оценки защищенности конфиденциальной информации. -М.: Гостехкомиссия, 2002.;

· СТР-К.

В. Программное обеспечение:

· Комплект тестовых программ «Зарница – П»;

· Расчетная программ «Гроза К»;

· Программное обеспечение АПРК «Зарница – П» - Экзар.

4 Программа исследований:

Общая схема проведения ежегодного технического контроля АС

- Проведение предварительного обследования объекта информатизации.

- Контроль наличия документации разрешительной системы доступа, наличия должностных инструкций и технического паспорта.

- Проведение инструментального контроля защищённости ОТСС «АС на базе ПК» от утечки конфиденциальной информации по каналу ПЭМИ.

- Разработка Протокола оценки защищённости ОТСС «АС на базе ПК» от утечки конфиденциальной информации по каналу ПЭМИ.

- Проведение инструментального контроля защищённости информации, обрабатываемой ОТСС «АС на базе ПК» от её утечки за счёт наводок информационного сигнала на ВТСС, например линию электропитания.

- Разработка Протокола контроля защищённости информации, обрабатываемой ОТСС «АС на базе ПК» от её утечки за счёт наводок информационного сигнала на линию электропитания.

- Проведение контроля защищённости информации, обрабатываемой в АС от несанкционированного доступа (НСД).

- Разработка Протокола контроля защищённости информации, обрабатываемой ОТСС «АС на базе ПК» от НСД.

- Анализ результатов контроля.

- Разработка Заключения по результатам ежегодного инструментального контроля эффективности средств защиты информации АС.

- Утверждение Заключения по результатам ежегодного инструментального контроля эффективности средств защиты информации АС у руководителя организации, осуществляющей ежегодный инструментальный контроль.

- Отправка Заключения руководителю организации, чей объект информатизации подвергался инструментальному контролю.

В данной лабораторной работе выполняются только следующие пункты – п.п. 1-6, 9-11.

Причём п.п. 3-6 выполняются на основе методик, приведённых в нормативно – методическом документе ФСТЭК России «Сборник временных методик для оценки защищенности конфиденциальной информации». -М.: Гостехкомиссия, 2002.

ПРОТОКОЛ

измерения побочных электромагнитных излучений от ОТСС

1. Измерению уровней побочных электромагнитных излучений подвергалось в комплектации, приведенной в табл.1.

Таблица 1

| Наименование составной части | Тип (модель) | Зав. (серийный) номер |

| ПК (стационарный) | нт | |

| ПК (мобильный) | нт |

2. При измерениях руководствовались следующими нормативно-методическими документами:

a. Временная методика оценки защищенности ОТСС, предназначенных для обработки, хранения и (или) передачи по линиям связи конфиденциальной информации.

3. Измерения проводились по электрической и магнитной составляющим электромагнитного поля с применением средств измерений, приведенных в табл.2.

Таблица 2

| Наименования средств измерений | Тип | Заводской номер | Диапазон частот | Дата очередной поверки |

| АПКР | «Зарница П» | ФГУ РОСТЕСТ-МОСКВА 31 сентября 2007г. №22206/441 | ||

| Антенна измерительная | АШП5-0 | – | 9кГц-2000МГц | ФГУ «Менделеевский ЦСМ»от15 октября 2007 г. №03-12 019905 |

| Приемник | AR5000A | – | 3кГц-3000МГц | ФГУ «Менделеевский ЦСМ»от20мая2006г. №2/1320-045-06 |

| Частота, МГц | Uс+п, дБмкВ | Uп, дБмкВ | Ка, дБ | Еизм, дБмкВ/м | R2 (ВСР, кат.3), м | r1, м | r1', м |

| 222,3000 242,0000 479,9000 | 15,8 15,4 10,0 | 14,5 13,5 6,9 | 23,1 22,9 22,8 | 36,6 37,3 33,4 | 1,3 | 0,3 | 0,1 |

| 520,0000 560,0000 680,0000 719,7000 720,0000 | 12,7 9,4 10,0 14,1 22,9 | 8,1 8,1 8,3 9,4 10,0 | 23,2 24,1 25,8 26,6 26,6 | 37,6 31,0 34,3 42,4 52,8 | 2,4 | - | - |

Результаты расчета :

| кат. 1 | кат. 2 | кат. 3 | |

| R2 для стационарных средств разведки, м | 8,9 | 8,1 | 7,4 |

| R2 для портативных возимых средств разведки, м | 2,6 | 2,5 | 2,4 |

| R2 для портативных носимых (автономных автоматических) средств разведки, м | 1,8 | 1,7 | 1,6 |

| r1, м | 0,3 | 0,3 | 0,3 |

| r1', м | 0,1 | 0,1 | 0,1 |

В качестве тест-сигнала использовался сигнал, создаваемый специализированной тестирующей программой. Для определения значений зоны R2 использовался метод, изложенный во "Временной методике оценки защищенности ОТСС, предназначенных для обработки, хранения и (или) передачи по линиям связи конфиденциальной информации"

Вывод:радиус требуемой контролируемой зоны без принятия дополнительных мер спецзащиты должен составлять от 1,3 до 2,4 м при работе с конфиденциальной информацией.

Дата проведения измерений: 29.11.2012