ЩУДЧС ШРСЭШ ШОШОИ НЩЬБЧ ЬШЧСЩ МТЗЧЪ УЧЩХЙ ТААА

ПРАКТИЧЕСКАЯ РАБОТА № 2

Шифрование и кодирование информации

ЦЕЛЬ РАБОТЫ

Целью работы является:

Изучение способов шифрования и кодирования как методов криптографического закрытия данных;

Формирование профессиональной компетенции: знание способов и методов обеспечения ИБ

Формирование профессиональных навыков работы в области криптографии и криптоанализа

СВЕДЕНИЯ, НЕОБХОДИМЫЕ ДЛЯ ВЫПОЛНЕНИЯ РАБОТЫ

Во все исторические времена существенное внимание уделялось обеспечению защиты конфиденциальной информации от ознакомления с ней конкурентов. Великий психолог Вильям Шекспир в «Короле Лире» изрек: «Чтобы мысль врага узнать, сердца вскрывают, а не то, что письма»

Криптография – обеспечивает сокрытие смысла сообщения с помощью шифрования и открытия его расшифровкой, которые выполняются по специальным алгоритмам с помощью ключей.

Ключ – конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования данных, обеспечивающее выбор только одного варианта из всех возможных для данного алгоритма.

Криптоанализ – занимается вскрытием шифра без знания ключа (проверка устойчивости шифра).

Кодирование – (не относится к криптографии) – система условных обозначений, применяемых при передаче информации. Применяется для увеличения качества передачи информации, сжатия информации и для уменьшения стоимости хранения и передачи.

Криптографические преобразования имеют цель обеспечить недоступность информации для лиц, не имеющих ключа, и поддержание с требуемой надежностью обнаружения несанкционированных искажений.

В криптографии используются следующие основные алгоритмы шифрования:

алгоритм замены (подстановки) – символы шифруемого текста заменяются символами того же или другого алфавита в соответствии с заранее обусловленной схемой замены;

алгоритм перестановки – символы шифруемого текста переставляются по определенному правилу в пределах некоторого блока этого текста;

гаммирование – символы шифруемого текста складываются с символами некоторой случайной последовательности;

аналитическое преобразование – преобразование шифруемого текста по некоторому аналитическому правилу (формуле).

Процессы шифрования и расшифровки осуществляются в рамках некоторой криптосистемы. Для симметричной криптосистемы характерно применение одного и того же ключа как при шифровании, так и при расшифровке сообщений. В асимметричных криптосистемах для шифрования данных используется один (общедоступный) ключ, а для расшифровки – другой (секретный) ключ.

ОПИСАНИЕ ОБОРУДОВАНИЯ

Для проведения практической работы используется следующее обеспечение: персональный компьютер; монитор; видеоматериалы, схемы; раздаточные материалы; ресурсы интернет; программное обеспечение.

РАБОЧЕЕ ЗАДАНИЕ

Ознакомится с методическими указаниями.

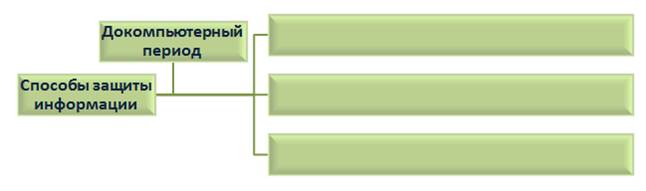

Задание 4.1 Анализ способов защиты информации

Изучить основные способы защиты информации в докомпьютерное время, заполнить схему:

Ответьте на вопрос: Какие примеры древних шифров вам известны?

Заполните схему.

Заполните схему.

Задание 4.2. Изучение методов шифрования

1. Проблема защиты информации волнует людей несколько столетий.

По свидетельству Геродота, уже в V в. до н. э. использовалось преобразование информации методом кодирования.

Одним из самых первых шифровальных приспособлений была скитала,которая применялась в V в. до н.э. во время войны Спарты против Афин.

Прослушать информацию о данном методе

Скитала (сцитала) — это цилиндр, на который виток к витку наматывалась узкая папирусная лента (без пробелов и нахлестов). Затем на этой ленте вдоль оси цилиндра (столбцами) записывался необходимый для передачи текст. Лента сматывалась с цилиндра и отправлялась получателю. Получив такое сообщение, получатель наматывал ленту на цилиндр такого же диаметра, как и диаметр скиталы отправителя. В результате можно было прочитать зашифрованное сообщение.

Познакомится с методом шифрования скитала. Выполнить шифрование.

Аристотелю принадлежит идея взлома такого шифра. Он предложил изготовить длинный конус и, начиная с основания, обертывать его лентой с шифрованным сообщением, постепенно сдвигая ее к вершине. На каком-то участке конуса начнут просматриваться участки читаемого текста. Так определяется секретный размер цилиндра.

Выполнить дешифрование сообщения с помощью шифра.

2. Шифры появились в глубокой древности в виде криптограмм (по-гречески — тайнопись). Порой священные иудейские тексты шифровались методом замены. Вместо первой буквы алфавита записывалась последняя буква, вместо второй— предпоследняя и т. д.

Самой простой разновидностью является прямая (простая) замена, когда буквы шифруемого сообщения заменяются другими буквами того же самого или некоторого другого алфавита. Таблица замены может иметь следующий вид

| A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z |

| S | P | X | L | R | Z | I | M | A | Y | E | D | W | T | B | G | V | N | J | O | C | F | H | Q | U | K |

Для кириллицы:

| А | Б | В | Г | Д | Е | Ж | З | И | К | Л | М | Н | О | П | Р | С | Т | У | Ф | Х | Ц | Ч | Ш | Щ | Ь | Ъ | Ы | Э | Ю | Я |

| Ц | У | К | Е | Н | Г | Ш | Щ | З | Х | Ъ | Ф | Ы | В | А | П | Р | О | Л | Д | Ж | Э | Я | Ч | С | М | И | Т | Ь | Б | Ю |

В художественной литературе классическим примером шифра замены является известный шифр «Пляшущие человечки» Артура Конан Дойля. В нем буквы заменялись на символические фигурки людей. Ключом такого шифра являлись позы человечков, заменяющих буквы.

Задание

| Расшифруйте с помощью таблицы | Зашифруйте с помощью таблицы |

| FRTAFATAFAXA | Наука Криптология |

| OBGJRXNRO | Шифр Цезаря |

| XNUGOINSGMU | Защита информации |

| SDWSWSORN | Кодирование |

| ATPBTCJFENAOSJ | Жизнь требует движения |

| ЗРОЗЫЦКНВУПГ | Alia tempora |

| ВАТОЪЛОЧЗЗЛЯЗОГЪМ | Aut vincere, aut mori |

| ВУПЦОЗКЫЗФЦЫЗГ | Nota bene |

| Via est vita |

| Пляшущие человечки |

| Шерлок Холмс |

| Частотный анализ |

| Tertium non datur |

Холмс прибегает к частотному анализу. Частота букв в шифрограммах, имевшихся у него, сильно отличаются от частоты букв для текстов на русском языке. В оригинале частота букв в шифрограммах сходна с частотой букв для текстов на английском языке.

Холмс воспользовался методом атаки на основе подобранного открытого текста. Также он считал, что флажки в записках являются символом конца слова. Далее в английских и русских изданиях Холмс действовал по-разному из-за различных частотных характеристик английского и русского языков.

Ответить на вопрос: Кто был основателем частотного анализа?

3. Этот древний шифр назывался атбаш. Известен факт шифрования переписки Юлия Цезаря(100—44 до н. э.) с Цицероном (106—43 до н. э.).

Шифр Цезаряреализуется заменой каждой буквы в сообщении другой буквой этого же алфавита, отстоящей от нее в алфавите на фиксированное число букв. В своих шифровках Цезарь заменял букву исходного открытого текста буквой, отстоящей от исходной буквы впереди на три позиции.

Познакомится с шифром Цезаря.

Прослушать рассказ о шифре Цезаря

Развитие шифра Цезаря очевидно. Ключом является величина сдвига второй строки алфавита. Преемник Юлия Цезаря – Цезарь Август использовал тот же шифр с ключом – сдвиг 1. Применительно к русскому языку в нижней строке существует 33 варианта ключей (число букв в русском алфавите), а при их произвольном расположении число ключей становится 33! (примерно 10 в 35 степени). Если противник догадается об используемом шифре, то может попытаться его расшифровать путем полного перебора ключей. Даже в современных условиях это займет значительное время и ресурсы.

Задание для всех:

Расшифруйте сообщение, зашифрованное шифром Цезаря: НСООЗЖЙ.

Также, как и в предыдущих шифрах, если текст зашифрованного сообщения значителен, можно с помощью частотного анализа расшифровать текст. Для повышения стойкости шифра используют полиалфавитные (многоалфавитные) подстановки, в которых для замены символов исходного текста используют символы нескольких алфавитов.

4. Известны несколько разновидностей полиалфавитной подстановки. При полиалфавитной одноконтурной обыкновенной подстановке для замены символа исходного текста используется несколько алфавитов, причем смена алфавитов осуществляется последовательно и циклически, т.е. первый символ заменялся соответствующим символом первого алфавита, второй символом второго алфавита и т.д. до тех пор пока не будут использованы все выбранные алфавиты, после этого алфавиты использовались заново.

Богатым на новые идеи в криптографии оказался XVI век. Многоалфавитные шифры получили развитие в первой печатной книге по криптографии «Полиграфия» (1518 г.) аббата Иоганнеса Тритемия. Тритемий предложил два новаторских способа шифрования: шифр на основе периодически сдвигаемого ключа и шифр «Аве Мария», основанный на замене букв шифруемого текста на заранее оговоренные слова.

Таблица Тритемия для английского алфавита

Затем в 1553 году итальянец Жовано Белазо предложил улучшить шифр Тритемия. В этом шифре ключом являлся пароль – легко запоминаемая фраза или слово. Пароль записывался периодически над буквами открытого текста. Буква пароля, стоящая над соответствующей буквой открытого текста указывала номер строки в таблице Тритемия, по которой следует проводить замену этой буквы.

Задание: Зашифруйте таблицей Тритемия слово security.

в чем отличие шифра Белазо от шифра Тритемия?

Как изменится зашифрованное слово securityпри введении пароля

TRU в шифре Белазо?

5. Посол Франции в Риме Блез де Виженер в 1585 году в своем Трактате о шифрах предложил развить идею использования шифров многоалфавитной замены путем использования в качестве ключа самого открытого текста. Этот шифр имел название «самоключ», за основу бралась таблица Тритемия, которая впоследствии стала называться таблицей Виженера. Авторами идеи были Дж.Кардано и Блез де Виженер.

Блез Виженер представил своё описание простого, но стойкого шифра перед комиссией Генриха III во Франции в 1586 году, и позднее изобретение шифра было присвоено именно ему. Давид Кан в своей книге «Взломщики кодов» отозвался об этом осуждающе, написав, что история «проигнорировала важный факт и назвала шифр именем Виженера, несмотря на то, что он ничего не сделал для его создания».

Шифр Виженера имел репутацию исключительно стойкого к «ручному» взлому. Известный писатель и математик Чарльз Лютвидж Доджсон (Льюис Кэрролл) назвал шифр Виженера невзламываемым в своей статье «Алфавитный шифр», опубликованной в 1868 году. В 1917 году Scientific American также отозвался о шифре Виженера, как о неподдающемся взлому. Это представление было опровергнуто после того, как Касиски полностью взломал шифр в XIX веке, хотя известны случаи взлома этого шифра некоторыми опытными криптоаналитиками ещё в XVI веке.

Шифр Виженера достаточно прост для использования в полевых условиях, особенно если применяются шифровальные диски. Например, «конфедераты» использовали медный шифровальный диск для шифра Виженера в ходе Гражданской войны. Послания Конфедерации были далеки от секретных, и их противники регулярно взламывали сообщения. Во время войны командование Конфедерации полагалось на три ключевых словосочетания: «Manchester Bluff», «Complete Victory» и — так как война подходила к концу — «Come Retribution».

В шифре Цезаря каждая буква алфавита сдвигается на несколько строк; например в шифре Цезаря при сдвиге +3, A стало бы D, B стало бы E и так далее. Шифр Виженера состоит из последовательности нескольких шифров Цезаря с различными значениями сдвига. Для зашифровывания может использоваться таблица алфавитов, называемая tabula recta или квадрат (таблица) Виженера. Применительно к латинскому алфавиту таблица Виженера составляется из строк по 26 символов, причём каждая следующая строка сдвигается на несколько позиций. Таким образом, в таблице получается 26 различных шифров Цезаря. На каждом этапе шифрования используются различные алфавиты, выбираемые в зависимости от символа ключевого слова.

Таблица Виженера для русского языка:

Выберем ключ МОРЕ и зашифруем название нашего колледжа

Н Н

|  Е Е

|  Ф Ф

|  Т Т

|  Е Е

|  К К

| А | М | С | К | И | Й | М | А | Ш | И | Н | О | С | Т | Р | О | И | Т | Е | Л | Ь | Н | Ы | Й | К | О | Л | Л | Е | Д | Ж |

| М | О | Р | Е | М | О | Р | Е | М | О | Р | Е | М | О | Р | Е | М | О | Р | Е | М | О | Р | Е | М | О | Р | Е | М | О | Р | Е | М | О | Р | Е | М |

| А | Б | В | Г | Д |   Е Е

| Ж | З | И | Й |  К К

| Л | М |  Н Н

| О | П | Р | С |  Т Т

| У |  Ф Ф

| Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я |

М М

| Н | О | П |  Р Р

| С | Т | У | Ф | Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я | А | Б | В | Г | Д | Е | Ж | З | И | Й | К | Л |

| О |  П П

| Р | С | Т |  У У

| Ф | Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я | А | Б | В | Г | Д | Е | Ж | З | И | Й | К | Л | М | Н |

| Р | С |  Т Т

| У | Ф | Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я | А | Б | В | Г | Д | Е | Ж | З | И | Й | К | Л | М | Н | О | П |

| Е | Ж | З |  И И

| Й | К | Л | М | Н | О | П | Р | С | Т | У | Ф | Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я | А | Б | В | Г | Д |

| Щ | У | Д | Ч | С | Ш | Р | С | Э | Ш | Ш | О | Ш | О | И | Н | Щ | Ь | Б | Ч | Ь | Ь | Ш | Ч | С | Щ | М | Т | З | Ч | Ъ | У | Ч | Щ | Х | Й | Т |

Разбиваем на группы по 5 символов для удобства передачи (при необходимости добавляем ничего не обозначающие буквы) и получаем шифротекст:

ЩУДЧС ШРСЭШ ШОШОИ НЩЬБЧ ЬШЧСЩ МТЗЧЪ УЧЩХЙ ТААА

Для дешифрования используют обратный алгоритм:

Н Н

|  Е Е

|  Ф Ф

|  Т Т

| Е | К | А | М | С | К |  И И

| Й | М | А | Ш | И | Н | О | С | Т | Р | О | И | Т | Е | Л | Ь | Н | Ы | Й | К | О | Л | Л | Е | Д | Ж |

| А | Б | В | Г | Д |  Е Е

| Ж | З | И | Й |  К К

| Л | М |  Н Н

| О | П | Р | С |  Т Т

| У |  Ф Ф

| Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я |

М М

| Н | О | П | Р | С | Т | У | Ф | Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я | А | Б | В | Г | Д | Е | Ж | З | И | Й | К | Л |

| О |  П П

| Р | С | Т | У | Ф | Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я | А | Б | В | Г | Д | Е | Ж | З | И | Й | К | Л | М | Н |

| Р | С |  Т Т

| У | Ф | Х | Ц | Ч | Ш | Щ |  Ъ Ъ

| Ы | Ь | Э | Ю | Я | А | Б | В | Г | Д | Е | Ж | З | И | Й | К | Л | М | Н | О | П |

| Е | Ж | З |  И И

| Й | К | Л | М | Н | О | П | Р | С | Т | У | Ф | Х | Ц | Ч | Ш | Щ | Ъ | Ы | Ь | Э | Ю | Я | А | Б | В | Г | Д |

| М | О | Р | Е | М | О | Р | Е | М | О | Р | Е | М | О | Р | Е | М | О | Р | Е | М | О | Р | Е | М | О | Р | Е | М | О | Р | Е | М | О | Р | Е | М |

| Щ | У | Д | Ч | С | Ш | Р | С | Э | Ш | Ш | О | Ш | О | И | Н | Щ | Ь | Б | Ч | Ь | Ь | Ш | Ч | С | Щ | М | Т | З | Ч | Ъ | У | Ч | Щ | Х | Й | Т |

Расшифруйте следующие фразы:

ЪЮРМР ЪШПОУ БТИЦВ ЮЯТРЮ

МАРП МПГЙ САЩЕ ЬОБЦ ОУВК