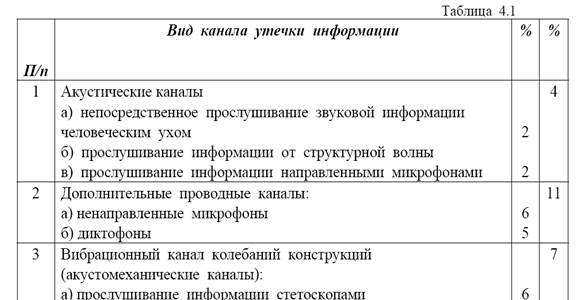

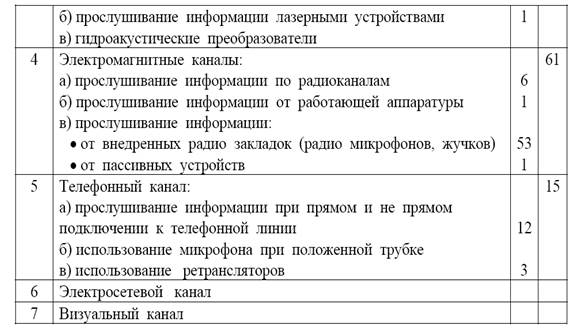

ОБЩИЕ ПОЛОЖЕНИЯ О ТЕХНИЧЕСКИХ КАНАЛАХ УТЕЧКИ ИНФОРМАЦИИ

Технический канал утечки информации это совокупность объекта информации, технических средств съема информации и физического канала, по которому информация передается агенту. Объектом информации чаще всего являются люди, ведущие переговоры на объекте, и аппаратура, по которой передаётся (хранится) информация. Информация с объекта может поступить агенту по следующим физическим каналам:

• акустическим каналам;

• дополнительным проводным каналам и с помощью диктофонов;

• вибрационному каналу колебаний конструкций здания;

• электромагнитным каналам;

• телефонным каналам;

• электросетевым каналам;

• визуальным каналам.

Показательно, что наиболее опасными являются электромагнитные каналы утечки информации.

Управление доступом

Краеугольный камень, лежащий в основе информационной безопасности – это управление доступом к ресурсам, их защита от несанкционированного изменения и разглашения. Управление доступом может осуществляться на техническом (логическом), физическом или организационном уровне. Управление доступом – это механизм безопасности, который управляет процессом взаимодействия пользователей с системами и ресурсами, а также систем между собой. Этот механизм защищает системы и ресурсы от несанкционированного доступа и принимает участие в определении уровня авторизации после успешного прохождения процедуры аутентификации. Нельзя забывать о том, что кроме пользователей, в сети существуют и другие сущности, которым нужен доступ к сетевым ресурсам и информации. В процессе управления доступом необходимо знать и понимать определения субъекта и объекта.

Доступ – это поток информации между субъектом и объектом. Субъект – активная сущность, запрашивающая доступ к объекту или данным внутри объекта. Субъектом может быть пользователь, программа или процесс, использующий доступ к объекту для выполнения своей задачи. Объект – пассивная сущность, содержащая информацию. Объектом может быть компьютер, база данных, файл, компьютерная программа, директория или поле таблицы базы данных. Например, если вы просматриваете информацию в базе данных, вы являетесь активным субъектом, а база данных – пассивным объектом.

Мандатное управление доступом (англ. Mandatory access control, MAC) — разграничение доступа субъектов к объектам, основанное на назначении метки конфиденциальности для информации, содержащейся в объектах, и выдаче официальных разрешений (допуска) субъектам на обращение к информации такого уровня конфиденциальности. Это способ, сочетающий защиту и ограничение прав, применяемый по отношению к компьютерным процессам, данным и системным устройствам и предназначенный для предотвращения их нежелательного использования.

Пример: субъект «Пользователь № 2», имеющий допуск уровня «не секретно», не может получить доступ к объекту, имеющего метку «для служебного пользования». В то же время, субъект «Пользователь № 1» с допуском уровня «секретно» право доступа к объекту с меткой «для служебного пользования» имеет.

Данная модель доступа практически не используется «в чистом виде», обычно на практике она дополняется элементами других моделей доступа. Самое важное достоинство заключается в том, что пользователь не может полностью управлять доступом к ресурсам, которые он создаёт.

Избирательное (дискреционное) управление доступом (англ. discretionary access control, DAC) — управление доступом субъектов к объектам на основе списков управления доступом или матрицы доступа.

Для каждой пары (субъект — объект) должно быть задано явное и недвусмысленное перечисление допустимых типов доступа (читать, писать и т. д.), то есть тех типов доступа, которые являются санкционированными для данного субъекта (индивида или группы индивидов) к данному ресурсу (объекту).

Управление доступом на основе ролей (англ. Role Based Access Control, RBAC) — развитие политики избирательного управления доступом, при этом права доступа субъектов системы на объекты группируются с учетом специфики их применения, образуя роли.

Формирование ролей призвано определить четкие и понятные для пользователей компьютерной системы правила разграничения доступа. Такое разграничение доступа является составляющей многих современных компьютерных систем. Как правило, данный подход применяется в системах защиты СУБД, а отдельные элементы реализуются в сетевых операционных системах. Ролевой подход часто используется в системах, для пользователей которых четко определен круг их должностных полномочий и обязанностей.

Модель Белла — Лападулы — модель контроля и управления доступом, основанная на мандатной модели управления доступом. В модели анализируются условия, при которых невозможно создание информационных потоков от субъектов с более высоким уровнем доступа к субъектам с более низким уровнем доступа.

Модель Take-Grant - это формальная модель, используемая в области компьютерной безопасности, для анализа систем дискреционного разграничения доступа; подтверждает либо опровергает степени защищенности данной автоматизированной системы, которая должна удовлетворять регламентированным требованиям.