Способы ограничения доступа к информационным ресурсам

Основным способом запрещения несанкционированного доступа к ресурсам вычислительных систем является подтверждение подлинности пользователей и разграничение их доступа к информационным ресурсам, включающего следующие этапы:

· идентификация;

· установление подлинности (аутентификация);

· определение полномочий для последующего контроля и разграничения доступа к компьютерным ресурсам.

Идентификация необходима для указания компьютерной системе уникального идентификатора обращающегося к ней пользователя. Идентификатор может представлять собой любую последовательность символов и должен быть заранее зарегистрирован в системе администратора службы безопасности. В процессе регистрации заносится следующая информация:

· фамилия, имя, отчество (при необходимости другие характеристики пользователя);

· уникальный идентификатор пользователя;

· имя процедуры установления подлинности;

· эталонная информация для подтверждения подлинности (например, пароль);

· ограничения на используемую эталонную информацию (например, время действия пароля);

· полномочия пользователя по доступу к компьютерным ресурсам.

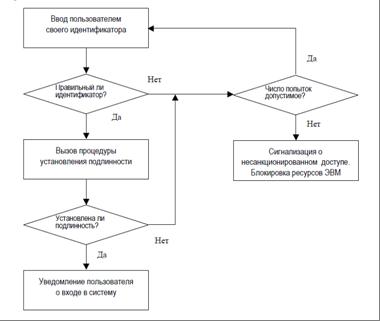

Установление подлинности (аутентификация) заключается в проверке истинности полномочий пользователя. Общая схема идентификации и установления подлинности пользователя представлена на Рис. 4 .

Для особо надежного опознания при идентификации используются технические средства, определяющие индивидуальные характеристики человека (голос, отпечатки пальцев, структура зрачка). Однако такие методы требуют значительных затрат и поэтому используются редко.

Рис. 4. Общая схема идентификации и установления подлинности пользователя

Наиболее массово используемыми являются парольные методы проверки подлинности пользователей. Пароли можно разделить на две группы: простые и динамически изменяющиеся.

Простой пароль не изменяется от сеанса к сеансу в течение установленного периода его существования.

Во втором случае пароль изменяется по правилам, определяемым используемым методом. Выделяют следующие методы реализации динамически изменяющихся паролей:

· методы модификации простых паролей (например, случайная выборка символов пароля и одноразовое использование паролей);

· метод «запрос—ответ», основанный на предъявлении пользователю случайно выбираемых запросов из имеющегося массива;

· функциональные методы, основанные на использовании некоторой функции F с динамически изменяющимися параметрами (Дата, время, день недели и др.), с помощью которой определяется пароль.

Для защиты от несанкционированного входа в компьютерную систему используются как обще системные, так и специализированные программные средства защиты.

После идентификации и аутентификации пользователя система защиты должна определить его полномочия для последующего контроля санкционированного доступа к компьютерным ресурсам (разграничение доступа). В качестве компьютерных ресурсов рассматриваются:

· программы;

· внешняя память (файлы, каталоги, логические диски);

· информация, разграниченная по категориям в базах данных;

· оперативная память;

· время (приоритет) использования процессора;

· порты ввода-вывода;

· внешние устройства.

· Различают следующие виды прав пользователей по доступу к ресурсам:

· всеобщее (полное предоставление ресурса);

· функциональное или частичное;

· временное.

Наиболее распространенными способами разграничения доступа являются:

· разграничение по спискам (пользователей или ресурсов);

· использование матрицы установления полномочий (строки матрицы – идентификаторы пользователей, столбцы – ресурсы компьютерной системы);

· разграничение по уровням секретности и категориям (например, общий доступ, конфиденциально, секретно);

· парольное разграничение.