Защита, встроенная в BIOS компьютера

Система хранения данных путем консолидации на устройствах хранения (например, дисковых массивах, ленточной библиотеке и прочих системах резервного копирования и хранения данных) с прямым подключением к серверу для хранения файлов

Укажите основные элементы интерфейса. Из каких элементов состоит программный интерфейс операционной системы.?

Интерфейс - графическая среда организации взаимодействия пользователя с вычислительной системой (пользователя с операционной системой и пользователя с аппаратными устройствами).

Окно - важнейший элемент интерфейса пользователя, прямоугольная область экрана. Операционные системы корпорации Microsoft потому и называется Windows (окна), что работают с окнами. В пределах изображенного окна размещаются:

- строка заголовка, в которой расположены: имя открытой папки; в левой части - кнопка вызова системного меню; в правой части - кнопки управления окном. Левая кнопка (со значком подчеркивания) сворачивает окно до иконки на панели задач. Средняя кнопка разворачивает окно на весь экран, или восстанавливает его первоначальные размеры. Правая кнопка (с крестиком) закрывает окно;

- строка меню - представляет собой совокупность кнопок, называемых пунктами меню. При выборе пункта меню раскрывается подменю, в котором находятся пункты меню, при щелчке на них выпадает ниспадающее меню с командами, применяемыми к объектам рабочей области;

- панель инструментов - содержит кнопки наиболее часто используемых команд;

- адресная строка - играет роль командной строки и содержит список папок и дисков, доступных для работы пользователя;

- строка состояния - содержит информацию об объектах, находящихся в папке (например, количество выделенных, скрытых объектов; объем объектов);

- рабочая область - основная часть окна, в которой размещаются объекты;

- полоса прокрутки (вертикальная или горизонтальная) - это полоса вдоль нижней или правой границы окна. Она состоит из стрелок прокрутки, бегунка, собственно полосы прокрутки и служит для просмотра содержимого окна, не умещающегося в его размерах;

- рамка окна - ограничивает окно.

Основные виды окон - диалоговое окно, окно папки, окно справочной системы, окно программы, окно документа.

Диалоговое окно - окно, появляющееся на экране при вводе команды, выполнение которой требует от пользователя ввести дополнительные данные, необходимые для дальнейшей работы программы.

Диалоговые окна содержат следующие элементы управления

Вкладки (закладки) - предназначены для выполнения некоторых функций или команд в окне;

Кнопка - элемент управления в интерфейсе пользователя, который предназначен для выполнения команд.

Надпись со статическим текстом обычно используется для вывода заголовков. Часто надпись размещается рядом с элементом управления, который не имеет собственного заголовка. К числу таких элементов, например, относятся объекты поле и счетчик;

Поле - элемент управления, предназначенный для ввода и редактирования данных. Вводимый текст может быть длиннее стороны прямоугольника, ограничивающего поле, т.е. может быть похож на бегущую строку;

Счетчик - элемент управления, предназначенный для изменения числового значения, выводимого в поле. Чаще всего счетчик размещается рядом с полем. Счетчик, по существу, состоит из двух кнопок - для увеличения или уменьшения;

Поле со списком- позволяет выбрать элемент из списка или ввести данные вручную. Текущее значение отображается в поле, а список возможных значений раскрывается при нажатии кнопки со стрелкой;

Переключатели (радиокнопки) - используются для предоставления возможности выбора одного варианта из нескольких (многих). В одной группе переключателей можно выбрать только один;

Флажок - используется для выбора одной или нескольких позиций из предложенного списка. Представляет из себя квадратик, который пользователь может пометить галочкой. Для отмены действия достаточно повторно щелкнуть мышью в квадратике. Заголовок - это название флажка, поясняющее его смысл;

Регулятор - устанавливает одну из позиций на шкале перемещением движка (больше, меньше).

Окно справочной системы - окно, которое выводит справочную информацию о том объекте, с которым работает пользователь. Обычно появляется при нажатии на клавишу F1.

Окно папки - предназначено для отображения содержимого папки и для выполнения операций над объектами, содержащимися в папке;

Окно программы - предназначено для отображения функции конкретной программы;

Окно документа - окно, связанное с конкретной прикладной программой.

Перечислите наименование операционных систем и их отличительные характеристики.?

WINDOWS XP

Операционная система WindowsХР (Whistler)- 2001 год. Выходят две базовые версии - Windows XP Home и Windows XP Professional для пользователей с разными целями и с разными уровнями подготовки. Windows XP Home предназначен для домашнего использования. Акцент сделан на широких мультимедийных возможностях. Простая и удобная система доступа к различным функциям. Защита от случайного удаления. Операционная система Windows XP Profession предназначена для офисной и промышленной сфер деятельности. Разработана возможность удаленного доступа к рабочему столу компьютера. Возможность входа в систему под другим пользователем с сохранением состояния работы предыдущего пользователя. Создан новый графический интерфейс, добавлен ряд визуальных эффектов, например, тень от элементов меню. Наблюдаются мультимедийные изменения. Например, возможность работы с CD без установки дополнительного программного обеспечения. Добавлены новые функции для обмена данными по сети, внесены изменения в службе Windows Messenger

Какие машинно-зависимые свойства операционных систем, вы знаете?

обработка прерываний, планирование процессов, управление вводом-выводом, управление памятью._ Прерывание – принудительная передача управления от выполняемой программы к системе, которая происходит при возникновении определенного события. Последовательность действий при обработке прерываний:

восприятие запроса на прерывание

запоминание состояния прерванного процесса

передача управления прерывающей программе

обработка прерывания

восстановление прерванного процесса

Определите основное назначение файловой системы.?

В операционных системах файловая система относится к основным понятиям и определяется как общая система, которая устанавливает правила присвоения имен файлам, хранение, организацию и обработку файлов на носителях информации. В любой ОС имеются программные модули, управляющие файловой системой. Таким образом, файловая система – это часть операционной системы, которая обеспечивает запись и чтение файлов на носителях информации (внешних ЗУ), т. е. представляет пользователю удобный интерфейс при работе с данными, хранящимися на ЗУ. Кроме того, файловая система определяет логическую и физическую (при реализации процедуры физического форматирования) структуру ЗУ, осуществляет поиск файлов и служебных данных файла, организует файлы в каталоги или папки. Как уже отмечалось, файловая система определяет способ размещения данных на ЗУ, поэтому остановимся подробнее на существующих файловых системах, разработанных фирмой Microsoft.

Фирма Microsoft разработала несколько файловых систем для персональных компьютеров, таких как FAT, FAT16, FAT32, NTFS и т. д.

Укажите основные этапы установки операционной системы и их назначение.?

- # Жёсткий диск нужно обязательно разбить на две, или больше части. Обычно достаточно две. В итоге получится диск "C" с операционной системой и диск "D" с пользовательскими файлами.

- Если вы перед установкой разбили диск на части, либо он уже был до этого разделён, то на вопрос установщика куда устанавливать систему - выбирайте диск "C".

- Так как установка производится с компакт диска, а на современном оборудовании всё чаще стала применяться установка с флешки, стало быть при запуске вставляем в дисковод CD-DVD установочный диск с операционной системой.

- Первое что появится на экране монитора - это чёрное окно:

Незатейливая надпись предлагает нажать на любую клавишу, что бы инициализировать процесс запуска с компакт диска

- В появившемся окне выбираем язык. Далее Установить

- На следующем этапе предлагается Выбрать операционную систему . Выбираем согласно приобретённой лицензии.. Затем следует принять Условия лицензии, и Выбрать тип установки. Выбираем полную установку.

- В появившемся окне Выберите раздел для установки Windows выбираем Диск 0 Раздел 1 и далее в этом же окне в правом нижнем углу Настройка диска. В появившемся меню жмём Форматировать, подтверждаем OK. После окончании процесса форматирования жмём Далее.

- На завершающемся этапе установки необходимо ввести имя пользователя, а так же имя компьютера

Как понимаете сопровождение операционной системы.?

Это дополнения операционной системы для лицензионных пользователей в виде обновлении, патчей + техническая поддержка от разработчика :)

у майкрософта тех. поддержка на очень высоком уровне, но они имеют право потребовать подтвердить, что продукт куплен законно и если у тебя пиратка, то в тех. поддержке могут отказать

Технология работы с системными программами.?

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Технология работы с служебными программами.?

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Технология работы с прикладными программами.?

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Технология работы с инструментальными программами.?

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Технологии мультимедиа.?

Мультимедиа — интерактивная[уточнить] система, обеспечивающая одновременное представление различных медиа — звук, анимированная компьютерная графика, видеоряд. Например, в одном объекте-контейнере может содержаться текстовая, аудиальная, графическая и видеоинформация, а также, возможно, способ интерактивного взаимодействия с ней.

Топология локальных и глобальных сетей.?

Все компьютеры в локальной сети соединены линиями связи. Геометрическое расположение линий связи относительно узлов сети и физическое подключение узлов к сети называется физической топологией. В зависимости от топологии различают сети: шинной, кольцевой, звездной, иерархической и произвольной структуры.

Различают физическую и логическую топологию. Логическая и физическая топологии сети независимы друг от друга. Физическая топология - это геометрия построения сети, а логическая топология определяет направления потоков данных между узлами сети и способы передачи данных.

# В настоящее время в локальных сетях используются следующие физические топологии: физическая "шина" (bus);

# физическая “звезда” (star);

# физическое “кольцо” (ring);

# физическая "звезда" и логическое "кольцо" (Token Ring).

Глобальная сеть охватывает значительную географическую территорию: область, страну или даже целый континент. Она объединяет компьютеры, которые называются хостами. Хосты соединяются коммуникационными подсетями, для краткости называемые подсетями. Задачей подсети является передача сообщений от хоста к хосту и, таким образом в глобальных сетях коммуникативный аспект отделен от прикладного, что значительно увеличивает структуризацию сети, а следовательно, упрощает ее разработку и обслуживание.

Подсеть в свою очередь состоит из компонентов двух типов: линий связи и маршрутизаторов. Задачей маршрутизаторов является определение маршрута передаваемого информационного пакета.

В глобальных сетях обычно используется коммутация пакетов. Ниже представлен алгоритм работы коммутации пакетов:

1) Приложение, выполняемое на передающем хосте, дает запрос на пересылку сообщения приложению, выполняемому на принимающем хосте.

2) Передающий хост осуществляет разбивку сообщения на пакеты, каждый из которых имеет порядковый номер.

3) Пакеты друг за другом направляются в линию связи и по отдельности передаются по подсети.

4) Маршрутизаторы подсети определяют оптимальный маршрут прохождения пакетов. Решение о выборе маршрута маршрутизаторами осуществляется на локальном уровне согласно алгоритму маршрутизации. При этом предпринимается попытка проложить оптимальный путь, учитывая степень загруженности линий связи.

5) Принимающий хост собирает пакеты и реконструирует начальное сообщение.

Состав и конфигурация сетевой аппаратуры в зависимости от топологии сети.?

Аппаратура локальной сети в общем случае включает в себя:

· компьютеры (серверы и рабочие станции);

· сетевые платы (адаптеры);

· каналы связи;

· специальные устройства, поддерживающие функционирование сети (маршрутизаторы, концентраторы, коммутаторы).

Каждый компьютер подключается к сети с помощью сетевой платы — адаптера.

К сетевой плате подключается сетевой кабель. Если используется радиосвязь или связь на инфракрасных лучах, то кабель не требуется. В современных локальных сетях чаще всего применяют два типа сетевых кабелей:

· неэкранированная витая пара;

· волоконно-оптический кабель.

Витая пара представляет собой набор из восьми проводов, скрученных попарно таким образом, чтобы обеспечивать защиту от электромагнитных помех.

Сетевой адаптер, или NIC, - это встроенное устройство, которое позволяет вам присоединить ваш компьютер в сеть. На каждом компьютере установлено программное обеспечение, которое позволяет ему связываться с другими компьютерами.

Концентратор (называемый также хаб) — устройство, объединяющее несколько (от 5 до 48) ветвей звездообразной локальной сети и передающее информационные пакеты во все ветви сети одинаково.

Коммутатор (свич) делает то же самое, но, в отличие от концентратора, обеспечивает передачу пакетов в заданные ветви. Это обеспечивает оптимизацию потоков данных в сети и повышение защищенности от несанкционированного проникновения.

Маршрутизатор (роутер)— устройство, выполняющее пересылку данных между двумя сетями, в том числе между локальными и глобальными сетями. Маршрутизатор, по сути, является специализированным микрокомпьютером, имеет собственный процессор, оперативную и постоянную память, операционную систему

Шлюз: устройство сопряжения, которое соединяет два разных типа сетей. Оно получает информацию, переводит ее в необходимый формат, а затем пересылает перевод по месту назначения.

Совместно используемые внешние устройства включают в себя подключенные к серверу накопители внешней памяти, принтеры, графопостроители и другое оборудование, которое становится доступным с рабочих станций.

Требования к рабочим станциям. Требования, предъявляемые к компьютерам-серверам.?

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Сетевые операционные системы. Понятие о модемной связи.?

Сетевая операционная система — операционная система со встроенными возможностями для работы в компьютерных сетях. К таким возможностям можно отнести:

* поддержку сетевого оборудования

* поддержку сетевых протоколов

* поддержку протоколов маршрутизации

* поддержку фильтрации сетевого трафика

* поддержку доступа к удалённым ресурсам, таким как принтеры, диски и т. п. по сети

* поддержку сетевых протоколов авторизации

* наличие в системе сетевых служб позволяющих удалённым пользователям использовать ресурсы компьютера

Примеры сетевых операционных систем:

* Novell NetWare

* LANtastic

* Microsoft Windows (NT, XP, Vista, 7, 8)

* Различные UNIX системы, такие как Solaris, FreeBSD

* Различные GNU/Linux системы

* IOS

* ZyNOS компании ZyXEL

Главными задачами являются разделение ресурсов сети (например, дисковые пространства) и администрирование сети. С помощью сетевых функций системный администратор определяет разделяемые ресурсы, задаёт пароли, определяет права доступа для каждого пользователя или группы пользователей. Отсюда деление:

* сетевые ОС для серверов;

* сетевые ОС для пользователей.

Существуют специальные сетевые ОС, которым приданы функции обычных систем (Пр.: Windows NT) и обычные ОС (Пр.: Windows XP), которым приданы сетевые функции. Сегодня практически все современные ОС имеют встроенные сетевые функции.

Модем (акроним, составленный из слов модулятор и демодулятор) — устройство, применяющееся в системах связи для физического сопряжения информационного сигнала со средой его распространения, где он не может существовать без адаптации.

Методы доступа к Интернету.?

При обмене данными между компьютерами используются три метода передачи данных:

- симплексная (однонаправленная) передача (телевидение, радио);

- полудуплексная (прием/передача информации осуществляется поочередно);

- дуплексная (двунаправленная), каждая станция одновременно передает и принимает данные

Для передачи данных в информационных системах наиболее часто применяется последовательная передача. Широко используются асинхронная и синхронная передачи.

При асинхронной передаче каждый символ передается отдельной посылкой.

При синхронной передаче данные передаются блоками.

Метод коллективного доступа с опознаванием (прослушиванием) несущей и обнаружением коллизий. CSMA/CD Применяют в сетях, где компьютеры имеют непосредственный доступ к каналу связи (общей шине) и могут немедленно получить данные, которые передаются любым компьютерам.

Приоритетный доступ по требованию. Отдельный узел запрашивает у центрального узла разрешение на передачу данных. Если канал свободен, то центральный узел осуществляет передачу. В противном случае запрос ставится в очередь.

Маркерный метод. Право доступа к каналу передается с помощью специального кадра, который называется маркером. Все узлы ретранслируют кадры, и маркер передается от узла к узлу.

Технология поиска источников информации.?

У каждой поисковой системы есть свой сайт, где человек может ввести свой поисковый запрос и увидеть результаты поиска. Однако, это только видимая часть поисковой системы, помимо нее есть специальные программы называемые пауками (так же иногда роботами или ботами), которые заходят на сайты и перемещаясь по ссылкам на страницах скачивают их содержимое. После этого содержимое страницы индексируется и заносится в специальную базу поисковой системы. По специальным алгоритмам словам присваивается определенный вес и программа определяет о чем данный документ и какому запросу он соответствует. Теперь, когда человек вводит на странице поиска данной системы свой поисковый запрос, программа находит в своей базе подходящие по ее мнению страницы и выводит их пользователю в соответствии со своими представлениями о релевантности документа. Другими словами, никакого поиска в сети интернет в реальном времени по запросу пользователя поисковики не делают. Решающую роль в результативности поиска играет правильно сформированный поисковый запрос. Общим правилом для любого поисковика будет составление запроса в максимально сжатом и лаконичном виде. Тут нужен некоторый опыт, так как если задать слишком общий вопрос, то вас завалит результатами не по делу, а на слишком конкретный может ничего не найтись. Например, если вас интересует общая информация по курортам Италии на Адриатическом море, то не стоит писать «отдых в италии», гораздо лучше так и составить поисковый запрос «курорты италии на адриатическом море». Слишком усложнять фразу тоже не стоит.

Однако поисковики последнее время несколько поумнели и теперь, когда вы набираете в браузере свой поисковый запрос, вам по мере набора показываются различные варианты часто встречающихся запросов, вы можете выбрать один из них или ввести свой вариант. Иногда это выручает, когда не получается самому сформулировать его сразу. Поисковый запрос не чувствителен к регистру ввода, а также обычно отбрасывает знаки препинания, предлоги и очень часто употребляющиеся слова.

Это базовые правила поиска, которыми большинство начинающих пользователей интернета и ограничиваются. Однако поисковые системы в интернете предлагают расширенный функционал, значительно облегчающий и ускоряющий поиск нужной информации.

Когда вы вводите фразу в строку поиска, алгоритм поисковой системы ищет в своей базе страницы, где встречаются слова из нее в любом месте документа, в любой последовательности и в произвольной форме. Другими словами, слова из поискового запроса могут находиться совершенно в разных частях интернет страницы и с перепутанным порядком, а иногда некоторые слова могут даже отсутствовать в явном виде, но подразумеваться по смыслу. Чтобы этого избежать заключите фразу в кавычки, теперь поиск будет осуществляться строго, как написано.

Если мы ищем точную фразу, то ее мы заключаем в кавычки "", при этом можно заменить неизвестное слово звездочкой, "пора проснись", удобно если не помните точного написания всей фразы.

Часто бывает необходимо найти что-то на определенном сайте во всемирной паутине, а встроенный поиск на сайте доступен только после регистрации, просто укажите поисковику, что вы хотите искать только на определенном сайте с помощью следующей конструкции «кластер site:beginpc.ru», ищет слово «кластер» на сайте beginpc.ru. Следует помнить, что недавно добавленная на сайт информация может еще быть не проиндексирована пауком и будет соответственно отсутствовать в результатах поиска.

Данный пример с кавычками самый простой, существует много специальных операторов расширяющих возможно настройки поиска, поскольку в разных поисковых системах они несколько отличаются, то рассмотрим их по отдельности.

Технология работы с электронной почтой.?

http://www.kakprosto.ru/kak-726-kak-rabotat-s-elektronnoy-pochtoy________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Шифрование и электронная подпись.?

Шифрование – метод, используемый для преобразования данных в шифрованный текст для того, чтобы они были прочитаны только пользователем, обладающим соответствующим ключом шифрования для расшифровки содержимого.

В зависимости от структуры используемых ключей методы шифрования подразделяются на:

- симметричное шифрование: посторонним лицам может быть известен алгоритм шифрования, но неизвестна небольшая порция секретной информации — ключа, одинакового для отправителя и получателя сообщения;

- асимметричное шифрование: посторонним лицам может быть известен алгоритм шифрования, и, возможно, открытый ключ, но неизвестен закрытый ключ, известный только получателю.

Симметричное шифрование – с этопособ шифрования, в котором для (за)шифрования и расшифрования применяется один и тот же криптографический ключ. До изобретения схемы асимметричного шифрования единственным существовавшим способом являлось симметричное шифрование. Ключ алгоритма должен сохраняться в секрете обеими сторонами. Ключ алгоритма выбирается сторонами до начала обмена сообщениями.

Асимметричное шифрование - система шифрования и/или электронной цифровой подписи (ЭЦП), при которой открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу, и используется для проверки ЭП и для шифрования сообщения. Для генерации ЭЦП и для расшифрования сообщения используется закрытый (секретный) ключ. В документообороте с гос. органами используется ассиметричное шифрование.

Механизм Электронно-цифровой подписи (ЭЦП) позволяет отправителю подписать электронный документ, а получателю - проверить, что документ подписан этим отправителем.

В отличие от рукописного текста, электронный документ очень легко подвержен различным, незаметным для получателя документа, изменениям. Поэтому часто необходимо не зашифровывать содержание информационного сообщения, а обеспечить гарантии подлинности авторства и определить, не вносились ли несанкционированные автором изменения в информацию. С этой целью используется алгоритм цифровой подписи. С помощью цифровой подписи информация не шифруется и остается доступной любому пользователю, который имеет к ней доступ. Для определения подлинности автора и содержания используется специальная функция, которая называется "дайджест" или хэш-функция.

Процесс подписания документа выглядит следующим образом. На первом шаге строится специальная функция, которая напоминает контрольную сумму - хэш-функция, она идентифицирует содержание документа. На втором шаге автор документа шифрует содержание хэш-функции своим персональным закрытым ключом. Зашифрованная хэш-функция помещается в то же сообщение, что и сам документ. Полученное таким образом сообщение может сохраняться на любом носителе или пересылаться по электронной почте. Хэш-функция имеет небольшой размер и увеличивает размер сообщения незначительно.

При получении, подписанного электронной подписью документа, пользователь может убедиться в ее подлинности. Алгоритм верификации электронной подписи состоит в следующем. На первом этапе получатель сообщения строит собственный вариант хэш-функции подписанного документа. На втором этапе происходит расшифровка хеш-функции, которая содержится в сообщении. На третьем этапе происходит сравнение двух хэш-функций. Их совпадение гарантирует одновременно подлинность содержания документа и его авторство.

Администрирование сетевых операционных систем и конфигурирование программного обеспечения.?

https://ru.wikipedia.org/wiki/%D1%E5%F2%E5%E2%E0%FF_%EE%EF%E5%F0%E0%F6%E8%EE%ED%ED%E0%FF_%F1%E8%F1%F2%E5%EC%E0

Типы серверов и способы удаленного управления сервером.?

_ http://www.compline-ufa.ru/testi-onbzori-komplektuyshih/228-tipi-serverov-klassifitatsiya

http://sebeleva.vx6.ru/voprosy_1_10/sposoby_udalennogo_upravleniya_serverom_

распиновка экрана http://www.sector.biz.ua/docs/raspinovka_razyomov_matric_noutbukov/raspinovka_razyomov_matric_noutbukov.phtml#.VCD3Clc_0go

_______________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Что можно назвать компьютерным преступлением?

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Что входит в информационную безопасность?

Информационная безопасность государства[1] — состояние сохранности информационных ресурсов государства и защищённости законных прав личности и общества в информационной сфере.

В современном социуме информационная сфера имеет две составляющие[2]: информационно-техническую (искусственно созданный человеком мир техники, технологий и т. п.) и информационно-психологическую (естественный мир живой природы, включающий и самого человека). Соответственно, в общем случае информационную безопасность общества (государства) можно представить двумя составными частями: информационно-технической безопасностью и информационно-психологической (психофизической) безопасностью

Системный подход к описанию информационной безопасности предлагает выделить следующие составляющие информационной безопасности[10]:

- Законодательная, нормативно-правовая и научная база.

- Структура и задачи органов (подразделений), обеспечивающих безопасность ИТ.

- Организационно-технические и режимные меры и методы (Политика информационной безопасности).

- Программно-технические способы и средства обеспечения информационной безопасности.

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Перечислите способы и средства защиты информации.?

http://life-prog.ru/1_4145_metodi-i-sredstva-zashchiti-informatsii.html 1. Маскировка — метод защиты процесса переработки информации путем ее криптографического закрытия. Этот метод защиты широко применяется за рубежом, как при обработке, так и при хранении информации, в том числе на дискетах. При передаче информации по каналам связи большой протяженности этот метод является единственно надежным.

2. Регламентация — метод защиты информации, создающий такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму.

3. Принуждение - такой метод защиты, при котором пользователи и персонал системы вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

4. Побуждение — такой метод защиты, который побуждает пользователя и персонал системы не разрушать установленные порядки за счет соблюдения сложившихся моральных и этических норм (как регламентированных, так и неписаных).

Рассмотренные методы обеспечения безопасности реализуются на практике за счет применения различных средств защиты, таких, как технические, программные, организационные, законодательные и морально-этические.

Средства обеспечения безопасности процессов переработки информации, используемые для создания механизма зашиты, подразделяются на:

- формальные (выполняют защитные функции по заранее предусмотренной процедуре без непосредственного участия человека);

- неформальные (определяются целенаправленной деятельностью человека либо регламентируют эту деятельность).

К формальным средствам защиты относятся:

1. Технические средства (электрические, электромеханические и электронные устройства. Вся совокупность указанных средств делится на аппаратные и физические.

Под аппаратными техническими средствами принято понимать устройства, встраиваемые непосредственно в вычислительную технику, или устройства, которые сопрягаются с подобной аппаратурой по стандартному интерфейсу.

Физическими средствами являются автономные устройства и системы (замки на дверях, где размещена аппаратура, решетки на окнах, электронно-механическое оборудование охранной сигнализации и др.)

2. Программные средства - это программное обеспечение, специально предназначенное для выполнения функций защиты информации.

Если рассматривать неформальные средства защиты, можно выделить:

– организационные (представляют собой организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации вычислительной техники, аппаратуры телекоммуникаций для обеспечения защиты обработки информации). Охватывают все структурные элементы аппаратуры на всех этапах их жизненного цикла (проектирование компьютерной информационной системы банковской деятельности, монтаж и наладка оборудования, испытание, эксплуатация);

– законодательные, которые определяются законодательными актами страны, регламентирующими правила пользования, обработки и передачи информации ограниченного доступа и устанавливающими меры ответственности за нарушение этих правил;

– морально-этические, которые реализуются в виде всевозможных норм, сложившихся традиционно или складывающихся по мере распространения вычислительной техники и средств связи в обществ. Подобные нормы большей частью не являются обязательными как законодательные меры, однако несоблюдение их ведет обычно к потере авторитета и престижа человека. Наиболее показательным примером таких норм является Кодекс профессионального поведения членов Ассоциаций пользователей ЭВМ США.

Для реализации мер безопасности используются различные механизмы шифрования (криптографии).

Криптография - это наука об обеспечении секретности и/или аутентичности (подлинности) передаваемых сообщений.

Сущность криптографических методов заключается в следующем: готовое к передаче сообщение — будь то данные, речь либо графическое изображение того или иного документа, обычно называется открытым, или незащищенным, текстом (сообщением). В процессе передачи такого сообщения по незащищенным каналам связи оно может быть легко перехвачено или отслежено подслушивающим лицом посредством умышленных или неумышленных действий. Для предотвращения несанкционированного доступа к сообщению оно зашифровывается, преобразуясь в шифрограмму, или закрытый текст.

Санкционированный пользователь, получив сообщение, дешифрует или раскрывает его посредством обратного преобразования криптограммы, вследствие чего получается исходный открытый текст. Метод преобразования в криптографической системе определяется используемым специальным алгоритмом, действие которого определяется уникальным числом или битовой последовательностью, обычно называемым шифрующим ключом.

Шифрование может быть симметричным и асимметричным. Первое основывается на использовании одного и того же секретного ключа для шифрования и дешифрования. Второе характеризуется тем, что для шифрования используется один общедоступный ключ, а для дешифрования — другой, являющийся секретным, при этом знание общедоступного ключа не позволяет определить секретный ключ.

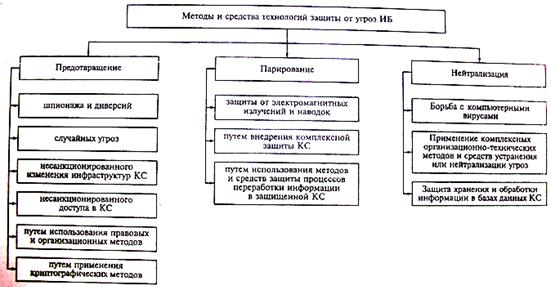

Методы и средства технологии защиты от угроз ИБ представлены на рисунке и подразделяются на 3 группы:

Как понимаете значение слова криптография?

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Как применяется криптография по защите информации?

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Перечислите алгоритмы кодирования данных.?

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Какие функции входят в программы по защите информации?

http://itsecblog.ru/programmnye-sredstva-zashhity-informacii/

_______________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________