Управление информационными потоками

Избирательная политика безопасности

Основой избирательной политики безопасности является избирательное управление доступом (ИУД, Discretionary Access Control; DAC), которое подразумевает, что:

все субъекты и объекты системы должны быть идентифицированы;

права доступа субъекта к объекту системы определяются на основании некоторого внешнего правила.

Для описания свойств избирательного управления используют матрицу доступа

| субъекты | f1 | f2 | f3 | ... |

| Иванов | r | w | rw | |

| ... |

На пересечении столбца и строки матрицы указывается тип (типы) разрешенного доступа субъекта к объекту.

Недостатки

Большая трудоемкость

Большое кол-во ошибок при заполнение матрицы

Для каждого пользователя - новая матрица

Обычно, избирательное управление доступом реализует принцип "что не разрешено, то запрещено", предполагающий явное разрешение доступа субъекта к объекту.

Полномочная политика безопасности

Основу полномочной политики безопасности составляет полномочное управление доступом (Mandatory Access Control; MAC), которое подразумевает что :

все субъекты и объекты системы должны быть однозначно идентифицированы;

каждому объекту системы присвоена метка критичности, определяющая ценность содержащейся в нем информации;

каждому субъекту системы присвоен уровень прозрачности (security clearance), определяющий максимальное значение метки критичности объектов, к которым субъект имеет доступ.

Совокупность меток позволяет построить таблицу.

Каждый субъект кроме уровня прозрачности имеет текущее значение уровня безопасности, которое может изменяться от некоторого минимального значения до значения его уровня прозрачности.

Модель Белла-Лападула

Сравнение метки критичности объекта с уровнем прозрачности и текущим уровнем безопасности субъекта на основании правил:

простое условие защиты: УП>=МК

разрешено чтение если: МК<=ТУБ, резрешена запись если: MK>=ТУБ.

Управление потоками определяет название политики безопасности

Управление информационными потоками

Помимо управления доступом субъектов к объектам системы проблема защиты информации имеет еще один аспект. Можно получать информацию, наблюдая за работой системы и, в частности, за обработкой требуемого объекта. Иными словами, при помощи каналов утечки информации.

Управление информационными потоками в системе не есть самостоятельная политика, так как оно не определяет правил обработки информации. Управление информационными потоками применяется обычно в рамках избирательной или полномочной политики, дополняя их и повышая надежность системы защиты.

Отметим, что кроме способа управления доступом политика безопасности включает еще и другие требования, такие как подотчетность, гарантии и т.д.

II.4.2. Достоверная вычислительная база

Достоверная вычислительная база (ДВБ; Trusted Computing Base; TCB) - полностью защищенный механизм вычислительной системы, отвечающий за поддержку реализации политики безопасности.

Таким образом, ДВБ выполняет двойную задачу - поддерживает реализацию политики безопасности и является гарантом целостности механизмов защиты, то есть самой себя.

Процесс, функционирующий от имени ДВБ, является достоверным. Это означает, что система защиты безоговорочно доверяет этому процессу и все его действия санкционированы политикой безопасности.

Вся система разбивается на уровни и для каждого решается политика безопасности.

Вся система жестко фиксирована

Компоненты верхних уровней привязаны к нижним

Связь между компонентами определяется правилами межуровневого интерфейса

II.4.3. Механизмы защиты. Ядро безопасности. Монитор ссылок.

Основой ДВБ является ядро безопасности (security kernel)

элементы аппаратного и программного обеспечения, защищенные от модификации и проверенные на корректность, которые разделяют все попытки доступа субъектов к объектам.

Ядро безопасности является реализацией концепции монитора ссылок (reference monitor) - абстрактной концепции механизма защиты.

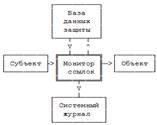

Под монитором ссылок понимают концепцию контроля доступа субъектов к объектам в абстрактной машине. Схематически

монитор ссылок изображен на рис.

Под базой данных защиты (security database) понимают базу данных, хранящую информацию о правах доступа субъектов системы к объектам. Основу базы данных защиты составляет матрица доступа или ее представления, которая служит основой избирательной политики безопасности (см. 1.4.1.).

Монитор ссылок должен выполнять следующие функции:

1. Проверять права доступа каждого субъекта к любому объекту на основании информации, содержащейся в базе данных защиты и положений политики безопасности (избирательной или полномочной);

2. При необходимости регистрировать факт доступа и его параметры в системном журнале.

Реализующее монитор ссылок ядро безопасности должно обладать следующими свойствами:

контролировать все попытки доступа субъектов к объектам;

иметь защиту от модификации, подделки, навязывания;

быть протестировано и верифицировано для получения гарантий надежности;

иметь небольшой размер и компактную структуру.

II.4.4. Функции ядра безопасности.

Основными функциями, которые должно выполнять ядро безопасности совместно с другими службами ОС, являются: