Установка политики IP-безопасности

Лабораторная работа №4

Способы первичной защиты компьютера

Цели лабораторной работы

Изучить способы первичной защиты компьютера, протокол IPsec, принципы защиты электронной почты. Освоить технологию настройки политики IP-безопасности, настройки фильтрация ТСР/IР

Теоретический обзор.

Политика IP-безопасности

Сети TCP/IP при отсутствии системы защиты могут быть подвергнуты

многочисленным атакам, выполняемым как изнутри локальной сети, так и извне, если локальная сеть имеет соединение с глобальной сетью, например с Интернетом. Некоторые атаки носят пассивный характер и сводятся к мониторингу информации, циркулирующей в сети, другие активный, направленный на повреждение или нарушение целостности информации или самой сети. Наиболее распространенные типы вторжения на сети TCP/IP следующие:

· Подслушивание. Эти атаки используют уязвимость сети к перехвату сетевых пакетов специальными аппаратными и программными средствами. Если передаваемая информация не зашифрована, ее конфиденциальность будет нарушена.

· Искажение данных. В зависимости от своих целей злоумышленник, перехвативший сетевые данные, может модифицировать их и отправить по назначению, причем сделать это скрытно от отправителя и получателя.

· Фальсификация IP-адреса. В сети TCP/IP хост идентифицируется своим IP-адресом, указанным в IP-пакете, который несложно подделать. Такая подмена IP-адресов может выполняться с различными целями, например с целью сокрытия источника сообщения или для некорректной идентификации отправителя, позволяющей получить доступ к сетевым ресурсам.

· Подбор паролей. Получив пароль учетной записи, злоумышленник получает все права доступа легитимного пользователя и, если права достаточны, может сделать с системой что угодно.

· Атака DoS (Denial of Service - отказ в обслуживании). Заключается в создании препятствий в работе системы, что приводит к отказу от обслуживания обычных пользователей сети. Примером является направление на атакуемый сервер большого числа пакетов, перегружающих сетевой трафик.

· Компрометация ключей. Шифрование передаваемых по сети данных компьютера выполняют с помощью ключей, зависящих от применяемых криптографических средств. Поэтому раскрытие ключа шифрования означает потерю конфиденциальности передаваемой по сети информации. При этом злоумышленник сможет знакомиться с передаваемыми сообщениями и/или модифицировать их для достижения своих целей.

· Атака на прикладном уровне. Такие атаки выполняются с целью получения контроля над приложением, запущенным на сетевом компьютере. Например, хакер может попытаться получить доступ к приложению удаленного администрирования компьютером и в случае успеха получить возможность сделать с ним все, что угодно.

Для защиты ото всех этих атак были разработаны средства IP-безопасности, обеспечиваемые протоколом IPsec (Internet Protocol Security -протокол безопасности Интернета), представляющие собой набор открытых стандартов защиты соединений по IP-сетям средствами криптографии. Протокол IPsec нацелен на защиту пакетов, передаваемых по сетям TCP/IP.

Обзор IPsec

Протокол IPsec опирается на концепцию защиты, исходящей из предположения, что среда передачи данных не защищена. Сетевые компьютеры, пересылающие пакеты IPsec от источника к получателю, не имеют никаких сведений об использовании протокола IPsec и могут в принципе его не поддерживать. Таким образом, протокол IPsec может быть использован в локальных сетях с одноранговой и клиент-серверной организацией для передачи данных между маршрутизаторами и шлюзами глобальных сетей или в удаленных соединениях и частных сетях Интернета.

Протокол IPsec позволяет преодолеть ограниченность обычных средств защиты, полагающихся на защиту периметра локальной сети, брандмауэры, защищенные маршрутизаторы, средства аутентификации пользователей удаленного доступа. Защиту от внутренних атак указанные средства не обеспечивают, поскольку основаны на именах и паролях Учетных записей пользователей. Ясно, что защита периметра сети никак не воспрепятствует злоумышленнику, имеющему локальный доступ к компьютеру, с помощью различных программ извлечь из него все пароли учетных записей и далее их использовать для своих целей.

С другой стороны, ограничение физического доступа к оборудованию локальной сети часто невозможно, поскольку кабели локальной сети могут иметь большую протяженность и располагаться в местах, препятствующих эффективной защите. Протокол IPsec позволяет преодолеть все эти проблемы, при его использовании компьютер шифрует все отправленные данные, а получатель - дешифрует. Поэтому при условии построения многоуровневой системы защиты, включающей ограничение физического доступа к компьютерам (но не линиям передачи данных), защиту периметра и корректную настройку пользовательского доступа, протокол IPsec беспечит всестороннюю защиту сетевых данных.

Протокол IPsec защищает не сам канал передачи информации, а передаваемые по нему пакеты; тем самым IPsec решает следующие задачи:

· Неотрицаемость сообщений. Протокол IPsec поддерживает создание цифровой подписи передаваемого сообщения закрытым ключом отправителя, что обеспечивает невозможность отрицания авторства сообщения.

· Аутентификация источника сообщения. Обеспечивается поддержкой инфраструктуры открытого ключа (PKI - Public Key Infrastructure), аутентифицирующей компьютер-отправитель на основе сертификата.

· Конфиденциальность передаваемых данных. Обеспечивается шифрованием информации криптостойкими алгоритмами DES и 3DES.

· Защита целостности данных. Осуществляется путем подписания передаваемых пакетов хеш-кодами аутентификации сообщения НМАС (Hash Message Authentication Codes). Коды НМАС вначале подсчитываются компьютером-отправителем сообщения, использующим специальный алгоритм и общий секретный ключ. Затем компьютер-получатель повторно подсчитывает код НМАС и сравнивает результат с полученным значением. Для подсчета НМАС используются криптостойкие алгоритмы MD5 и SHA.

· Защита от повторного использования перехваченных пакетов с целью получения доступа к ресурсам. Для управления средствами защиты IPsec применяются правила политики IP-безопасности, что значительно упрощает развертывание IPsec на защищаемой системе. Политика IPsec применяется к локальным компьютерам, к домену и организационным подразделениям, созданным в активном каталоге. При настройке политики IPsec следует учесть правила безопасной работы, принятой в организации. Для этого в каждой политике IP-безопасности содержится несколько правил, применяемых к группам компьютеров или организационным подразделениям.

Установка политики IP-безопасности

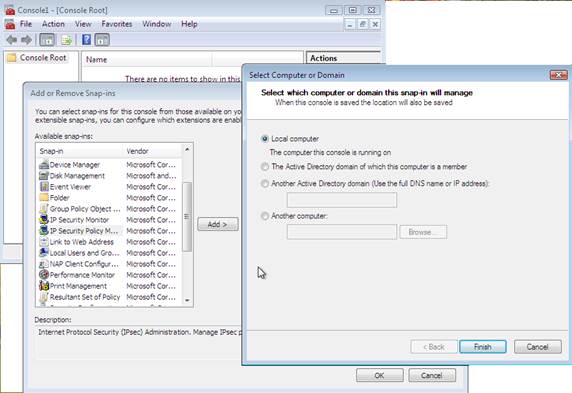

Политику IP-безопасности можно установить для локального компьютера, домена или для всех доменов активного каталога. В системе Windows 7 политика IP-безопасности устанавливается с помощью оснастки Управление политикой безопасности IP в консоли ММС. Для открытия этой оснастки выполните следующие шаги:

1. Щелкните указателем мыши на кнопке Пуск(Start), на экране появится главное меню Windows 7. В строке ввода команд введите ттс и нажмите Ввод, отобразится диалог консоли ММС.

2. Щелкните на меню Файл(File) и выберите пункт Добавить или удалить оснастку.(Add/Remve Snap-in).

3. Из списка оснасток выбрать Управление политикой безопасности(IP Security Policy Management) и нажать кнопку Добавить(Add).

Рисунок 1 - Выбор оснастки управления политикой безопасности IP (экранная копия)

4. В окне Выбор компьютера или домена(Select Computer or Domain) выберите Локальный компьютер(Local computer) и нажмите кнопку Готово(Finish).

5. Затем нажмите ОК в окне Добавить или Удалить Оснастоки(Add or Remove Snap-in). По умолчанию в Windows 7 нет установленных политик IP- безопасности. Windows 7 позволяет создавать новую политику IP-безопасности, для чего необходимо воспользоваться мастером установки политики IP-безопасности .

6. Щелкните правой кнопкой мыши на записи Политика безопасности IP (IP Security Policies on Local Computer) в левой части консоли ММС и выберите в контекстном меню команду Создать политику безопасности IP (Create Ip Security Policy). Эта команда отображает первый информационный диалог мастера политики IP-безопасности, щелкните на кнопке Далее (Next). В отобразившемся диалоге мастера укажите название создаваемой политики и укажите ее назначение, щелкните на кнопке Далее.

7. В отобразившемся диалоге укажите, должна ли новая политика использоваться по умолчанию. Оставьте отметку флажка Использовать правило по умолчанию и щелкните на кнопке Далее. В следующем диалоге мастера следует выбрать метод проверки подлинности подсоединяемого компьютера. Мастер позволяет выбрать только один из методов аутентификации:

· Стандарт службы каталогов (Протокол Kerberos V5). Протокол Kerberos представляет собою стандартную технологию защиты системы Windows 7. Этот метод годится для аутентификации всех компьютеров, поддерживающих протокол Kerberos V5 и входящих в доверяемый домен.

· Использовать сертификат данного центра сертификации (ЦС). В этом методе для аутентификации используются сертификаты. Применение данного метода требует предъявления сертификата открытого ключа, подтверждающего его подлинность. Для применения такого метода необходимо настроить хотя бы один центр сертификации СА (Certificate Authority). Этот метод идентификации используют для доступа к Интернету или для доступа к компьютерам, на которых не установлен протокол Kerberos V5.

· Использовать данную строку для защиты обмена ключами. В этом методе аутентификация проводится на основе предварительно оговоренного секретного ключа. В качестве ключа можно употреблять слово, фразу, заранее оговоренные обоими пользователями. Использование этого метода не рекомендуется, так как ключ хранится в политике IPsec в открытом виде и для его защиты следует ограничить доступ к политике IPsec.

Рисунок 2 - Методы аутентификации (экранная копия)

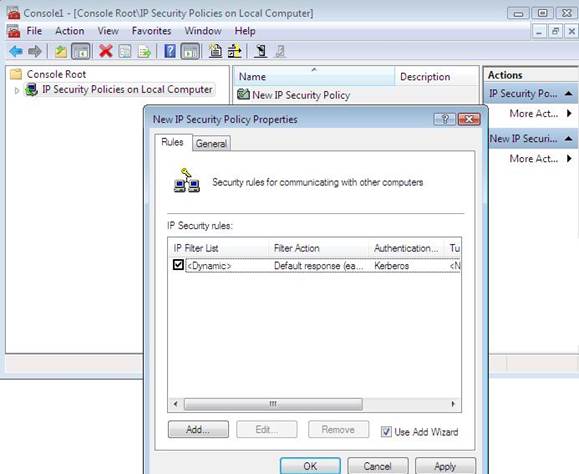

8. Выберите метод и щелкните на кнопке Далее, отобразится завершающий диалог мастера с флажком, предлагающим изменить политику безопасности. Оставьте флажок на месте и щелкните на кнопке Готово. Отобразится диалог настройки свойств новой политики IP-безопасности .

Для изменения настроек политики IP-безопасности можно либо щелкнуть на кнопке Изменить и откорректировать параметры в отобразившемся диалоге, либо воспользоваться мастером, который автоматически запускается при отмеченном флажке Изменить политику безопасности в завершающем диалоге мастера политики IP-безопасности; это позволяет упростить процедуры настройки, которые достаточно сложны и требуют понимания принципов функционирования политики IP-безопасности.

Рисунок 3 - Диалог настройки параметров политики IP-безопасности (экранная копия)