Тема 2. Анализ рисков и оборонительные модели

2.1 Векторы угроз

2.2 Модели защиты

2.3 Зоны доверия и сегментация

Векторы угроз

Первым важнейшим шагом при построении комплексной информационной безопасности на предприятии явялется анализ рисков.

Анализ рисков обязателен для разработки системы безопасности. На этом этапе проводится катетеризация всего, что требуется защищать и предотвращать; он призван упростить определение элементов защиты и расстановку приоритетов. Кроме того, здесь выявляется эффективность общей архитектуры безопасности.

Анализ рисков состоит из трех этапов:

· Определение и оценка ресурсов.

· Определение угроз.

· Анализ вероятности и потенциального ущерба.

Угроза - это определенное обстоятельство, при котором будут повреждены ценные объекты. Уязвимость — это «слабое место» в инфраструктуре, которое может стать причиной проявления угрозы. Риск — это цена угрозы успешного использования уязвимости.

Анализ рисков подразумевает, что все угрозы равно вероятны, и при его выполнении просто определяются ресурсы и объекты, нуждающиеся в защите. Среди защищаемых объектов можно выделить следующие:

· Компьютеры и периферийные устройства.

· Недвижимость.

· Электроэнергия, вода, окружающая среда и коммуникации.

· Компьютерные программы.

· Секретность личных данных.

· Здоровье и безопасность людей.

Более подробный список объектов защиты приведен на рис. 2.1.[3]

Рис.2.1 Определение объектов защиты и угроз

þпример

В компании ComStar решили не выполнять анализ рисков перед реализацией программы безопасности, а сразу установить межсетевой экран на интернет соединения и возложить на него всю ответственность за защиту сети. Перед установкой межсетевого экрана в ComStar не предпринималось никаких действий по утверждению и поддержке программы безопасности.

Финансовый директор компании заметил, что расходы на переносные компьютеры необычно высоки — больше пяти миллионов долларов в год. В компании работало 3000 сотрудников, и они приобретали переносные компьютеры на протяжении последних пяти лет. В итоге ими было приобретено 5000 переносных компьютеров. По прошествии нескольких лет оказалось, что компания закупила больше переносных компьютеров, чем было сотрудников.

В ходе внутреннего расследования выяснилось, что все это время происходили кражи переносных компьютеров. Это стоило компании миллионы долларов в год, так как взамен отсутствующих переносных компьютеров пришлось приобретать новые. Большая часть техники была похищена с корпоративного склада, расположенного в незапертом хранилище, однако некоторые из них были украдены прямо с рабочих мест сотрудников в нерабочее время, поскольку не было ни охраны, ни средств наблюдения.[4]

Описанный пример доказывает, что, прежде чем решить как защищать имущество и ресурсы, необходимо определить угрозы, уязвимости и риски. Так как в компании ComStar не выполнили даже базовый анализ рисков, сотрудники не знали, что именно они защищают. Данная ошибка повлекла за собой потери и затраты, более значительные, нежели затраты на планирование и меры предосторожности, которые следовало бы предпринять. Некоторые организации рассматривают кражу переносного компьютера с точки зрения информационной безопасности, другие — нет, но данный пример однозначно подчеркивает важность:

· исследования рисков;

· предотвращения незащищенности внутренней доверенной зоны;

· защиты ресурсов и объектов более чем одним межсетевым экраном.

Далее при более подробном анализе рисков рассматривается каждый объект и выявляются потенциальные угрозы для них. Среди общих угроз можно выделить:

· хищение компьютеров;

· разглашение в Интернете конфиденциальной информации;

· финансовое мошенничество;

· отказ в обслуживании;

· нарушение целостности данных.

Усложненный анализ рисков определяет вероятность каждой угрозы в отношении каждого защищаемого объекта, а также оценивается потенциальные финансовые убытки, в компании может проводиться простой ими комплексный анализ рисков, но им ни в коем случае нельзя пренебрегать.

Модели защиты

Один из важнейшим этапов анализа рисков – это выявление векторов угроз. Вектор угрозы содержит информацию о конкретной угрозе, а именно данные о том, откуда она исходит и на какие объекты направлена. Тип угрозы и метод ее осуществления образуют вектор угрозы.

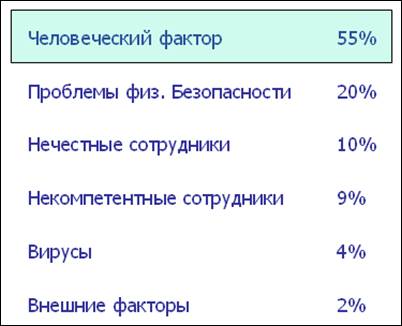

В литературе описано множество схем векторов угроз. Статистические данные, собранные посредством исследований, формируют основу для многих из этих схем и сами по себе лишь отражают восприятие сотрудников различных компаний. Одним из серьезных источников является Институт компьютерной безопасности (CSI), который определил конкретные векторы угроз и частоту их проявления. Из результатов проведенного исследования (рис. 2.2) следует, что большая часть потерь, понесенных организациями, — результат внутренних угроз. Как правило, 70-80% правонарушений и атак совершают доверенные сотрудники организации. Межсетевой экран не поможет защититься от внутренних атак. Источник атаки является частью вектора атаки.[5]

Рис.2.2 Источники финансовых потерь в области информационной безопасности

Следует рассматривать векторы угроз при разработке средств контроля, чтобы отслеживать возможные каналы атаки. Они также необходимы для объяснения, каким образом функционирует система защиты и почему она столь необходима. Нередко люди задаются вопросом: «Зачем нам внутренняя защита, если у нас есть межсетевой экран?». Ответить на него можно, рассказав о различных векторах угроз, которые преодолевают защиту, обеспечиваемую межсетевым экраном.

Например, злоумышленники, входящие во внутреннюю сеть из Интернета, используют три общие вектора угроз:

· эксплуатация разрешенных служб;

· обход межсетевого экрана;

· перехват активных соединений.

Считается, что межсетевые экраны блокируют любой нежелательный доступ. Это ложное впечатление защищенности, так как межсетевые экраны пропускают множество типов трафика, часть которого может быть вредоносной.

Некоторые векторы угроз исходят из самой сети. Они предоставляют пути непосредственного подключения извне к системе, находящейся внутри сети. Выделяются следующие внутренние векторы угроз:

· серверные программы, внедренные ничего не подозревающими сотрудниками (например «программы-подружки»);

· программные «черные ходы» (или «двери-ловушки»);

· «троянские кони»;

· вирусы.

«Программа-подружка», или «вирус-подружка», (термин введен в обращение ранними хакерами) передается сотруднику на дискете или компакт-диске другом, пользующимся доверием. Она содержит троянскую программу, предназначенную для открытия соединения. Такие программы делают возможным неограниченный доступ напрямую из Интернета. Обнаружить и устранить их очень сложно, так как они не переходят через зону Интернета, в отличие от многих вирусов. Ориентированные на личное доверие, «программы-подружки» отнюдь не редки и очень эффективны. Защита от них включает антивирусное программное обеспечение, способное устранить их, функции отслеживания со стороны сетевого сканирующего ПО, предназначенного для обнаружения таких атак, четкие корпоративные политики и программы обучения конечных пользователей.

Программы типа «черный ход» (или «дверь-ловушка») - это встроенные компоненты компьютеров и сетевых устройств, позволяющие службе поддержки производителя подключаться напрямую к устройствам с использованием общей учетной записи с универсальным паролем. Почти все сетевое оборудование содержит «черные ходы». Многочисленные пароли к учетным записям «черных ходов» выложены на хакерских сайтах в Интернете. Бороться с ними очень сложно, так как они представляют собой вектор внутренней угрозы.[6]

Потенциальной опасностью являются инициированные пользователем соединения, устанавливаемые java-апплетами или иначе. Соединения, исходящие изнутри компании (посредством шпионских программ или программ, фиксирующих в журналах пароли, или же рекламных программ), выйдут за пределы любого межсетевого экрана, независимо от того, как он настроен. Для защиты от этих угроз требуется дополнительное специализированное программное обеспечение по безопасности.

Несмотря на то, что внутренние угрозы - это один из самых значительных рисков для сетей, они часто игнорируются в стратегиях защиты.

Любая сетевая система безопасности базируется на определенной модели. Например, компании, в которых в качестве главного средства обороны используются межсетевые экраны, основываются на модели периметровой защиты, а в тех компаниях, где задействовано несколько различных механизмов безопасности, используется модель многоуровневой обороны. Каждая структура защиты предусматривает компоненты, пользующиеся доверием, и компоненты без доверия, а также то, что разрешено и что запрещено определенным пользователям. Начав с четкого определения степени доверия и модели обороны, можно реализовать более эффективную и адаптированную к защищаемой среде инфраструктуру.

Самая распространенная модель - это периметровая защита, которая подразумевает возведение ограждения вокруг защищаемого объекта. Дом имеет стены, двери и окна, предназначенные для защиты внутренних объектов, металлический сейф предназначен для хранения секретности того, что хранится внутри, а в области сетевой безопасности наиболее распространенным средством контроля внешнего доступа во внутреннюю сеть является межсетевой экран. Периметровая зашита подобна леденцу в твердой оболочке, но с мягкой жевательной резинкой внутри (рис. 2.3). К сожалению, большинство людей рассматривают безопасность только с точки зрения периметровой зашиты и не принимают во внимание недостатки этой модели, в результате чего появляется ложное чувство защищенности.

Рис.2.3 Периметровая защита

Главный минус периметровой зашиты: если злоумышленник взломает ее, объекты внутри периметра станут полностью доступны. Пример леденца: раскусив твердую оболочку, легко добраться до жевательной резинки.

Главный минус периметровой зашиты: если злоумышленник взломает ее, объекты внутри периметра станут полностью доступны. Пример леденца: раскусив твердую оболочку, легко добраться до жевательной резинки.

Другой недостаток такой модели в том, что она не обеспечивает различных уровней зашиты. Например, в доме могут храниться драгоценности, дорогая аудиосистема и деньги. Все это имущество находится в стенах дома, но часто необходимы дополнительные средства безопасности. В компьютерной сети межсетевой экран также ограничен в своих возможностях - одного его недостаточно для надежной защиты от

Одной периметровой защиты мало для достаточного уровня безопасности. При использовании этой модели не учитываются внутренние угрозы и не обеспечивается защита на случай взлома периметра. Межсетевой экран — важная часть общей системы безопасности сети, но не единственный и не самодостаточный ее компонент. Лучше всего использовать многоуровневый подход к реализации.

Периметровая модель не защищает от внутренних атак, которые довольно распространены.

Многоуровневая модель зашиты имеет несколько слоев и применяется в случае взлома периметровой защиты. Она гарантирует надежный периметр, но выходит за рамки этой концепции (рис. 2.4).

Рис.2.4 Многоуровневая защита

Предположим, вор вскрыл замок входной двери или разбил окно, чтобы проникнуть внутрь. Хозяин дома может хранить деньги в выдвижном запираемом ящике стола, а драгоценности — в сейфе. Данный механизм обеспечивает продолжительность защиты, в отличие от периметровой модели, а также защищает от внутренних атак. Те же самые принципы применимы к сетевой безопасности. Что произойдет, если злоумышленник преодолеет межсетевой экран? Что будет, если сотрудник или другое доверенное лицо будет злоупотреблять своими привилегиями? Многоуровневая модель позволяет защитить среду от таких неблагоприятных обстоятельств.[7]

МЭ позволяет создать только один (первый) уровень защиты от внешних угроз, но не удовлетворяет потребность во внутренней безопасности. Все, что нужно сделать злоумышленнику, — успешно атаковать эту единственную систему для получения полного доступа ко всем объектам в сети. Многоуровневая архитектура безопасности обеспечивает несколько слоев зашиты от внутренних и внешних угроз.

Имеется достаточно способов реализации многоуровневой защиты на сетевом уровне: сегментация сети, использование нескольких подсетей с межсетевыми экранами для внешних сетей, построение демилитаризованных зон и внутренних сетей. На уровне системы используется отдельное ПО межсетевого экрана в комбинации с соответствующими средствами контроля доступа. На прикладном уровне применяется прикладная аутентификация, в которой задействовано несколько факторов для каждого уровня приложения или авторизации.

Многослойная модель безопасности применяется на любом уровне размещения средств контроля, чтобы затруднить взлом защиты и снизить риск непредвиденного сбоя в любой из технологий. Протоколы шифрования также могут являться многоуровневыми. Все перечисленные примеры многоуровневого подхода к защите подразумевают совместное, или последовательное, использование аналогичных друг другу средств контроля для компенсации выхода из строя отдельного средства защиты.