Информационная безопасность предприятия

В современных условиях перед предприятиями и организациями остро встает задача сохранения как материальных ценностей, так и информации, в том числе сведений, составляющих коммерческую или государственную тайну.

Успех производственной и предпринимательской деятельности в немалой степени зависит от умения распоряжаться таким ценнейшим товаром, как информация, но выгодно использовать можно лишь ту информацию, которая требуется рынку, но неизвестна ему. Поэтому в условиях ужесточения конкуренции успех предпринимательства, гарантия получения прибыли все в большей мере зависят от сохранения в тайне секретов производства, опирающихся на определенный интеллектуальный потенциал и конкретную технологию.

Предпринимательская (коммерческая) деятельность тесно связана с получением, накоплением, хранением, обработкой и использованием разнообразных информационных потоков. Однако защите подлежит не вся информация, а только та, которая представляет ценность для предпринимателя. При определении ценности предпринимательской информации необходимо руководствоваться такими критериями (свойствами), как полезность, своевременность и достоверность поступивших сведений.

Разработку мероприятий по сохранению коммерческой тайны предприятия следует осуществлять, соблюдая принцип комплексного перекрытия возможных каналов утечки информации и обеспечения равнозначной надежности защиты всех ее носителей. Угрозы сохранности коммерческой тайны могут быть внешними и внутренними.

Действия извне могут быть направлены на пассивные носители информации и выражаться, например, в следующем: попытки похищения документов или снятия копий с документов, съемных носителей (флеш-карты), снятие информации, возникающей в тракте передачи в процессе коммуникаций; уничтожение информации или повреждение ее носителей; случайное или преднамеренное доведение до сведения конкурентов документов или материалов, содержащих коммерческую тайну.

Действия извне могут быть также направлены на персонал компании и выражаться в форме подкупа, угроз, шантажа, выведывания информации, составляющей коммерческую тайну, или предполагать переманивание ведущих специалистов на конкурирующую фирму и т.п.

Внутренние угрозы представляют наибольшую опасность для вновь сформированных и не устоявшихся коллективов, где не успели сложиться традиции поддержания высокой репутации предприятия, однако внимание своевременному вскрытию этих угроз должно уделяться повсеместно. Не исключена вероятность того, что отдельные сотрудники с высоким уровнем самооценки из-за неудовлетворенности своих амбиций (недовольство уровнем заработной платы, отношениями с руководством, коллегами и пр.) могут предпринимать меры по инициативной выдаче коммерческой информации конкурентам, а также попытаться уничтожить важную информацию или пассивные носители (например, внести компьютерный вирус). По оценкам психологов, до 25% всех служащих фирм, стремясь заработать денежные средства любыми способами и любой ценой, зачастую в ущерб интересам своей фирмы ожидают удобного случая для разглашения коммерческих секретов, их продажи.

Весьма принципиальным представляется также отражение вопросов защиты коммерческой тайны в контракте, заключаемом с руководителем предприятия при его назначении на должность.

Угрозы и основные направления обеспечения информационной безопасности предприятия

При оценке угроз безопасности информации и выборе приоритетов в системе защиты предприятия проанализируем практику защиты информации и обеспечения безопасности деятельности различных организаций – государственных и коммерческих банков, крупных фирм, промышленных предприятий, а также существующий международный опыт в решении данной проблемы.

Классификация угроз безопасности информации. Основным объектом воздействия угроз безопасности является информация, обрабатываемая в автоматизированных системах учреждения (АС). Базисом АС являются: общесистемное программное обеспечение (ПО), программные оболочки, программы общего назначения, текстовые процессоры, редакторы и интегрированные пакеты программ. Особое место в общесистемном ПО занимают системы управления базами данных.

Информация в АС может поступать с автоматизированного рабочего места (далее – АРМ) локальной сети по внутренним и по внешним каналам связи, при этом информация может вводиться как с клавиатуры, так и с внешних носителей информации. Кроме того, АС может использовать информационные ресурсы других учреждений и организаций и ресурсы глобальных телекоммуникационных сетей.

К пользователям АС относятся все зарегистрированные в ней лица (организации), наделенные определенными полномочиями доступа. В рамках своих полномочий пользователь может осуществлять только разрешенные ему действия с использованием общесистемного и прикладного ПО.

Процесс обработки информации в АС осуществляется под контролем администраторов системы, а ее защиты – администраторов безопасности.

Источники угроз безопасности информации предприятия можно разделить на три группы: антропогенные, техногенные и стихийные.

В группу антропогенных источников угроз безопасности информации входят:

• криминальные структуры, рецидивисты и потенциальные преступники;

• недобросовестные партнеры и конкуренты;

• персонал учреждения (банка, его филиалов).

С учетом анализа международного опыта защиты информации и опыта проведения аналогичных работ в отечественных организациях злоумышленные действия персонала, работающего в учреждении, можно разделить с учетом социальных предпосылок, характерных для России, на четыре основные категории:

1) прерывание – прекращение нормальной обработки информации, например вследствие разрушения вычислительных средств. Такие действия могут вызвать весьма серьезные последствия, если даже информация при этом не подвергается никаким воздействиям;

2) кража – чтение или копирование информации, хищение носителей информации с целью получения данных, которые могут быть использованы против интересов владельца (собственника) информации;

3) модификация информации – внесение в данные несанкционированных изменений, направленных на причинение ущерба владельцу (собственнику) информации;

4) разрушение данных – необратимое изменение информации, приводящее к невозможности ее использования.

К техногенным источникам угроз относятся:

• некачественные технические средства обработки информации;

• некачественные программные средства обработки информации;

• средства связи, охраны, сигнализации;

• другие технические средства, применяемые в учреждении;

• глобальные техногенные угрозы (опасные производства, сети энерго-, водоснабжения, канализации, транспорт и т.п.).

К стихийным источникам угроз относятся пожары, землетрясения, наводнения, ураганы и другие форс-мажорные

обстоятельства. Сюда же входят и различные непредвиденные обстоятельства и необъяснимые явления.

Направления и задачи защиты информации. Условно выделяются три основных направления защиты информации:

– организационно-техническое, в рамках которого создается оболочка вокруг объекта защиты, т.е. информационных ресурсов, с определенной степенью надежности исключающая или существенно затрудняющая проведение манипуляций с информацией в АС против интересов пользователей системы;

– правовое, направленное на создание иммунитета, основанного на угрозе применения репрессивного инструмента в отношении нарушителей интересов пользователей системы, и устанавливающее механизм применения санкций в отношении правонарушителя;

– экономическое, предусматривающее механизм устранения материального ущерба, причиненного собственнику информации в результате несанкционированных действий с ней со стороны правонарушителя.

Организационно-техническое направление защиты информации является наиболее реальным направлением в защите информации предприятия.

В этом направлении целесообразно выделить две основные задачи:

1) обеспечение целостности самой информации и процессов ее обработки, передачи и хранения;

2) обеспечение конфиденциальности информации ограниченного доступа.

При анализе задач защиты информации введены понятия:

– вычислительная среда (ВСр) – полное множество программ и данных, располагающихся на внутренних накопителях АС;

– операционная среда (ОСр) – совокупность функционирующих в данный момент времени элементов вычислительной среды, находящихся в оперативной памяти АС;

– внешний компонент ОСр – алгоритмы управления АС через каналы связи;

– внутренний компонент ОСр – элементы ВСр данной АС.

Основное положение и разработанные модели позволяют

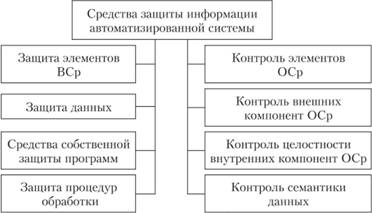

выделить два основных класса задач защиты информации:

– защиту элементов вычислительной среды – обеспечение целостности данных, процедур обработки и конфиденциальности информации;

– контроль элементов операционной среды – внешних компонентов ОСр, целостности внутренних компонентов ОСр и семантики данных.

Методы защиты элементов ВСр практически сводятся к методам защиты данных, а также к методам авторской защиты программ и данных на этапе их разработки. Основные способы защиты данных представлены на рис. 5.4.

Рис. 5.4. Классификация средств защиты информации в автоматизированной системе

Системы разграничения доступа (СРД) обеспечивают авторизованный и санкционированный доступ к отдельным группам элементов ВСр. К данному классу относятся различного рода парольные системы и системы идентификации пользователей, ограничивающие доступ как к системе в целом, так и к отдельным ее элементам.

Типовая система разграничения доступа включает подсистемы:

• идентификации пользователя но индивидуальному паролю и запрета работы с АС незарегистрированным пользователем;

• разграничения доступа к ресурсам для зарегистрированного пользователя;

• автоматической регистрации действий пользователя;

• автоматического запроса подтверждения личности пользователя по истечении заданной паузы его неактивности;

• контроля за возможными попытками НСД;

• администратора безопасности, осуществляющую функции ведения списка пользователей и групп пользователей, определения и изменения полномочий пользователей и т.д.;

• контроля целостности и защиты от копирования программного обеспечения.

Методы и способы обеспечения защиты информации. Собственная защита программ обеспечивается:

• защитой авторских прав;

• защитой программ от исследования и копирования;

• парольной защитой и защитой от несанкционированного запуска;

• самотестированием и самовосстановлением исполняемого кода программы.

Вопросам защиты авторских прав должны уделять внимание прежде всего разработчики программ.

Для парольной защиты и защиты от запуска программ используются идентификация пользователя и ограничение на количество запусков либо по дате запуска, либо с учетом количества запусков.

Для самотестирования и самовосстановления исполняемого кода программы вводятся модули диагностики характеристик исполняемого кода программ: размер файла, контрольная сумма, перечень контрольных точек и т.п. Кроме того, существуют алгоритмы, способные восстанавливать штатный исполняемый код программы при некоторых видах искажения.

К числу средств тестирования и восстановления относятся все известные антивирусные средства, так называемые полифаги и полидетекторы.