Создание вектора аутентификации

ГЛАВА 25. Сети WiMAX и LTE

Общие положения

Сети беспроводного доступа, реализующие стандарты семейства IEEE 802.16 получили название WiMAX (World Interoperability for Microwave Access, всемирная совместимость при высокочастотном доступе). На сегодня основными являются две версии стандарта: 802.16-2004 (фиксированный доступ) и 802.16e - 2005 (мобильный доступ).

Основное применение WiMAX:

доступ в сети Интернет, ТфОП, сети передачи данных абонентских терминалов напрямую через WiMAX;

доступ абонентских терминалов фиксированной и подвижной служб сети Wi-Fi в сети Интернет, ТфОП, сети передачи данных. WiMAX является транзитной сетью для этих терминалов.

В WiMAX предусмотрена также как и в Wi-Fi стандартов 802.11а,n (глава 24) технология многоканальных антенных систем MIMO, способствующая увеличению пропускной способности и/или качества обслуживания за счет увеличения соотношения сигнал/помеха.

Физический уровень WiМАХ

Передача данных на физическом уровне осуществляется посредством передачи непрерывной последовательности кадров фиксированной длины. Стандартом предусмотрено как частотное FDD (Frequency Division Duplex), так и временное TDD (Time Division Duplex) разделение трафиков восходящего и нисходящего каналов (соответственно частотный и временной дуплекс).

При временном дуплексировании каналов кадры передаются в одном частотном диапазоне, сначала нисходящий, затем восходящий. Этот метод используется, когда нет возможности выделить парные полосы частот. При частотном дуплексировании восходящий и нисходящий субкадры транслируются одновременно, но с частотным разносом. Рассмотрим используемые в WiMАХ режим модуляции OFDM, режимы множественного доступа.

Режим OFDM

Режим ортогонального частотного разделения с мультиплексированием OFDM (orthogonal frequency division multiplexing) - ортогональное частотное разделение каналов одночастотного канала (шириной 1-2 МГц и более) с центральной частотой fc. Это метод высокоскоростной передачи, при котором последовательный поток информации из N символов разбивается на n блоков по N/n символов в каждом, причём символы разных блоков передаются «параллельно», каждый на своей поднесущей. Преимущество данного метода состоит в том, что он позволяет снизить межсимвольные искажения, возникающие в канале. Кроме данных, в OFDM-символе передаётся защитный интервал длительностью Tв, так что общая длительность OFDM-символа Ts= Tв+ Tд, где Tд– длительность передачи данных в одном OFDM-символе. Модуляция OFDM основана на двух принципах: разбиение одного канала на N «параллельных» и измерение характеристик канала. На каждой поднесущей производится канальное кодирование, включающее скремблирование, помехоустойчивое кодирование, перемежение и модуляцию.

Из 200 поднесущих - 8 поднесущих являются пилотными для измерения характеристик канала для автоматического переключения на другую скорость канала. Остальные 192 поднесущие для передачи данных распределены на 16 логических подканалов по 12 поднесущих в каждом. Это в стандарте получило название субканального режима и изложено в качестве опционального использования, которое можно рассматривать как упрощенное приближение к мультиплексированию - множественному доступу OFDMA, который подлежит рассмотрению ниже.

Режим OFDMА и SOFDMА

Режим множественного доступа OFDMА (Orthogonal Frequency Division Multiple Access) аналогичен OFDM с точки зрения формирования модуляционных символов. Используется тот же метод, что и рассмотренный выше опционально используемый субканальный режим в OFDM на 16 подканалов. Ширина физического канала не нормируется (в стандарте говорится не менее 1 МГц). В OFDMА число поднесущих значительно больше, чем в OFDM – 2048. В результате число число подканалов становится достаточным для организации работы сети. Метод формирования символов в каждом подканале, включающий скремблировании, кодирование, перемежение и модуляцию приведен в следующем подразделе. Режим OFDMA, обеспечивающий масштабируемость, получил название масштабируемого OFDMA (SOFDMA). SOFDMA позволяет выбрать число поднесущих из следующего набора: 2048, 1024, 512 и 128. Для мобильного WiMAX обязательными являются 1024 и 512 поднесущих, причём ширина полосы пропускания канала соответственно 10 МГц и 5 МГц. Режим с 256 поднесущими отсутствует, так как OFDMA становится аналогичным субканальному режиму в OFDM.

Канальное кодирование

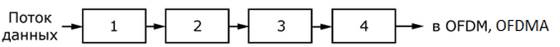

На рис. 25.1 приведена схема стадий канального кодирования на физическом уровне в OFDM и OFDMA.

Рис. 25.1. Схема стадий канального кодирования в OFDM и OFDMA

Канальное кодирование на физическом уровне кодирование данных включает скремблирование, помехоустойчивое кодирование, перемежение и модуляцию.

Входной поток данных скремблируется, то есть умножается на псевдослучайную последовательность. Скремблер (блок 1) исключает длинные серии символов 1 и 0, что улучшает работу синхронизации. Кроме того, скремблер выполняет функцию шифрующего устройства. Схемы скремблирования в OFDM и OFDMA практически идентичны. Блок 2 осуществляет помехоустойчивое кодирование потока данных. Применяются несколько типов кодов, среди которых обязательным стандартом для OFDM является каскадный код с внешним кодом Рида-Соломона и внутренним свёрточным кодом. Для OFDMA обязательным являются только свёрточные коды. Блок 3 осуществляет перемежение для преобразования блоков данных в последовательность, обеспечивающую возможность исправлять с помощью кодера одиночные ошибки. Схемы скремблирования в OFDM и OFDMA практически идентичны. Блок 4 осуществляет модуляцию – QAM-16, QAM-64, QPSK, BPSK. В OFDM все они являются обязательными. Для OFDMA обязательными являются QAM-16 и QPSK со скоростями кодирования ½ и ¾. Квадратурная амплитудная модуляция QAM-64 является опцией. Аналогично мобильным сетям WiMAX предусматривает канальную адаптацию, т.е. в зависимости от качества канала используется соответствующая модуляция и схема кодирования. Оценку качества канала в WiMAX выполняют пилотные поднесущие режима OFDM, как было отмечено выше. Функция канальной адаптации выполняется на MAC-уровне. WiMAX осуществляет выбор модуляции и схемы кодирования MCS (Modulation and Coding Scheme).

MAC-уровень WiMАХ

Структура MAC-уровня стандартов WiMАХ подразделяется на три подуровня: подуровень преобразования сервиса CS (Convergence Sublayer), основной подуровень CPS (Common Part Sublayer) и подуровень безопасности (Security Sublayer). На уровне CS производится трансформация потоков данных протоколов верхних уровней (IP, Ethernet и др.) для передачи через WiMАХ.

Подуровень CPS выполняет следующие функции:

· распределение полосы пропускания;

· установление соединения;

· поддержка соединения между двумя сторонами.

Подуровень безопасности выполняет между базовой станцией и абонентской станцией функции аутентификации, обмена секретными ключами, шифрования и контроль целостности.

Подуровень безопасности

Задача подуровня безопасности обеспечить контроль доступа и конфиденциальность канальных данных. Это относится к аутентификации, обмену ключами и шифрованию. Алгоритм взаимодействия между базовой станцией БС и абонентской станцией АС по обеспечению ИБ построен на создание защищенной связи SA, инфраструктуры систем с открытыми ключами PKI, шифрование данных [96].

Защищенная связь SA включает параметры безопасности, которые БС и один или несколько клиентов абонентских станций согласовывают между собой для реализации безопасной связи. В этот блок данных БА входит идентификатор защищенной связи SA (16 бит), тип протокола шифрования для защиты данных в канале и два ключа шифрования данных ТЕК (Traffic encryption keys), длительность работы ключа, вектор инициализации. Один из ключей ТЕК текущий, а другой сменный. Длительность работы с одним ключом ограничена от 30 минут до 7 дней. Для работы протоколов блочного шифрования данных требуется вектор инициализации длиной 64 бит. Определено три типа данных защищенной связи: первичные (устанавливаются при инициализации связи между БС и абонентской станцией АС), статические (устанавливаются в БС) и динамические (используется при установке соединения на транспортном уровне, когда это необходимо). Статические и динамические параметры защищенной связи могут быть установлены с несколькими мобильными станциями во время многоадресной передачи. Предоставлена возможность использовать отдельно две защищенные связи - одну для нисходящего канала, другую для восходящего канала.

Инфраструктура систем с открытыми ключами PKI WiMAX использует протоколы для безопасной передачи ключей между БС и мобильной станцией. Стандарт 802.16-2004 (фиксированный доступ) предусматривал аутентификацию только абонентской станции, а стандарт 802.16e-2005 (мобильный доступ) — взаимную аутентификацию. В последнем случае используется криптография с открытым ключом RSA и сертификат мобильной станции. WiMAX использует протокол ЕАР-TLS и сервер RADIUS (описание этого протокола приведено в главе 24) для аутентификации и контроля доступа. Функцию аутентификатора здесь выполняет БС. При успешной аутентификации в БС и АС устанавливаются общие ключи ТЕК и векторы инициализации для использования при блочного шифровании канальных данных с помощью протокола AES.

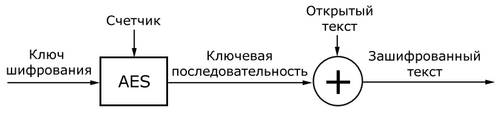

Шифрование данных WiMAX использует протокол блочного шифрования AES для шифрования данных на участке между базовой станцией и абонентской станцией. Используя ключ шифрования и счетчик, с помощью AES создается псевдослучайная ключевая последовательность для поточного шифрования (рис. 25.2). Описание такого режима блочного шифровании приводится с использованием счетчика в приложении В. Открытый текст складывается по модулю 2 с этой ключевой последовательностью. В результате в канал от базовой станции или абонентской станции поступает зашифрованный текст в результате поточного шифрования. Этот текст из канала в абонентской станции или базовой станции складывается по модулю 2 созданной там такой же ключевой последовательностью. В результате получаем расшифрованный текст.

|

Рис. 25.2. Шифрование данных на радиоучастке сети WiMAX

Cети LTE

Сети мобильной связи нового поколения LTE (система длительной эволюции, Long Term Evolution) является очередным этапом развития сотовой технологии сетей связи. Большинство операторов во всём мире и в России выбрали сети четвертого поколения (4G) LTE, а не сети WiMAX. В 2014 году было 225 млн. пользователей LTE в мире.

анализ временных сроков работ над техническими спецификациями цепочки систем GSM-UMTS-LTE показывает, что типовой этап эволюции технологий мобильной связи, разрабатываемых и стандартизируемых ETSI, продолжается в среднем два года. Результаты этапа разработки оформляются в виде релиза (Realiease).

Следующие за Release 7 UMTS являются стандарты 3GPP сети LTE. По сравнению с ранее разработанными системами 3G радиоинтерфейс LTE обеспечивает улучшенные технические характеристики и возможности:

· более эффективное использование радиочастотного спектра;

· более высокие скорости доступа;

· поддержка соединений для абонентов, движущихся со скоростью до 350 км/ч.

· повышение зоны покрытия одной базовой станции;

· использовать в полной степени преимущества концепции мультимедийной подсистемы IMS (IP Multimedia Subsystem). Развитие технологии LTE проводится последовательно в рамках нескольких версий, начиная с версии R8. В 2014 году панируется выпуск версии R12 [5]. Каждая новая версия предназначена для повышения технических характеристик и предоставления новых возможностей LTE. Так, версия R12 предусматривает включение в LTE некоторых функций сети профессиональной мобильной сети TETRA.

LTE базируется на трех основных технологиях: мультиплексирование посредством OFDM, многоантенные системы MIMO и новой архитектуре сети [6].

Технология OFDM, используемая также в Wi-Fi и WiMAX, предполагает передачу широкополосного сигнала посредством независимой модуляции узкополосных поднесущих. Техника MIMO в LTE предусматривает увеличение числа антенн. Каждый антенный канал транслирует независимый информационный поток (что увеличивает скорость передачи). Передача может производится параллельно по нескольким антенным каналам одного и того же потока (что предназначено для борьбы с помехами, что повышает качество передачи).

Проводятся работы по дальнейшему развитию технологии LTE и созданию усовершенствованной технологии LTE Advanced. В настоящее время сформулированы основные требования, которые должны удовлетворять LTE Advanced:

· максимальная скорость передачи данных в линии «вниз» - до 1 Гбит/с, в линии «вверх» - до 500 Мбит/с;

· максимальная эффективность использования спектра в линии «вниз» - 30 бит/с\Гц, в линии «вверх» 15бит/с\Гц (втрое выше, чем в LTE);

· полная совместимость и взаимодействие с LTE и другими системами стандартов 3GPP (GERAN/UMTS). Технические спецификации на Cеть радиодоступа GERAN (GSM/EDGE Radio Access Network) рассматривается, как альтернативная технология UMTS.

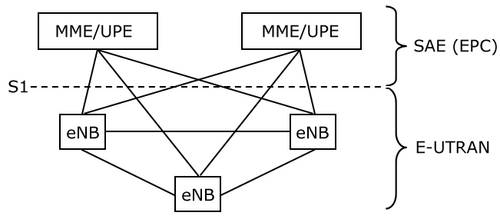

На рис. 25.3. приведены основные компоненты сети доступа и базовой (ядра) сети LTE [7].

Сеть LTE состоит из нового поколения сети радиодоступаE-UTRAN (Evolved UTRAN) и усовершенствованной базовой сетью пакетной передачи EPC (Evolved Packet Core), которой является SAE (усовершенствованная архитектура сети, System Architecture Evolution). В технической литературе часто используется вместо термина SAE термин EPS (Evolved Packet System). Ядро системы EPS состоит из узла управления мобильностью MME (Moblity Management Entity) и узла управления передачей данных пользователя UPE (User Plane Entity). MME взаимодействует с пользовательскими устройствами UE для выполнения следующих функций: управление и хранение данных пользователя, создание временных идентификаторов и передача их пользователю, управление мобильностью и логическими каналами. Процедуры управления мобильностью в MME выполняют функции поиска и отслеживания состояния пользовательских устройств в зоне обслуживания MME, управление установкой и освобождением ресурсов в зависимости от изменения пользовательского терминала, функции хэндовера (выбор MME) и роуминга, аутентификацию пользователя, создание временных идентификаторов и передачу их в UE, хранение данных пользователя, обмен данными сигнализации по установлению и разрыву соединения. UPE обеспечивает работу протоколов сети SAE (это аналог гостевого регистра VLR в сети GSM).

E-UTRAN состоит только из усовершенствованных базовых станций eNB (evolved Node B), которые выполняют не только функции базовых станций UMTS, но и большинство функций контроллера RNC сети UMTS. Базовые станции eNB соединены между собой по принципу «каждый с каждым».

Рис. 25.3. Основные компоненты сети доступа и ядра сети LTE

Сетевой элемент MME отвечает за распределение сообщений вызова (paging) к базовым станциям. Сетевой элемент UPE отвечает за передачу данных пользователям. Одной из функций LTE является максимальное использование радиоресурсов, контроль и управление всеми активными сессиями передачи данных с учетом параметров качества услуг QoS. Абоненты сети LTE имеют возможность взаимодействовать с фиксированными и мобильными сетями связи. Такая же возможность должна быть предоставлена и абонентам ПМР на базе LTE. Архитектура сети LTE включает подсистему мультимедиа на основе протокола IP (IMS, IP Multimedia Subsystem), которая обеспечивает конвергенцию с сетями мобильных и фиксированных сетей. Подсистема IMS независима от технологии доступа и обеспечивает взаимодействие со всеми существующими сетями. На рис. 25.4 приведена архитектура IMS, состоящая из трех уровней [8].

Рис. 25.4. Архитектура IMS

1. Уровень доступа или транспортный уровень (Access/Transport Layer). Функция этого уровня обеспечить доступ к IMS независимо от типа сети (на рис. приведены сети LTE, UMTS, ТфОП, GSM, беспроводные локальные сети). Пользователи, желающие подключиться к системе IMS получают доступ через соответствующий интерфейс. Приведем функции некоторых подсистем уровня доступа. Подсистема присоединения сети NASS (network attachment subsystem) используется для пользователей не 3GPP доступа, обеспечивает динамическое назначение IP-адресов, аутентификацию пользователя и другие функции.

2. Уровень управления сеансами связи (Session Control Layer). К одним из основных логических элементов уровня управления относятся функциональный объект управления сессиями CSCF (Call/Session Control Function) и пользовательская база данных HSS (Home Subscriber Server). SCCF является центральной частью системы IMS, используя протокол системы сигнализации SIP, выполняет функции предоставления различных услуг посредством IP.

Функция этого уровня обеспечить функционирование сеансов связи и зарегистрировать оборудование пользователя в системе IMS. Предусмотрены три функции управления сеансами связи CSCF (Call Session Control Function): а) Proxy CSCF (P- CSCF), Intorrogating CSCF (I- CSCF), Serving CSCF (S- CSCF). P-CSCF взаимодействует с терминалом пользователя сети (по регистрации в IMSI, маршрутизации к элементам ядра IMS, передачи и приему сообщений и др.). Весь сигнальный трафик протокола SIP от P- CSCF направляется от пользовательского терминала к точке входа в I- CSCF, если пользователь находится в гостевой IMS или в S-CSCF, если пользователь находится в домашней сети.

Основные функция I- CSCF – запрос сервера HSS и S-CSCF. HSS является базой данных о всех зарегистрированных пользователях в данной системе IMS. Протокол SIP является основным протоколом сигнализации, на котором основана система IMS. P- CSCF и I- CSCF являются прокси- серверами системы сигнализации SIP. Другая функция I- CSCF – определение соответствующего S-CSCF, выполняющего роль сервера регистрации SIP,

25.4.1. Информационная безопасность LTE

В настоящем разделе приводится описание двух алгоритмов обеспечения ИБ в сети LTE – идентификации пользователя и соглашения об авторизации и ключе AKA (Authentication and Key Agreement). На рис. 25.5 приведена архитектура LTE в случае роуминга абонента, составленная на основе работы [9].

Рис. 25.5. Архитектура LTE Исправить eNB на Enb!!!!!!!!!!!!!!!!!

В LTE разделены сети передачи служебной информации, в частности, сигнализации, и полезной информации пользователей. HSS является базой данных в домашней сети. Информация для пользователей и от пользователей поступает на шлюзы обслуживающий шлюз S-GW (Servng Gateway) и пакетный шлюз P-GW (Packet Gaeway). Весь пользовательский трафик проходит через S-GW при маршрутизации данных, как при хэндовере между eNB, так и при хэндовере при обеспечении мобильности между LTE и сетями 2G/3G. P-GW выпоняет функцию коммутации пакетов к другим мобильным сетям и фиксированным сетям связи. Базовая станция eNB выполняет не только функции базовой станции 3G, но и функции маршрутизации пользовательской информации к шлюзу S-GW и MME. Соединение станций eNB обеспечивает мягкий хэндовер при перемещении UE.

UE взаимодействует сообщениями сигнального трафика с eNB по протоколу RRC (Radio Resource Control) и с MME – по протоколу NAS (Non-Access Stratum).

На рис. 25.6 приведена схема идентификации пользователя и соглашения об авторизации и ключе AKA [10,11].

Рис. 25.6. Схема идентификации пользователя и АКА

Сообщения 1 и 2 относятся к идентификации пользователя, а остальные сообщения – к AKA. Аналогично сетям UMTS идентификация оконечного оборудования UE осуществляется с помощью временного идентификатора GUTI. Этот параметр отличается от временных идентификаторов в UMTS (т.е. от TMSI и P-TMSI) и состоит из двух уникальных значений – глобального идентификатора MME и идентификатора UE внутри MME. Взаимная аутентификация и соглашение о ключе AKA проводится между MME и UE. Создание ключей CK и IK не отличается от того, как это реализуется в сети UMTS.

CK=f3(K, RAND) (1)

IK=f4(K, RAND) (2)

В отличие от UMTS эти ключи используются только для создания ключа KASME обслуживающей сети.

KASME = KDF(SNin, SQN XOR AK || CK||IK) (3)

Здесь

SNin – идентификатор обслуживающей сети SN

KDF (Key derivation Functon) – функция создания ключа.

SQN (Sequence Number) - порядковый номер аутентификации служит для защиты от угрозы «повтор»;

AK (Anonymity Key) - ключ, используемый для шифрования SQN.

Использование SQN XOR AK при определении ключа предназначено для защиты ИБ при выполнении функции взаимной аутентификации между MME и UE (имеется в виду защита от угрозы нарушителя использовать ключ KASME предыдущей аутентификации). Алгоритм защиты приводится ниже при описании AKA. С помощью ключа KASME создаются ключ KNASenc для шифрования сигнальных сообщений по протоколу NAS на участке MME и UE и ключ KNASint для защиты целостности данных этих сообщений. С помощью ключа KASME создается локальный корневой ключ KeNB. Ключ KeNB позволяет создать следующие ключи ИБ на радиоучастке UE-eNB: KRRCenc, KRRCint, KUPenc.

На радиоучастке UE-eNB осуществляется шифрование и защита целостности сигнальных данных по протоколу RRC (Radio Resource Control). Ключ KRRCenc используется для шифрования этих данных и создается на основе ключа KeNB и принятого алгоритма шифрования. Ключ KRRCint используется для защиты целостности данных и создается на основе ключа KeNB и принятого алгоритма целостности. Принцип выбора алгоритмов шифрования и целостности данных RRC в LTE не отличается от UMTS. приведенного в работе [6]. При создании с помощью ключа KASME ключа KNASenc для шифрования сигнальных сообщений по протоколу NAS на участке MME и UE и ключа KNASint для защиты целостности данных этих сообщений так же учитываются принятые соответствующие алгоритмы шифрования и целостности.

Ключ KUPenc используется для шифрования пользовательских данных на радиоучастке UE-eNB. Это шифрование не является обязательной функцией. Защита целостности пользовательских данных на радиоучастке не производится.

В сообщении 1 (рис. 25.6) UE передает в MME запрос на идентификацию пользователя в обслуживающей сети. EPS защищает постоянный идентификатор IMSI от перехвата c помощью временных идентификаторов, так же, как и в UMTS. Временные идентификаторы позволяют определить IMSI между UE и MME во время процедуры сигнализации. EPS использует глобальный уникальный временной идентификатор GUTI (Globally Unic Temporary UE Identity). GUTI отличается от временных идентификаторов в 3G (т.е. от TMSI и P-TMSI) и состоит из двух уникальных значений – глобального идентификатора MME (GUMMEI) и идентификатора UE внутри MME (M-TMSI). В сообщении 2 MME в UE отправляет GUTI. Один раз при регистрации в сообщении 2 отправляется постоянный идентификатор IMSI.

В сообщении 3 MME обслуживающей сети посылает в пользовательскую базу данных HSS домашней сети запрос данных для взаимной аутентификации пользователя и сети. Набор этих данных называется вектором аутентификации AV (Authentication Vector).

Вектор аутентификации в EPS (AV: RAND, XRES, KASME, AUTN) включает:

· случайное число RAND (оклик);

· ожидаемый отзыв на оклик, XRES;

· ключ обслуживающей сети KASME;

· параметр (метка) аутентификации сети AUTN (An Authentication Token).

Отметим, что вектор в EPS отличается от вектора аутентификации в UMTS, который имеет вид: RAND, XRES, CK, IK, AUTN. В EPS ключи шифрования и целостности построены по иерархическому принципу с использованием ключа KASME, что обеспечивает большую защищенность.

Создание параметров вектора аутентификации приводится в подразделе 4.1.

В сообщении 4 (ответ на запрос данных аутентификации) HSS домашней сети передает вектор аутентификации AV в MME обслуживающей сети.

В MME записывается на хранение AV и производится выделение двух параметров из AV – RAND и AUTN.

В сообщении 5 эти два параметра передаются из MME в UE. UE использует значение параметра AUTN для проверки подлинности сети обслуживания, а параметр RAND для того, чтобы вычислить ответ (отзыв) RES на запрос аутентификации пользователя. Проверка подлинности обслуживающей сети и вычисление RES приводится ниже в подразделе настоящего раздела.

В сообщении 6 (ответ на запрос аутентификации пользователя) из UE передается отзыв RES на оклик RAND. При приеме в MME производится сравнение RES с ожидаемым значением XRES. При совпадении RES и XRES сеть убеждается в подлинности пользователя.

Таким образом, аутентификация пользователя в LTE так же, как и в сети UMTS, осуществляется с помощью шифрования с общим ключом по протоколу типа «оклик-отзыв» (аутентифицирующая сторона посылает аутентифицируемой стороне случайное число, которое зашифровывает его по определённому алгоритму с помощью общего ключа и возвращает результат обратно).

Создание вектора аутентификации

На рис. 25.7 приведена схема создания вектора аутентификации в HSS. HSS содержит мастер-ключи аутентификации пользователей (К), которые определяются на основе полученных из MME значений IMSI и SNID.

Рис. 25.7. Создание вектора аутентификации

Для вычисления вектора аутентификации используется ключ K и пять односторонних функций – f1, f2, f3, f4, f5. Функции f1 и f5 используются для аутентификации сети, а функция f2 — для аутентификации пользователя. Функции f3 и f4 используются для создания ключа KASME по формулам 1-3 настоящего раздела. Приведенные значения на рис. 5 означают следующее:

SQN (Sequence Number) - порядковый номер аутентификации служит для защиты от угрозы «повтор»;

AK (Anonymity Key) -ключ, используемый для шифрования SQN;

AMF (Authentication Management Field) -административное управляющее поле аутентификации. AMF может быть использовано для указания многократного шифрования;

MAC (Message Authentication Code) - код аутентичности (аутентификации) сообщения [6,12](см. приложение Г, раздел Г.2). В данном случае

MAC = f(K, AMF, SQN, RAND).

В вектор аутентификации AV, кроме параметра аутентификации AUTN, оклика XRES (функция f2) входят также вычисляемый по формуле 3 ключ KASME на основании ключа CK (функция f3) и ключа IK (функция f4). Параметры аутентификации сети AUTN =SQN XOR AK || AMF|| MAC.