Развитие стандарта BS 7799 (ISO 17799)

Британский институт стандартов BSI выпустил серию практических рекомендаций [146, 188, 189, 190, 198, 199, 200, 210], посвященных различным вопросам: оценке и управлению рисками, аудиту режима ИБ, сертификации информационной системы на соответствие стандартам BS 7799, организации работы персонала. Эта серия существенно дополняет международный стандарт ISO 17799 [208, 209].

В сентябре 2002 г. стандарт BS 7799 был пересмотрен. В его новом варианте много внимания уделено вопросам обучения и изначальной интеграции процедур и механизмов ИБ в информационные технологии корпоративных систем, а также дальнейшему развитию технологий оценивания рисков и управления ими. По мнению специалистов, обновление этого стандарта позволит не только создать новую культуру ИБ, но и скоординировать действия различных государственных структур и представителей международного бизнеса в области защиты информации.

В табл. 2.1 дается сравнение содержания стандартов BS 7799 (разных версий) и ISO 9001.

Таблица 2.1. Сравнение содержания стандартов BS 7799 и ISO 9001

| Разделы BS 7799-2, 1998 г. | Разделы BS 7799-2, 2002 г. | Разделы ISO 9001, 2000 г. в части ИБ |

| - | Введение | Введение |

| 1. Границы применимости | 1. Границы применимости | 1. Границы применимости |

| 2. Нормативные ссылки | 2. Нормативные ссылки | |

| 2. Термины и определения | 3. Термины и определения | 3. Термины и определения |

| 3.1. Доступность | ||

| 3.2. Конфиденциальность | ||

| 3.3. Информационная безопасность | ||

| 3.4. Система управления режимом информационной безопасности | ||

| 3.5. Целостность | ||

| 3.6. Принятие рисков | ||

| 3.7. Анализ рисков | ||

| 3.8. Оценка рисков | ||

| 3.9. Определение рисков | ||

| 3.10. Управление рисками | ||

| 3.11. Действия по уменьшению рисков | ||

| 2.1. Ведомость соответствия | 3.12. Ведомость соответствия | |

| 3. Системные требования в области управления информационной безопасности | 4. Управление информационной безопасностью | 4. Требования к системе управления качеством (QMS) |

| 3.1. Общие требования | 4.1. Общие требования | 4.1. Общие требования |

| 3.2. Создание и организация системы управления режимом информационной безопасности | 4.2. Создание и организация системы управления режимом информационной безопасности | |

| 4.2.1. Создание системы управления режимом информационной безопасности | ||

| 3.3. Инструментарий | 4.2.2. Средства и действия в рамках системы управления режимом информационной безопасности | |

| 4.2.3. Отслеживание событий в системе управления режимом информационной безопасности | ||

| 4.2.4. Обслуживание и модернизация системы управления режимом информационной безопасности | ||

| 3.4. Документирование | 4.3. Документирование требований | 4.2. Документирование требований |

| 4.3.1. Общие требования | 4.2.1. Общие требования | |

| 3.5. Управление документами | 4.3.2. Управление документами | 4.2.3. Управление документами |

| 3.6. Записи | 4.3.3. Управление записями | 4.2.4. Управление записями |

| - | 5. Распределение обязанностей персонала | 5. Распределение обязанностей персонала |

| 5.1. Передача полномочий | 5.1. Передача полномочий | |

| 5.2. Управление ресурсами | 5.2. Управление ресурсами | |

| 6. Управление процедурой пересмотра некоторых положений | 6. Управление процедурой пересмотра некоторых положений | |

| 6.1. Общие положения | 6.1. Общие положения | |

| 6.2. Пересмотр входа | 6.2. Пересмотр входа | |

| 6.3. Пересмотр выхода | 6.3. Пересмотр выхода | |

| 6.4. Внешний аудит | 6.4. Внешний аудит | |

| 7. Модернизация системы управления режимом информационной безопасности | ||

| 7.1. Непрерывная модернизация | ||

| 7.2. Корректирующие действия | ||

| 7.3. Превентивные действия | ||

| 4. Детализированное описание управления | Приложение А Цели управления и средства управления | |

| А1. Введение | ||

| А2. Обзор передового опыта | ||

| 4.1. Политика безопасности | A3. Политика безопасности | |

| 4.2. Организационные аспекты безопасности | А4. Организационные аспекты безопасности | |

| 4.3. Классификация ресурсов и управляющих воздействий | А5. Классификация ресурсов и управляющих воздействий | |

| 4.4. Безопасность персонала | А6. Безопасность персонала | |

| 4.5. Безопасность инфраструктуры и физическая безопасность | А7. Безопасность инфраструктуры и физическая безопасность | |

| 4.6. Безопасность инфраструктуры и физическая безопасность | А8. Управление коммуникациями и процессами | |

| 4.7. Управление доступом | А9. Управление доступом | |

| 4.8. Развитие системы и обслуживание | А10. Развитие системы и обслуживание | |

| 4.9. Обеспечение бесперебойной работы | А11. Обеспечение бесперебойной работы | |

| 4.10. Технические требования | А12. Технические требования | |

| Приложение В | ||

| Руководство по использованию стандарта | ||

| Приложение С | Приложение А | |

| Соответствие между ISO 9001:2000, ISO14001:1996 и BS7799 part 2:2002 | Связь между ISO 14001 и ISO 9001 |

Германский стандарт BSI

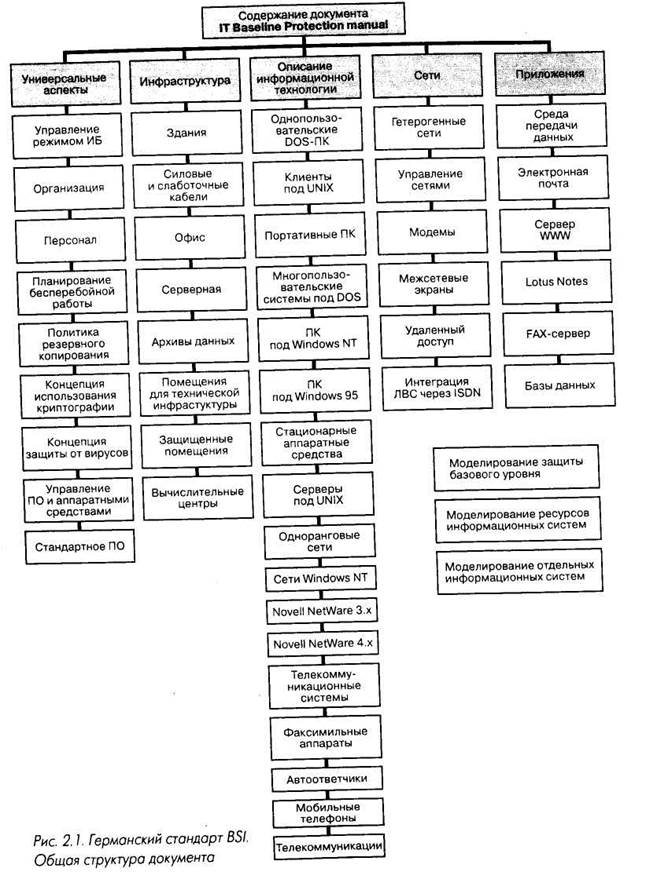

В Германии в 1998 г. вышло «Руководство по защите информационных технологий для базового уровня защищенности» [345]. Оно представляет собой гипертекстовый справочник объемом около 4 Мб (в формате HTML). Общая структура документа приведена на рис. 2.1.

Можно выделить следующие блоки этого документа:

– методология управления ИБ (организация менеджмента в области ИБ, методология использования руководства);

– компоненты информационных технологий:

- основные компоненты (организационный уровень ИБ, процедурный уровень, организация защиты данных, планирование действий в чрезвычайных ситуациях);

- инфраструктура (здания, помещения, кабельные сети, организация удаленного доступа);

- клиентские компоненты различных типов (DOS, Windows, UNIX, мобильные компоненты, прочие типы);

- сети различных типов (соединения «точка-точка», сети Novell NetWare, сети с ОС UNIX и Windows, разнородные сети);

- элементы систем передачи данных (электронная почта, модемы, межсетевые экраны и т.д.);

- телекоммуникации (факсы, автоответчики, интегрированные системы на базе ISDN, прочие телекоммуникационные системы);

- стандартное ПО;

- базы данных;

– каталоги угроз безопасности и контрмер (около 600 наименований в каждом каталоге).

-

При этом все каталоги структурированы следующим образом.

Угрозы по классам:

– форс-мажорные обстоятельства;

– недостатки организационных мер;

– ошибки человека;

– технические неисправности;

– преднамеренные действия.

Контрмеры по классам:

– улучшение инфраструктуры;

– административные контрмеры;

– процедурные контрмеры;

– программно-технические контрмеры;

– уменьшение уязвимости коммуникаций;

– планирование действий в чрезвычайных ситуациях.

Все компоненты рассматриваются по такому плану: общее описание, возможные сценарии угроз безопасности (перечисляются применимые к данному компоненту угрозы из каталога угроз безопасности), возможные контрмеры (перечисляются возможные контрмеры из каталога контрмер). Фактически сделана попытка описать с точки зрения ИБ наиболее распространенные компоненты информационных технологий и максимально учесть их специфику. Предполагается оперативное пополнение и обновление стандарта по мере появления новых компонентов. Версии стандарта на немецком и английском языках имеются на сайте BSI [346].

Этот информационный ресурс, безусловно, заслуживает внимания. Каталоги угроз безопасности и контрмер, содержащие по 600 позиций, являются наиболее подробными из общедоступных. Ими можно пользоваться самостоятельно - при разработке методик анализа рисков, управления рисками и при аудите информационной безопасности. Обзор каталогов (названия позиций) приводится в приложении 4.